能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

2 楼

没人吗

|

能力值:

( LV13,RANK:240 )

( LV13,RANK:240 )

|

-

-

3 楼

come one ?

我都尿了

|

能力值:

( LV13,RANK:240 )

( LV13,RANK:240 )

|

-

-

4 楼

come one ?

我都尿了

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

5 楼

哈哈不要在意细节

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

6 楼

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

7 楼

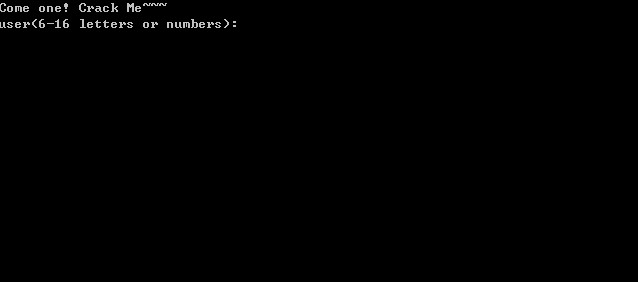

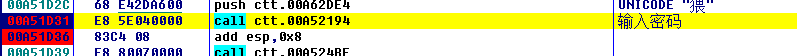

找到输入用户名和密码的call之后进行不下去了

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

8 楼

00401DDF . E8 4CFAFFFF CALL 55ed7cb0.00401830 ; 关键验证

00401DE4 . 83C4 08 ADD ESP,8

00401DE7 . 0FB6C0 MOVZX EAX,AL

00401DEA . 85C0 TEST EAX,EAX

00401DEC 74 1E JE SHORT 55ed7cb0.00401E0C ; 关键跳

00401DEE . 0FB68D FBFBFF>MOVZX ECX,BYTE PTR SS:[EBP-405]

00401DF5 . 85C9 TEST ECX,ECX

00401DF7 74 13 JE SHORT 55ed7cb0.00401E0C

00401DF9 . 8D95 FCFCFFFF LEA EDX,DWORD PTR SS:[EBP-304]

00401DFF . 52 PUSH EDX

00401E00 . E8 E0020000 CALL 55ed7cb0.004020E5 ; 输入成功congraduation

解密算法没有分析

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

9 楼

它内部还有一个加密的对吧,真是心塞我也是到这

|

能力值:

( LV6,RANK:80 )

( LV6,RANK:80 )

|

-

-

10 楼

代码里面会有反调试的部分。在OD中走的流程会和真实运行不一样:)

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

11 楼

那密码怎么破

|

能力值:

( LV6,RANK:80 )

( LV6,RANK:80 )

|

-

-

12 楼

你可以先把那些反调试的暗桩nop掉

例如下面这段:

00271B4D . 64:A1 3000000>MOV EAX,DWORD PTR FS:[30] ; PEB

00271B53 . 40 INC EAX

00271B54 . 40 INC EAX

00271B55 . 8B00 MOV EAX,DWORD PTR DS:[EAX]; PEB.BeingDebugged

00271B57 . 25 FF000000 AND EAX,0FF

00271B5C . 85C0 TEST EAX,EAX ; if (PEB.BeingDebugged==0)

00271B5E . 74 0E JE SHORT 55ed7cb0.00271B6E ; xxx:这是一条暗桩

你需要把类似这种暗桩给干掉 然后走正常流程就行了 当然你也可以直接看汇编不动态分析

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

13 楼

可是你有没有觉得这段代码很像某EXE的文件加密专家?  [QUOTE=爱鸟;1401042]你可以先把那些反调试的暗桩nop掉

例如下面这段:

00271B4D . 64:A1 3000000>MOV EAX,DWORD PTR FS:[30] ; PEB

00271B53 . 40 INC EAX

00271B54 . 40 ...[/QUOTE]

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

14 楼

我下面的汇编部分不是很精通,你愿意帮帮我吗   ,悬赏翻一番!!![QUOTE=爱鸟;1401042]你可以先把那些反调试的暗桩nop掉

例如下面这段:

00271B4D . 64:A1 3000000>MOV EAX,DWORD PTR FS:[30] ; PEB

00271B53 . 40 INC EAX

00271B54 . 40 ...[/QUOTE]

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

15 楼

帮到底吧大侠!大恩不言谢啊~

|

能力值:

( LV13,RANK:520 )

( LV13,RANK:520 )

|

-

-

16 楼

LZ这个不会是面试题吧。 welcomebeijing...

|

能力值:

( LV13,RANK:520 )

( LV13,RANK:520 )

|

-

-

17 楼

welcomebeijing

39D09FFA4CFCC4CC

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

18 楼

其实并不是哈哈哈,谢谢啦  ,可以私聊教教我吗[QUOTE=半斤八兩;1401085]

welcomebeijing

39D09FFA4CFCC4CC

[/QUOTE]

|

能力值:

![]() (RANK:1324 )

(RANK:1324 )

|

-

-

19 楼

我去,慢了一步

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

20 楼

话说我还有哈哈哈

|

能力值:

( LV13,RANK:520 )

( LV13,RANK:520 )

|

-

-

21 楼

|

能力值:

( LV5,RANK:69 )

( LV5,RANK:69 )

|

-

-

22 楼

你这个题无解,选我为最佳答案吧

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

23 楼

这是CTF赛题?

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

24 楼

sorry,昨天没有看到,必须是你的呀

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

25 楼

汇编,,,,我屎了,,,,,,,,,,,,,,

|

|

|