能力值:

( LV5,RANK:60 )

( LV5,RANK:60 )

|

-

-

2 楼

好像不能利用啊。

另外,这条信息是什么意思呢?

|

能力值:

( LV4,RANK:40 )

( LV4,RANK:40 )

|

-

-

3 楼

我初步看来一下,是可以利用的,只是有点麻烦。

上次没有说明什么时候出现崩溃,那是当我fuzz到后面的数据位:0198时就崩溃,正常是:0的没有198,我通过查看崩溃的原因,结果发现是可以利用的:

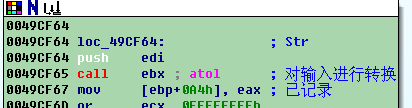

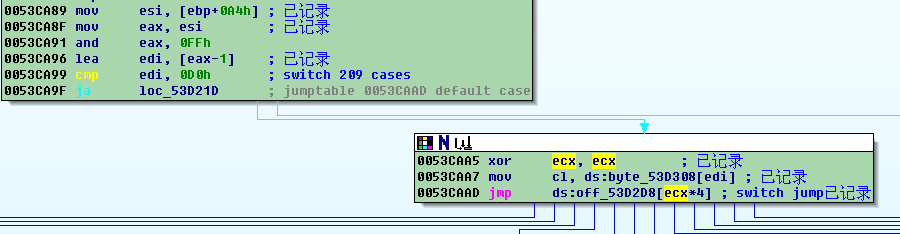

这是进行数据转换,并保存,下图0053CA89 mov esi, [ebp+0A4h]开始读取。

可以发现我们能过控制jmp ds:off_53D2D8[ecx*4]中得ECX,所以我们能够控制的范围为:

0x53D2D8-->53D2D8+0xff+4

只要在里面找到能过一些有效的指令,我想应该是可以控制跳到我的的数据的。

分析不对的地方,请个位指教,谢谢!

|

能力值:

( LV5,RANK:60 )

( LV5,RANK:60 )

|

-

-

4 楼

如何在内存DS:[0053D3CD]=0B

这段地址写呢?

EDI+53D308=0053D3CD

这个地址不可控啊。

0053CAA7 |. 8A8F 08D35300 MOV CL,BYTE PTR DS:[EDI+53D308]

0053CAAD |. FF248D D8D2530>JMP DWORD PTR DS:[ECX*4+53D2D8]

0053CAB4 |> 8B8424 B400000>MOV EAX,DWORD PTR SS:[ESP+B4] ; Case 1 of switch 0053CA96

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

5 楼

楼主是怎么实现污点追踪的,用PIN或者Dynamorio做的插件吗?

|

|

|