能力值:

( LV9,RANK:140 )

( LV9,RANK:140 )

|

-

-

[原创]细品sec2023安卓赛题

zxk1ng

师傅,您注入了frida-il2cppDumper后,他那个函数调用顺序是哪里找到的呢

zxk1ng

师傅,您注入了frida-il2cppDumper后,他那个函数调用顺序是哪里找到的呢

现在不能打印函数调用顺序了嘛 我做这题时用的是这个分支 复现应该没有问题滴 https://github.com/IIIImmmyyy/frida-il2cppDumper/tree/f20ccc1a81ca3be642ab9f770bd681a6176ffd13

|

能力值:

( LV9,RANK:140 )

( LV9,RANK:140 )

|

-

-

[原创]细品sec2023安卓赛题

mb_ytiyqklv

再次使用Il2CppDumper获取符号信息时的参数 ,输入的0x712ba244d0是什么?我看你输入的不是so的基本地址,这个值从哪里获取到的

mb_ytiyqklv

再次使用Il2CppDumper获取符号信息时的参数 ,输入的0x712ba244d0是什么?我看你输入的不是so的基本地址,这个值从哪里获取到的

输入的dump address是0x712a9c2000呀,0x712ba244d0是Il2CppDumper生成的

|

能力值:

( LV9,RANK:140 )

( LV9,RANK:140 )

|

-

-

|

能力值:

( LV9,RANK:140 )

( LV9,RANK:140 )

|

-

-

[原创]APP加固dex解密流程分析

mb_ytiyqklv

function hook_5E6C(){

var module = Process.findModuleByName("libjiagu_64.so");

I ...

mb_ytiyqklv

function hook_5E6C(){

var module = Process.findModuleByName("libjiagu_64.so");

I ...

当时想看看后面还有没有其他的数据所以就dump的稍微多了一些

|

能力值:

( LV9,RANK:140 )

( LV9,RANK:140 )

|

-

-

[原创]APP加固dex解密流程分析

珍惜Any

目前是我看到分析最全的一篇文章,???? 。

但是我一点不太理解,就是这种自定义linker这种,直接dump内存在修复不行么?

珍惜Any

目前是我看到分析最全的一篇文章,???? 。

但是我一点不太理解,就是这种自定义linker这种,直接dump内存在修复不行么?

这里使用的思路也是dump内存再修复,只是这个由自定义linker加载的so在dump下来之后因为program header table被加密的缘故,而解密后的pht又和被加载so所映射的内存是分离的,sofixer这种so修复工具没有办法正常解析so,所以得找到解密后的pht,我使用的办法是直接追函数执行流找到pht的解密函数,然后静态解密出来再patch回去,其实应该有更加通用的方法就是找到soinfo然后去读soinfo->phdr,重构program header table,我看到seeflower大佬的一篇blog https://blog.seeflower.dev/archives/299/ 中,是通过hook soinfo->call_constructors获取到soinfo指针的。我觉得或许只要拿到soinfo,通过对这个结构体的各个成员进行逆向解析,依次获取soinfo中记录的ELF文件各个字段所映射的地址,并读取相对应的内存,就能够重构出一个标准的so来?。

|

能力值:

( LV9,RANK:140 )

( LV9,RANK:140 )

|

-

-

|

能力值:

( LV9,RANK:140 )

( LV9,RANK:140 )

|

-

-

[原创]APP加固dex解密流程分析

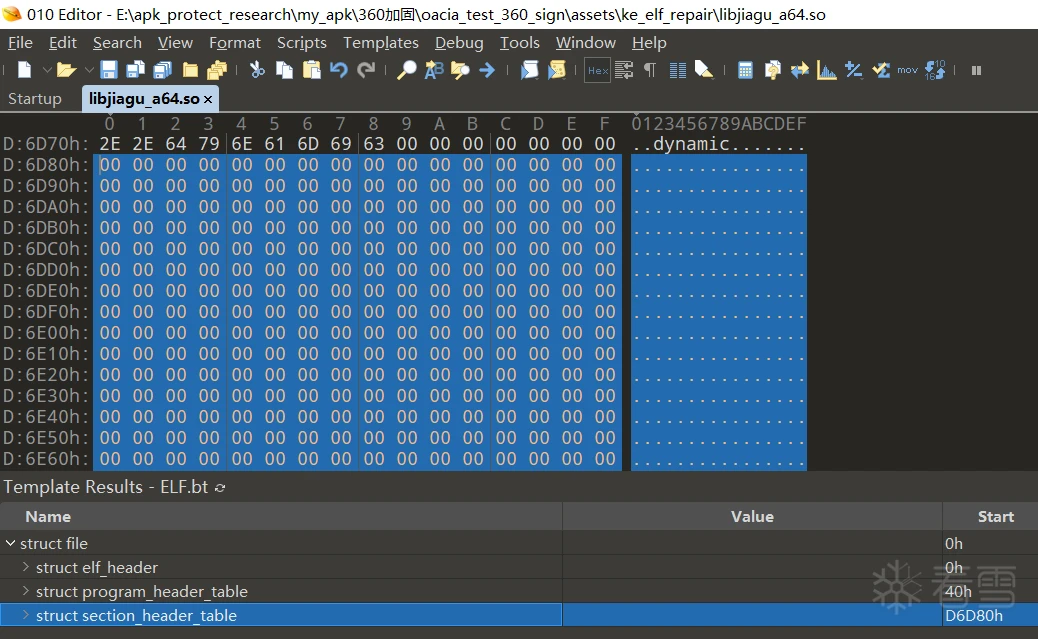

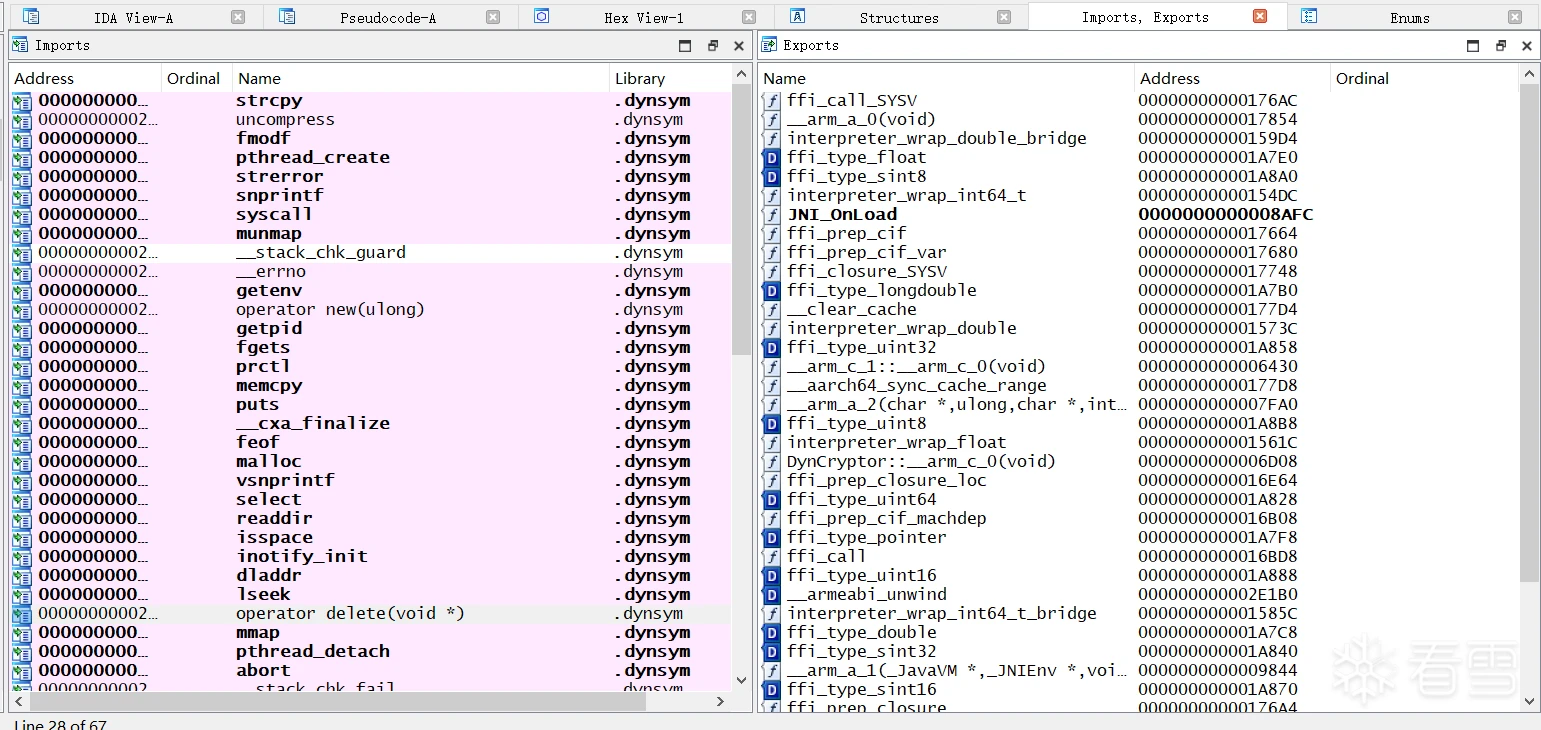

因为section段的信息被修改了,而ida静态分析首先依据的就是section段的相关内容,其实对于壳ELF来说,我们可以直接将section段的内容全部都置为0

这样IDA会自己通过动态表找到对应的符号如图所示

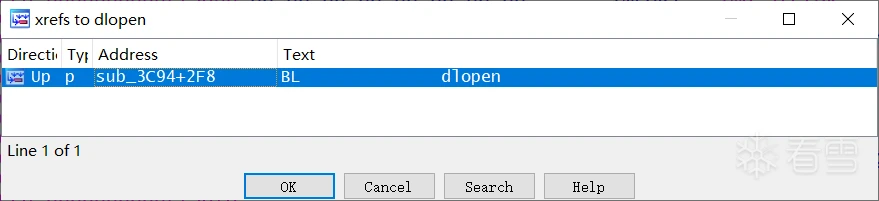

但是这样做会缺少一些信息,有的时候缺少的这类信息就是逆向的关键所在 例如我们对dlopen进行交叉引用,发现只有一个交叉引用

但是对于从内存中dump下来的壳elf来说,对于dlopen的交叉引用却有五个

|

能力值:

( LV9,RANK:140 )

( LV9,RANK:140 )

|

-

-

|

能力值:

( LV9,RANK:140 )

( LV9,RANK:140 )

|

-

-

[原创]APP加固dex解密流程分析

乐子人

他那个interpreter_wrap_int64就是他的vm,只不过他只是把入口函数流程vm了,子函数还是直接调用的。

乐子人

他那个interpreter_wrap_int64就是他的vm,只不过他只是把入口函数流程vm了,子函数还是直接调用的。

怪不得只要看到interpreter_wrap_int64就不知道下一个调用的函数是什么了,原来是有个VMP在这里

|

能力值:

( LV9,RANK:140 )

( LV9,RANK:140 )

|

-

-

[原创]APP加固dex解密流程分析

怜渠客

一般来说是会给Activity类的onCreate函数进行VMP的,不清楚楼主为什么没遇到

怜渠客

一般来说是会给Activity类的onCreate函数进行VMP的,不清楚楼主为什么没遇到

我才发现主dex的oncreate函数变成了native声明,得看看这是怎么个回事了

|

能力值:

( LV9,RANK:140 )

( LV9,RANK:140 )

|

-

-

[原创]APP加固dex解密流程分析

hzqhacker

脱壳哪用那么麻烦。主要是修复VMP。看起来内容挺多,但是有点太多

hzqhacker

脱壳哪用那么麻烦。主要是修复VMP。看起来内容挺多,但是有点太多

是的要是单论脱壳而言有很多内容的确是多余的,想要脱壳的话直接用FART,frida-hexdump内存搜索或者hook libart.so的DexFile相关类就可以了,这样最多只需要过一个反调试就够了.我本来也是冲着VMP来的不过没想到做完前面修复VMP前的铺垫就花了那么长的篇幅,之后等我对VMP理解足够深入了之后,再回来这里把VMP分析完吧

最后于 2024-2-23 00:59

被oacia编辑

,原因:

|

能力值:

( LV9,RANK:140 )

( LV9,RANK:140 )

|

-

-

|

能力值:

( LV9,RANK:140 )

( LV9,RANK:140 )

|

-

-

|

能力值:

( LV9,RANK:140 )

( LV9,RANK:140 )

|

-

-

|

能力值:

( LV9,RANK:140 )

( LV9,RANK:140 )

|

-

-

|

能力值:

( LV9,RANK:140 )

( LV9,RANK:140 )

|

-

-

|

能力值:

( LV9,RANK:140 )

( LV9,RANK:140 )

|

-

-

|

能力值:

( LV9,RANK:140 )

( LV9,RANK:140 )

|

-

-

|