能力值:

(RANK:430 )

(RANK:430 )

|

-

-

|

能力值:

(RANK:430 )

(RANK:430 )

|

-

-

|

能力值:

(RANK:430 )

(RANK:430 )

|

-

-

[原创]GDA使用手册

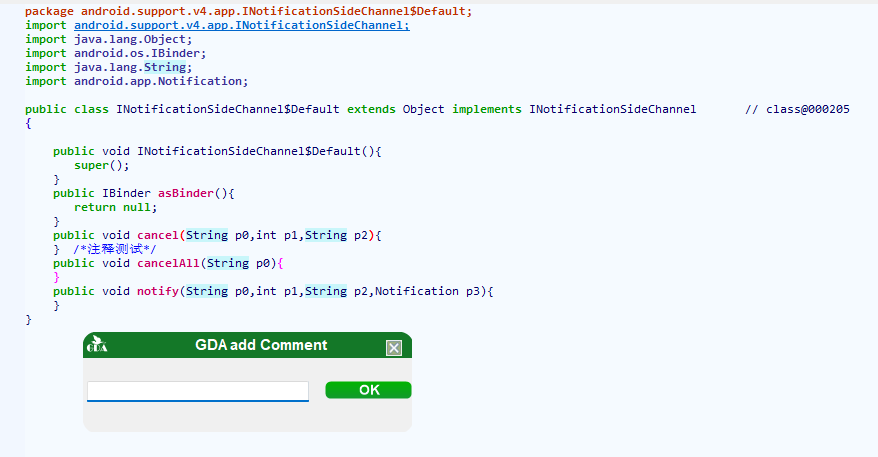

16年开始已经支持注释功能

感谢指出问题,已修复

最后于 2022-1-5 14:26

被梦幻的彼岸编辑

,原因:

|

能力值:

(RANK:430 )

(RANK:430 )

|

-

-

[原创]【梦幻开讲了】带伙伴们入手计算机病毒分析第四天

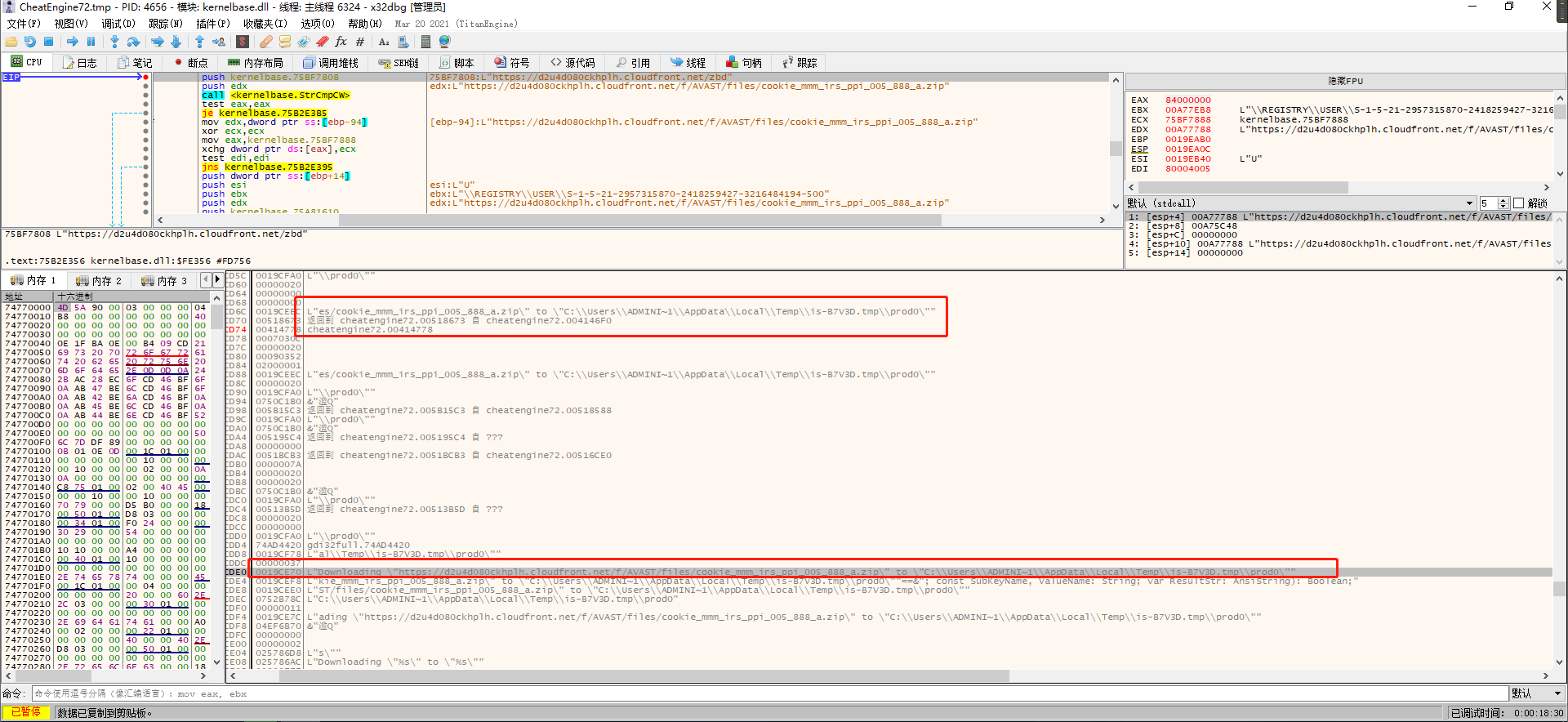

目前我也遇到此类问题,使用调试工具跟踪到syscall时发现无法在单步,直接调用系统功能实现了软件所需的某些功能(例如一个Windows 64位进程有访问了特定的网址功能,下网络函数断点,单步跟踪看到了网址信息,此时动态监控发现还未访问,之后继续单步跟踪到syscall,执行后监控发现已访问了特定网址原理猜测:Windows系统限制,要访问需切换权限才能使用某些功能,此程序使用 syscall 实现由用户切换到内核模式,进行了系统调用访问了特定网址)但分析发现需要跟踪的参数在调用syscal之前已压入堆栈,目前的思路往前找压入的参数,不在往下跟踪了(还需深入的话感觉结合反编译定位或内核调试分析)

备注:目前还未接触内核级调试这是我目前临时的解决思路(查询资料内容级别调试除了使用内核调试引擎分析外还有本地内核调试方案如:LiveKD导出转储文件之后通过调试此转储文件来进行分析如:WinDBG或KD。) 未实验资料:启用内核调试选项,使用WinDBG进行本地内核调试(File --Kernel Debug --Local)

最后于 2022-1-4 15:27

被梦幻的彼岸编辑

,原因:

|

能力值:

(RANK:430 )

(RANK:430 )

|

-

-

|