|

|

[分享]HOOK API LIB 0.3 for VC

本版本主要更新,实现hook时可以重入,在debugman测试了,基本能用 用法简单说一下,和以前的不一样 如果是SetOnBefore,原来的函数要加上 DWORD RetAddr,这个是原来的返回地址 例如 HMODULE WINAPI LoadLibraryA( LPCTSTR lpFileName ) 自己的要这么写 HMODULE WINAPI My_LoadLibraryA( DWORD RetAddr, LPCTSTR lpFileName ) 如果是SetOnAfter,要加2个参数,依次为DWORD EAX,DWORD RetAddr,EAX是执行完API的返回值 HMODULE WINAPI My_LoadLibraryA( DWORD EAX, DWORD RetAddr, LPCTSTR lpFileName ) |

|

|

[原创]第一阶段第一题分析+完整逆向代码(看雪金山2007逆向分析挑战赛)

关键词:递归

int steplist[1000]={0}; //走的步数

BYTE newtmp1[10] = {0}; //状态

void x(int n);//清空n

void y(int n);//填上n

void setstep(int n);//异或一次

void setstep(int n) //异或一次

{

steplist[pStep++]=n;

newtmp1[n] ^= 1;

}

void x(int n) //清空n到最前面的

{

if (n == 1)

{

if (newtmp1[1] == 1) setstep(1);

}

else

{

y(n-1);//填上n-1,清空n-1前面的

if (newtmp1[n] == 1) setstep(n); //如果有值就清空

x(n-1);//清空前面的

}

}

void y(int n) //填上n,并清空前面的n-1个

{

if (n == 1)

{

if (newtmp1[1] == 0) setstep(1);

}

else

{

y(n-1);//填上n-1的,并清空前面的n-2个

if (newtmp1[n] == 0) setstep(n); //当前如果没值就填上

x(n-1);//清空前面n-1

}

}

调用的时候 x(9); |

|

|

|

|

|

|

|

|

[原创]Winlicense 1.9.3 Demo Version Cracked!

我的意思是,以你的loader的原理来说,完全可以猜出来,只需要获取到xxx信息就可以逆出来了,完全可以不用理会VM 能用SICE脱EPE的也没几个,况且EPE的SDK用得好迷惑性还是很强的,不是一步一步就能跟到关键处的 |

|

|

|

|

|

[原创]Winlicense 1.9.3 Demo Version Cracked!

大虾你错了,不是wl的强度不够,而是你没考虑到wl的VM管不了xxx,修复iat后带壳xxx,可以无视VM,立刻就能知道你loader的秘密,整个过程应该不超过5分钟(由于fxyang脚本的公开) 而EPE就没这么简单了 老王的壳虽然报毒,但是想用wl的人不会在乎 老王的壳虽然有过shoooo的静态脱壳机,但是大部分人能分析的也就是脱壳机能管的,至于脱壳机管不到的就..... |

|

|

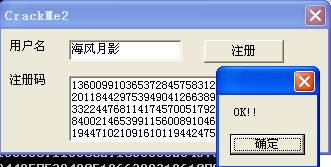

[结束][第一阶段◇第一题]看雪论坛.珠海金山2007逆向分析挑战赛

CrackMe是你写的?太强了~~ 建议以后的ok改成okayyyyyyyyyyyyyyyyyyyyyyyyyyyyyyyy failed改成faileddddddddddddddddddddddddddd就能盖住了 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

看雪论坛.珠海金山2007逆向分析挑战赛――“金山杯”赛事细则

第一阶段进第二阶段的有多少人? |

|

|

|

|

|

|

操作理由

RANk

{{ user_info.golds == '' ? 0 : user_info.golds }}

雪币

{{ experience }}

课程经验

{{ score }}

学习收益

{{study_duration_fmt}}

学习时长

基本信息

荣誉称号:

{{ honorary_title }}

勋章

兑换勋章

证书

证书查询 >

能力值