|

|

|

|

|

[分享]分享一个facebook绕过ssl校验的脚本

最新版的应该偏移啥的变了,你重新找找位置patch一下就行 |

|

|

[分享]分享一个facebook绕过ssl校验的脚本

用4d4K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6f1M7X3!0B7j5h3&6m8h3X3S2W2L8W2)9J5c8V1u0#2M7Y4m8e0N6h3W2@1k6g2m8J5L8#2)9J5k6o6u0Q4x3X3f1I4i4@1f1^5i4@1u0r3i4K6V1&6i4@1f1@1i4@1t1^5i4@1q4m8L8r3!0S2k6r3g2J5i4@1f1#2i4@1t1H3i4@1t1I4i4@1f1^5i4@1p5I4i4K6S2o6 |

|

|

|

|

|

|

|

|

在谷歌云上高速编译安卓AOSP ROM、驱动、内核并完成刷机

我有朋友在google云上编译aosp,然后被警告说存在攻击行为,后面号被封了 |

|

|

|

|

|

[原创]Frida加载和启动XServer

awesome |

|

|

[原创]【Frida 实战】如何拦截 sub_xxxx 这种函数

准确来说,32位的arm指令hook的时候不用加1,thumb才需要加1,不过大部分都是thumb |

|

|

[原创]使用unicorn engin还原Armariris字符串混淆

你编译完之后,如果没有make install,那么就要使用你编译出来的那个clang来对test.c进行编译(用编译出来的绝对路径或者进入到编译出来的bin目录./clang都行),直接使用clang的话还是系统之前的编译器 |

|

|

[原创]ubuntu18安装各种pwn工具

不错,对我这种想入门的很友好 |

|

|

[求助]关于ptrace反调试的想法

厉害,研究的挺深入 |

|

|

[求助][新人求助]xposed开发模块如何用脚本方式动态hook安卓APP

为啥不用frida呢,frida就实现了一个比较完善的native和java hook,而且除了安卓还支持其他平台。如果你要动态添加hook可以参考这个,这里面有怎么动态添加hook,不过你需要看看源码 4eeK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6E0L8$3&6C8k6i4W2D9L8%4u0V1i4K6u0r3h3q4y4W2M7Y4k6W2M7R3`.`. |

|

|

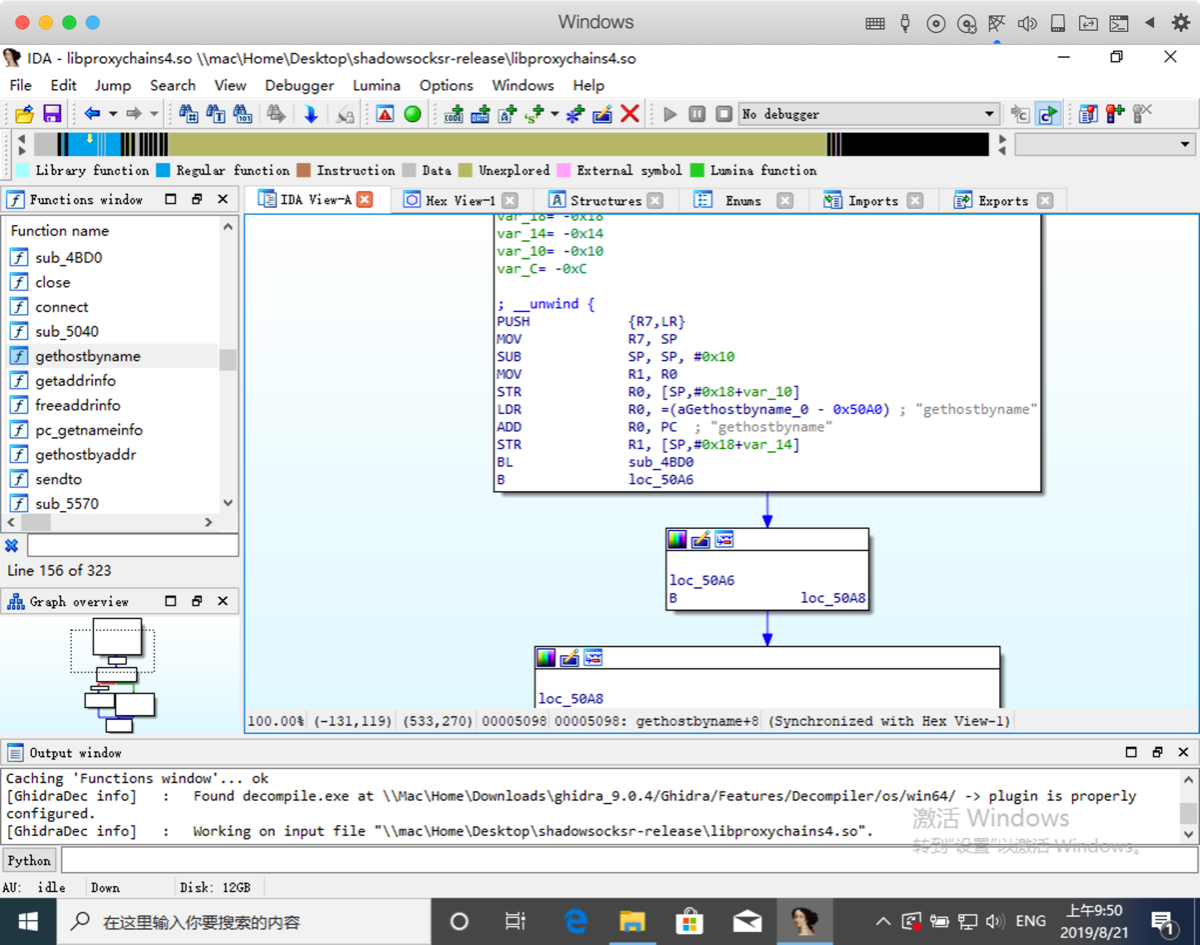

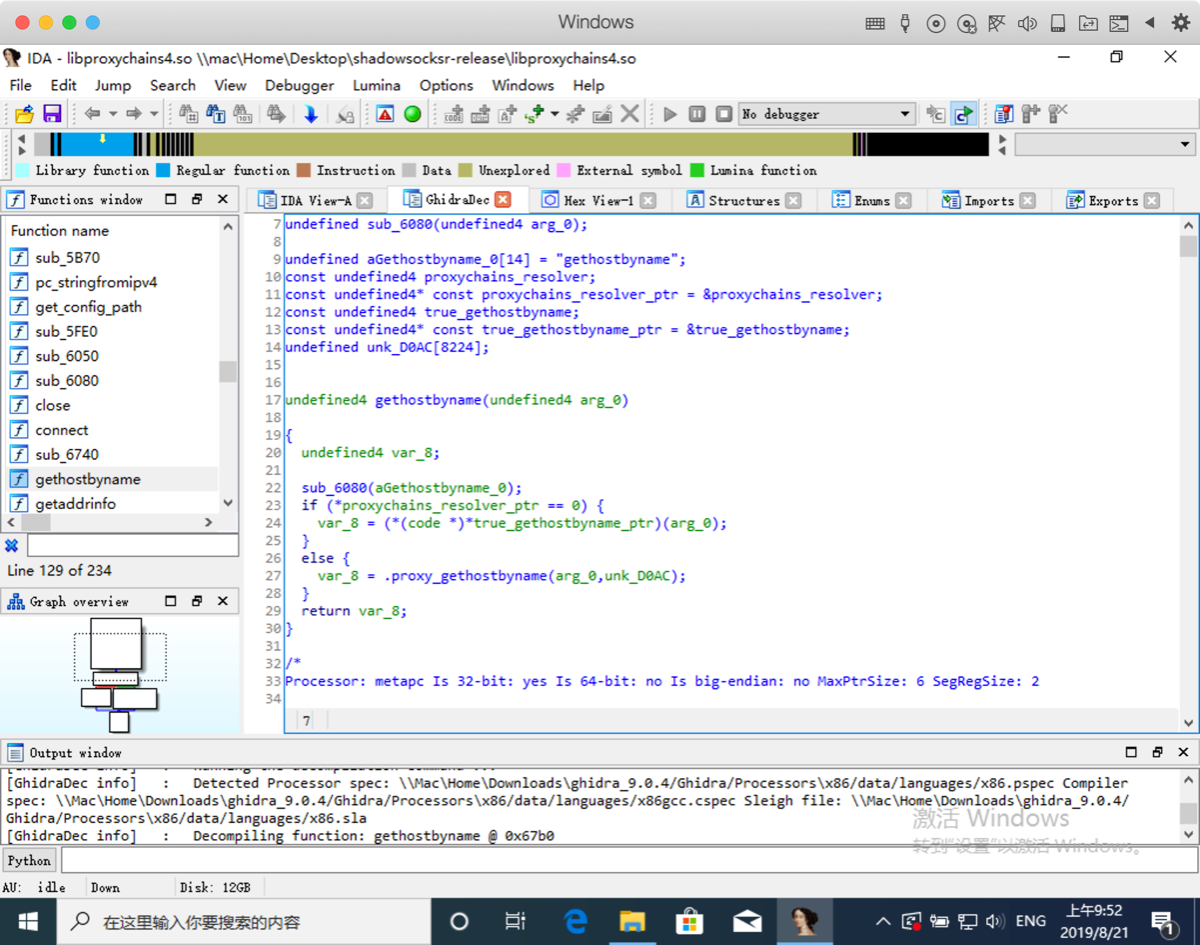

[推荐]适用于IDA Pro 7.2的Ghidra Decompiler插件(所有处理器)

试了一下,arm的等了很久都不行,x86的没问题,这个是一个apk里面的俩不同cpu的so里面同一个函数。 arm的按了ctrl+g有日志但是没反编译出来 然后x86的按了ctrl+g就能反编译出来 |

|

|

|

|

|

[原创]路由器基本调试一 UART定位

谢谢楼主 |

|

|

[求助]Frida启动目标进程并注入So

二楼说的对,你用一楼那种方法注入脚本,在dlopen打开目标so的时候就去hook目标so,挺简单的 |

操作理由

RANk

{{ user_info.golds == '' ? 0 : user_info.golds }}

雪币

{{ experience }}

课程经验

{{ score }}

学习收益

{{study_duration_fmt}}

学习时长

基本信息

荣誉称号:

{{ honorary_title }}

勋章

兑换勋章

证书

证书查询 >

能力值