|

|

[原创]任意版本Delphi 的按钮事件的快速找法

控件名称修改后不知道就不好用了. |

|

|

[原创]脱壳入门初级教学

不错,整理的很工整,有心了。 |

|

|

[原创]OD LUA 插件

膜拜啊,收藏了,期待出更多作品。 |

|

|

[原创]QQ公仔已寄送

没我的。。。。。 |

|

|

[活动结束]Kx币换QQ公仔,限量30只

咋没我的 ? |

|

|

[注意]测试你的肺活量,按住键盘0,憋气,看你能有多少行,男人不做假!

00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000 |

|

|

[分享]屏幕录像编辑专家破解记(一+二+三)

最好标题注明转载。 |

|

|

[求助]微狗UMI 4.1复制,谁能提供一个用UMIClone工具读出来的DogSys.bin文件

强大啊,膜拜,以后你有了发工具给我。 |

|

|

[求助]一个crackme,有反调试,注册码错直接退出而且不是exitprocess,求方法

那说明我也分析错了,求分析教程。 |

|

|

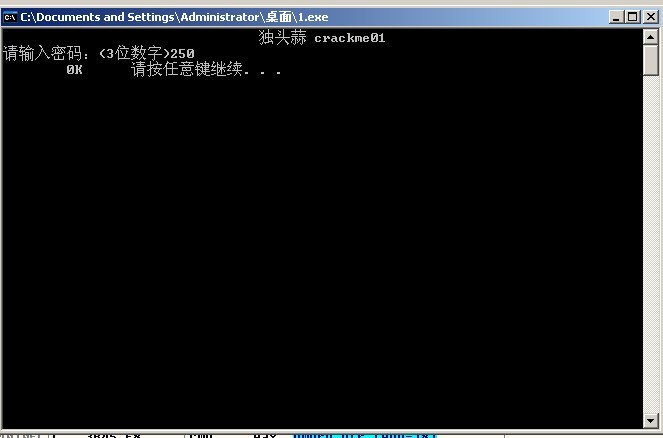

[分享]入门级crackme

强烈要求集体来BS独头蒜这个250,写个crackme也这么250 200 和 300 是初值。 x=200+50=300-50=250 ================================================ 00401053 |. C745 F8 C8000>mov dword ptr [ebp-8], 0C8 0040105A |. C745 F4 2C010>mov dword ptr [ebp-C], 12C 00401061 |. 8B4D FC mov ecx, dword ptr [ebp-4] ; 输入的数值 00401064 |. 034D F8 add ecx, dword ptr [ebp-8] 00401067 |. 894D F0 mov dword ptr [ebp-10], ecx 0040106A |. 8B55 F8 mov edx, dword ptr [ebp-8] 0040106D |. 0355 F4 add edx, dword ptr [ebp-C] 00401070 |. 8955 EC mov dword ptr [ebp-14], edx 00401073 |. 8B45 FC mov eax, dword ptr [ebp-4] 00401076 |. 0345 F4 add eax, dword ptr [ebp-C] 00401079 |. 8945 E8 mov dword ptr [ebp-18], eax 0040107C |. 8B4D F0 mov ecx, dword ptr [ebp-10] 0040107F |. 83C1 32 add ecx, 32 ; +32 00401082 |. 894D F0 mov dword ptr [ebp-10], ecx 00401085 |. 8B55 E8 mov edx, dword ptr [ebp-18] 00401088 |. 83EA 32 sub edx, 32 ; -32 0040108B |. 8955 E8 mov dword ptr [ebp-18], edx 0040108E |. C745 E4 00000>mov dword ptr [ebp-1C], 0 00401095 |. C645 E0 4B mov byte ptr [ebp-20], 4B 00401099 |. C645 DC 4E mov byte ptr [ebp-24], 4E 0040109D 8B45 F8 mov eax, dword ptr [ebp-8] 004010A0 |. 3B45 F4 cmp eax, dword ptr [ebp-C] 004010A3 |. 75 0D jnz short 004010B2 004010A5 |. 68 38704200 push 00427038 ; /NO 004010AA |. E8 61020000 call 00401310 ; \1.00401310 004010AF |. 83C4 04 add esp, 4 004010B2 |> 50 push eax 004010B3 |. 58 pop eax 004010B4 |. 51 push ecx 004010B5 |. 59 pop ecx 004010B6 |. B8 64000000 mov eax, 64 004010BB |. 05 C8000000 add eax, 0C8 004010C0 |. 2D E6000000 sub eax, 0E6 004010C5 |. 83C0 03 add eax, 3 004010C8 |. BB 04000000 mov ebx, 4 004010CD |. 03C3 add eax, ebx 004010CF |. 33C9 xor ecx, ecx 004010D1 |. 85C9 test ecx, ecx 004010D3 |. 74 0D je short 004010E2 004010D5 |. 68 34704200 push 00427034 ; /OK 004010DA |. E8 31020000 call 00401310 ; \1.00401310 004010DF |. 83C4 04 add esp, 4 004010E2 |> 03C3 add eax, ebx 004010E4 |. BB 0A000000 mov ebx, 0A 004010E9 |. 40 inc eax 004010EA |. 43 inc ebx 004010EB |. 90 nop 004010EC |. 90 nop 004010ED |. 90 nop 004010EE |. 83C0 0A add eax, 0A 004010F1 |. 8B55 F0 mov edx, dword ptr [ebp-10] 004010F4 |. 3B55 EC cmp edx, dword ptr [ebp-14] 004010F7 |. 75 28 jnz short 00401121 004010F9 |. 8B45 F0 mov eax, dword ptr [ebp-10] 004010FC |. 3B45 E8 cmp eax, dword ptr [ebp-18] 004010FF |. 75 20 jnz short 00401121 00401101 |. 8B4D EC mov ecx, dword ptr [ebp-14] 00401104 |. 3B4D E8 cmp ecx, dword ptr [ebp-18] 00401107 |. 75 18 jnz short 00401121 00401109 |. 0FBE55 E0 movsx edx, byte ptr [ebp-20] 0040110D |. 52 push edx ; /Arg3 0040110E |. 8B45 E4 mov eax, dword ptr [ebp-1C] ; | 00401111 |. 50 push eax ; |Arg2 00401112 |. 68 2C704200 push 0042702C ; |\t%d%c\t 00401117 |. E8 F4010000 call 00401310 ; \1.00401310 0040111C |. 83C4 0C add esp, 0C 0040111F |. EB 16 jmp short 00401137 00401121 |> 8B4D E4 mov ecx, dword ptr [ebp-1C] 00401124 |. 51 push ecx ; /Arg3 00401125 |. 0FBE55 DC movsx edx, byte ptr [ebp-24] ; | 00401129 |. 52 push edx ; |Arg2 0040112A |. 68 24704200 push 00427024 ; |\t%c%d\t 0040112F |. E8 DC010000 call 00401310 ; \1.00401310 00401134 |. 83C4 0C add esp, 0C 00401137 |> 68 1C704200 push 0042701C ; /pause 0040113C |. E8 5F000000 call 004011A0 ; \1.004011A0 00401141 |. 83C4 04 add esp, 4 00401144 |. 5F pop edi 00401145 |. 5E pop esi 00401146 |. 5B pop ebx 00401147 |. 83C4 64 add esp, 64 0040114A |. 3BEC cmp ebp, esp 0040114C |. E8 3F020000 call 00401390 00401151 |. 8BE5 mov esp, ebp 00401153 |. 5D pop ebp 00401154 \. C3 retn  |

|

|

[求助]一个crackme,有反调试,注册码错直接退出而且不是exitprocess,求方法

00404F96 E8 20FFFFFF call 00404EBB 00404F9B 83C4 08 add esp, 8 00404F9E 83F8 00 cmp eax, 0 00404FA1 B8 00000000 mov eax, 0 00404FA6 0F94C0 sete al 00404FA9 8945 F8 mov dword ptr [ebp-8], eax ======================== 00404EBB 8B5424 04 mov edx, dword ptr [esp+4] 00404EBF 8B4C24 08 mov ecx, dword ptr [esp+8] 00404EC3 85D2 test edx, edx 00404EC5 75 0D jnz short 00404ED4 00404EC7 33C0 xor eax, eax 00404EC9 85C9 test ecx, ecx 00404ECB 74 06 je short 00404ED3 00404ECD 8039 00 cmp byte ptr [ecx], 0 00404ED0 74 01 je short 00404ED3 00404ED2 48 dec eax 00404ED3 C3 retn 00404ED4 85C9 test ecx, ecx 00404ED6 75 09 jnz short 00404EE1 00404ED8 33C0 xor eax, eax 00404EDA 803A 00 cmp byte ptr [edx], 0 00404EDD 74 01 je short 00404EE0 00404EDF 40 inc eax 00404EE0 C3 retn 00404EE1 F7C2 03000000 test edx, 3 00404EE7 75 37 jnz short 00404F20 00404EE9 8B02 mov eax, dword ptr [edx] ///这里比较 00404EEB 3A01 cmp al, byte ptr [ecx] 00404EED 75 2B jnz short 00404F1A 00404EEF 0AC0 or al, al 00404EF1 74 24 je short 00404F17 00404EF3 3A61 01 cmp ah, byte ptr [ecx+1] 00404EF6 75 22 jnz short 00404F1A 00404EF8 0AE4 or ah, ah 00404EFA 74 1B je short 00404F17 00404EFC C1E8 10 shr eax, 10 00404EFF 3A41 02 cmp al, byte ptr [ecx+2] 00404F02 75 16 jnz short 00404F1A 00404F04 0AC0 or al, al 00404F06 74 0F je short 00404F17 00404F08 3A61 03 cmp ah, byte ptr [ecx+3] 00404F0B 75 0D jnz short 00404F1A 00404F0D 83C1 04 add ecx, 4 00404F10 83C2 04 add edx, 4 00404F13 0AE4 or ah, ah 00404F15 ^ 75 D2 jnz short 00404EE9 00404F17 33C0 xor eax, eax 00404F19 C3 retn 00404F1A 1BC0 sbb eax, eax 00404F1C D1E0 shl eax, 1 00404F1E 40 inc eax 00404F1F C3 retn 看了下好象注册码是不可见的字符,上面比较内容是跟16进制的00 01 00 00比较,也就是说,输入的注册码的内容的16进制按顺序应该是00 00 01 00. 正确的话,程序不退出,标题变为 "给点" |

|

|

[求助]新手问下大家能不能把数据写入微狗V4.1的空狗里面!~

得有狗数据吧。 |

|

|

[原创]PE格式解析

准备学习PE相关内容,感谢分享。 |

|

|

[原创]写了一款调试器,献给爱程序爱逆向的朋友们(即将发布)

强烈支持LZ发布。 |

|

|

[公告]欢迎Cnbragon任『密码学』版主

沈大,又回来了啊 |

|

|

|

|

|

[讨论]年轻人压力大

我工作10多年了,现在年薪不到3W,得考虑把老婆休了,重新找丈母娘了。 |

|

|

[分享]SmartAssembly+Reflector+ANTS keygen by Lz0

注册机两个大文本框里,上面那个把手动激活出现的内容复制过来,然后第2个里自动出现激活信息,鼠标移动过去就自动复制了,然后粘贴到手动激活的空文本框里,激活就行。 |

|

|

|

|

|

[原创]让XP用上4G内存,有图有真相,带破解补丁

把你的好东西多发点吧。 |

操作理由

RANk

{{ user_info.golds == '' ? 0 : user_info.golds }}

雪币

{{ experience }}

课程经验

{{ score }}

学习收益

{{study_duration_fmt}}

学习时长

基本信息

荣誉称号:

{{ honorary_title }}

勋章

兑换勋章

证书

证书查询 >

能力值