|

|

[分享]老文章系列:过Patchguard的梗

仅以此文献给我死去多年的“噬身之蛇”QQ群以及那个被叫做UROBOROS的项目~ |

|

|

Bypass Win8.1 UAC源码 + 文档

good cool thing~ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

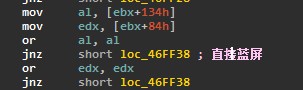

[求助]WIN7调用KeUserModeCallback蓝屏

我想你能看懂吧~ 这代码就是这个意思: if(CurrentThread->Tcb.ApcStateIndex != 0 || CurrentThread->Tcb.KernelApcDisable!=0) KeBugCheck2(.....) |

|

|

[建议]给360提个建议

DNf好办啊,直接搞个封号三天~ |

|

|

[建议]给360提个建议

写个驱动Hold~ |

|

|

|

|

|

[原创]关于360云引擎+补充(2012首发黑瞳,2014更新)

好在只免杀加载器就行了~ |

|

|

|

|

|

[原创]关于360云引擎+补充(2012首发黑瞳,2014更新)

时隔10年,我依然用扭曲PE格式+自定义内存loader的方式处理免杀。 杀毒软件扫描病毒首先要根据一个重要的事情是PE文件,如果源文件不是PE,那么它的一切静态扫描和动态扫描都是没用。 PE扭曲后,写一个加载器来加载,然后加载器本身使用的API尽量不敏感,如加载器使用的API,其中有LoadLibrary这种敏感词,怎么办呢?其实很简单,自己写个搜索导出表的代码(汇编代码尽量做好免杀就好),然后从FS:[0]里PEB里撸出Kernel32(这段代码需要二进制扭曲,什么是二进制扭曲,就是把机器码拆分成add [reg],x;or [reg],y的形式来填写机器码),然后就没啥了,内存加载运行PE这种东西毕竟被撸烂了,至于怎么扭曲PE结构,再还原PE结构内存加载,这些都是个人研究了。 |

|

|

[注意]Win8中 另类链表检测 DLL

还真没注意到~ |

|

|

百度卫士2.3版本体验新功能分享

这是baidu推广帖子么? |

|

|

[求助]vmm捕获缺页异常的问题

引导半天没见效果啊,所以还是贴一下的好。 |

|

|

|

|

|

[求助]vmm捕获缺页异常的问题

贴个代码 其实很简单 ErrorCode = _ReadVMCS(VM_EXIT_INTR_ERROR_CODE); ExitQualification = _ReadVMCS(EXIT_QUALIFICATION); _SetCr2(ExitQualification); _WriteVMCS(VM_ENTRY_EXCEPTION_ERROR_CODE, ErrorCode); InjectEvent = 0; pInjectEvent->Vector = PAGE_FAULT_EXCEPTION; pInjectEvent->InterruptionType = HARDWARE_EXCEPTION; pInjectEvent->DeliverErrorCode = 1; pInjectEvent->Valid = 1; _WriteVMCS(VM_ENTRY_INTR_INFO_FIELD, InjectEvent); _WriteVMCS(GUEST_RIP, _ReadVMCS(GUEST_RIP)); |

|

|

[求助]LPC 32位和64位通信失败

a74K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3y4G2k6r3g2Q4x3X3g2Y4L8$3!0Y4L8r3g2Q4x3X3g2U0L8$3#2Q4x3V1k6H3i4K6u0r3M7X3g2%4L8$3I4X3i4K6u0V1N6$3!0%4y4U0c8W2P5s2c8Q4x3V1j5`. 32位程序用wow64的库,直接用64的api来做通信,就完全ok了~ |

操作理由

RANk

{{ user_info.golds == '' ? 0 : user_info.golds }}

雪币

{{ experience }}

课程经验

{{ score }}

学习收益

{{study_duration_fmt}}

学习时长

基本信息

荣誉称号:

{{ honorary_title }}

勋章

兑换勋章

证书

证书查询 >

能力值