能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

[分享]libmobisec.so动态节区分析

什么意思?改elf文件?其实我们就是这么做的,要不是觊觎ida的f5,这么做真得是很辛苦。

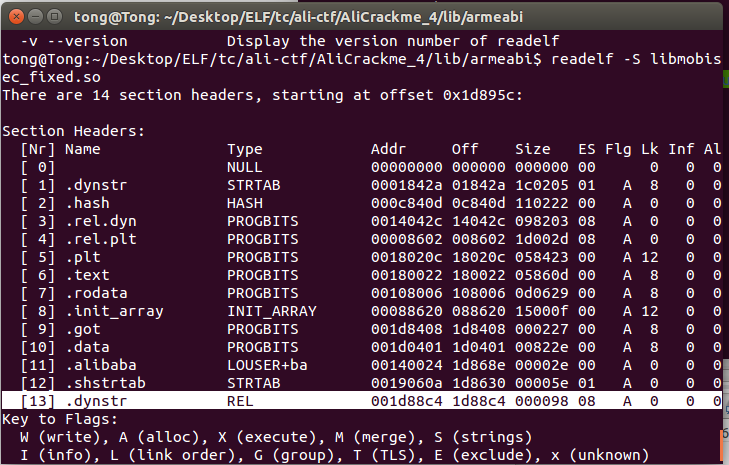

给你上张截图。

通过将重定位表拷贝出来,并且修正elfheader,添加新的节表等手段,ida就能加载而不报错了。不过需要修复的工作好像还不只这些。

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

[原创]MSC解题报告

apk不是原版的啊。

另外,第四题的那个libmobisec.so保护的挺好,ida,甚至包括我们的解析工具,都完全失效了。比如说动态节区的打印的信息如下,完全是我们之前没遇到,值得学习。

index d_tag d_val_or_d_ptr

0 0x60198899 -1988738981

1 0x74389238 -1039113264

2 0xe4194519 -594982116

3 0x12a1cca9 1285437848

4 0xc89c6495 -935030432

5 0xc6d4c35f -1848102621

6 0x50950898 1684645620

7 0x8a90424 943252561

8 0x431073c -1862184825

9 0xbeccb25c 572517296

10 0xd4894c1c -863408356

11 0xc489721c -1131834596

12 0x47349122 1205084888

13 0xe3090390 -991386749

14 0xd02c2430 672402664

15 0x9bdc4241 -386939863

16 0x4a9c8482 -363248496

17 0xfa140bb4 -32548080

18 0x8dc2f063 -795603891

19 0x9f29a80d -1541829864

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

[原创]MSC解题报告

第三题算法相关的代码:

http://akana.mobiseclab.org/index.jsp?type=result&md5=HW27879e3820a3ca5487e66e7b3417f6a170f0dcb5d9ccf4a4c619b24bbc6e3ab080dad30f2c3bffe1def2bd74749ce23b

给大家参考

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

[原创]恶意代码plankton分析记录(1)

是简单了点,通过jd,你很难找出调用序列的

在smali上做更好点,对于这个,我们倒是也有个检测结果: **********************************

Malicious Operation Analysis BEGIN

**********************************

Output:

Find malicious operation 1 at:

- dex file name: com/plankton/device/android/service/g.ddx

- dex file offset: 75...76

- src file offset: -1

- description: Dynamic loading class

- risk level: MEDIUM

Total confirmed malicious operations: 1

**********************************

Malicious Operation Analysis END

**********************************

使用了这样的一条规则:

<start>

<hit>

<!-- invoke-virtual {v0,v5},dalvik/system/DexClassLoader/loadClass ; loadClass(Ljava/lang/String;)Ljava/lang/Class; -->

dalvik/system/DexClassLoader/loadClass(Ljava/lang/String;)

</hit>

<confirm serial="0" type="t">

dalvik/system/DexClassLoader

</confirm>

<risklevel>

1

</risklevel>

<description>

Dynamic loading class

</description>

</start>

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

谁有破解mde文件的经验?

哎,这些都看过,不能提供半点思路

也搜很久了,看来只好跟了.

不过好麻烦啊,想想就头疼.好几M的文件,而且那个注册的keyfile也无比长.晕菜了

|