能力值:

( LV5,RANK:60 )

( LV5,RANK:60 )

|

-

-

2 楼

没人来说下额,帮下菜鸟额。

|

能力值:

![]() (RANK:300 )

(RANK:300 )

|

-

-

3 楼

fsg 2.0 对输入表做了小小的手脚..就是把原来的 00 00 00 00 的结束标志都换成 ff ff ff ff 或者 ff ff ff 7f 你找到iat的地址,手动改过来就好了..或者自己写个od脚本自动修改也可以..

|

能力值:

( LV5,RANK:60 )

( LV5,RANK:60 )

|

-

-

4 楼

额,那为什么一样的步骤,教程的就不用修改?直接就能找到。

|

能力值:

![]() (RANK:300 )

(RANK:300 )

|

-

-

5 楼

如果软件没有用到函数倒入表,就用不到修复了.....

var address

var len

mov address,xxxxxxxx 写iat表的首地址

mov len,xxxx 写iat表的长度

REPL address,#FFFFFFFF#,#00000000#,len

REPL address,#FFFFFF7F#,#00000000#,len

msg "脚本完成!"

对了,特别喜欢你的头像.....嘿嘿

|

能力值:

( LV5,RANK:60 )

( LV5,RANK:60 )

|

-

-

6 楼

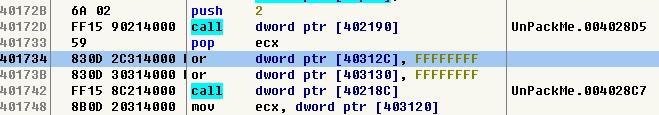

不太理解,你说的00000000改FFFFFFFF是这个吗?

但本来就是FFFFFFFF啊

|

能力值:

![]() (RANK:300 )

(RANK:300 )

|

-

-

7 楼

呵呵,它动的手脚就是把0改成了F 。你改成0就好了.......

我说的话有歧义...

|

能力值:

( LV5,RANK:60 )

( LV5,RANK:60 )

|

-

-

8 楼

还是没解决,笨死了,我传上来你帮我看看吧

UnpackMe应该不算违规的吧

|

能力值:

( LV5,RANK:60 )

( LV5,RANK:60 )

|

-

-

9 楼

无意中把问题解决了,但不明白为什么。是不是和壳的加解密有关.

004001CC 40 inc eax

004001CD ^ 78 F3 js short 004001C2

004001CF 75 03 jnz short 004001D4------------------单步下来这个是跳的,跳过JMP的

004001D1 FF63 0C jmp dword ptr [ebx+C]------------------这个是跳到OEP的

004001D4 50 push eax

004001D5 55 push ebp

我脱壳的时候直接让jnz short 004001D4 不跳,然后到JMP dword ptr [ebx+C],去OEP,就出现问题,IR修复的时候,全部无效。

无意中让jnz short 004001D4 跳过了JMP dword ptr [ebx+C],

来到然后push eax,

F4让它回到JMP dword ptr [ebx+C],

再去OEP,就和教程一样了,也能修复了。

|

|

|