-

-

跨平台木马GravityRAT窃取WhatsApp备份,竟用CPU温度检测沙箱环境

-

发表于: 2026-1-6 18:16 1390

-

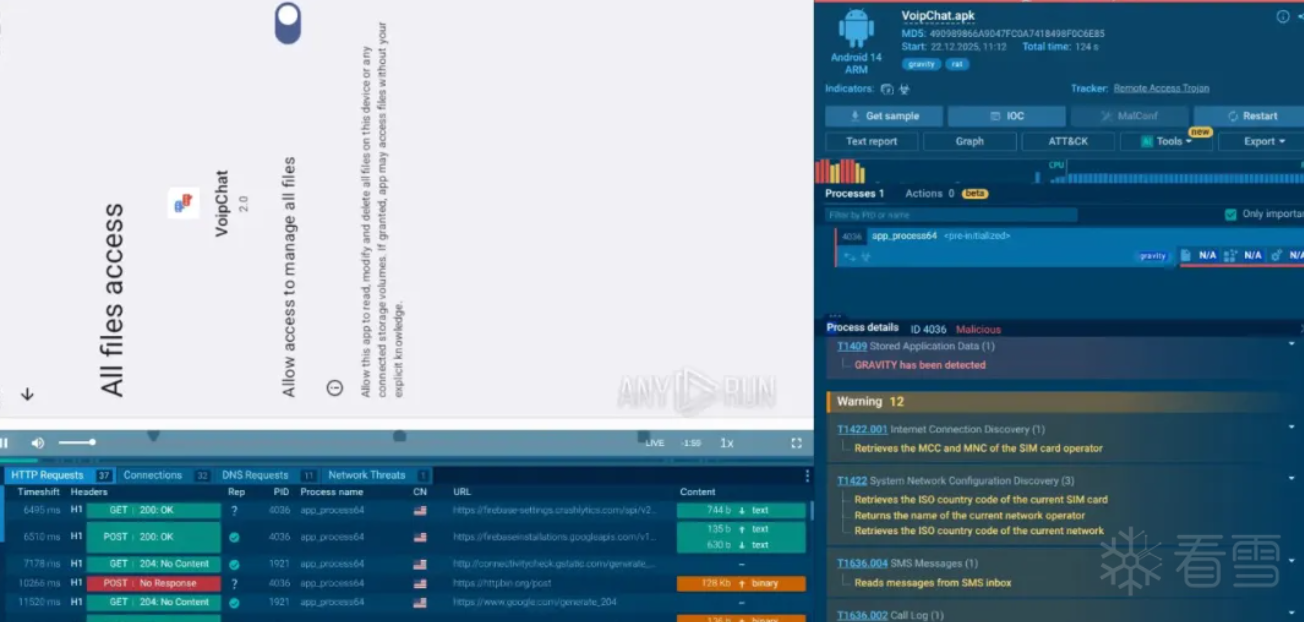

近日,一款名为GravityRAT的远程访问木马(RAT)因其复杂的逃避技术和广泛的攻击目标,再次引发网络安全界高度警惕。该恶意软件自2016年活跃至今,已从仅针对Windows系统演变为可跨Windows、Android和macOS三大平台的威胁,主要瞄准政府、军事及国防承包商,印度相关机构人员尤其深受其害。

GravityRAT通常伪装成合法应用程序(如即时通讯或文件共享工具)或通过欺诈性电子邮件传播。用户一旦下载并运行这些伪装程序,木马便会悄然植入设备,开始大肆窃取敏感数据,包括文档、照片、消息以及WhatsApp聊天备份。所有窃取的信息均被发送至攻击者控制的远程服务器。

更令人关注的是其高超的逃避检测能力。据安全分析平台Any.Run的研究人员发现,GravityRAT采用了一系列精妙手段来规避安全分析环境,其中最引人注目的便是通过检查CPU温度来检测沙箱。该木马会查询Windows管理规范(WMI)中的`MSAcpi_ThermalZoneTemperature`条目以获取温度读数。由于主流虚拟化平台(如Hyper-V、VMware、VirtualBox等)通常不支持或模拟此功能,会返回错误信息。一旦GravityRAT捕获到此类错误,便会判定自身处于分析环境中,从而停止恶意活动以隐藏真实行为。

除了温度检测,该木马还执行多达七项环境检查,包括查验BIOS版本、寻找虚拟化软件痕迹、核对CPU核心数量以及验证与虚拟系统关联的MAC地址等。只有确认身处真实用户系统后,它才会创建计划任务实现持久化驻留,确保长期控制受感染设备。

在Android平台上,GravityRAT化身为“Speak Freely”、“BingeChat”、“Chatico”等看似提供安全通信的虚假应用。这些应用会收集手机SIM卡信息、短信、通话记录以及.jpg、.pdf、.txt等多种格式的文件,将数据打包成ZIP压缩包后,通过加密的HTTPS连接外传。

攻击者使用一个名为**GravityAdmin**的集中管理工具,统一操控所有受感染设备,并能以FOXTROT、CLOUDINFINITY、CHATICO等代号管理不同的攻击活动。这种高度组织化的运作模式表明,GravityRAT背后是一个资源充足、目标明确的黑客团队。

历史数据显示,仅在2016年至2018年间,印度国防和警察系统就报告了约100起感染案例。而从2022年至2024年的近期攻击表明,攻击者仍在持续活跃并不断精进攻击手法。此威胁不仅针对政军领域,也已波及教育机构和企业。

面对如此隐蔽且持续进化的高级威胁,安全专家强调,防御者需借助威胁情报(TI)查询与相关数据馈送,尽可能在攻击链早期识别和拦截恶意活动,同时提醒用户谨慎下载来源不明的应用与邮件附件。

资讯来源:cybersecuritynews

转载请注明出处和本文链接