-

-

[原创]漏洞预警 | GeoServer GetMap XXE注入漏洞(CVE-2025-58360)

-

发表于: 2025-11-27 16:09 1071

-

一、漏洞概述

漏洞类型 | XXE注入漏洞 |

漏洞等级 | 高 |

漏洞编号 | CVE-2025-58360 |

漏洞评分 | 8.2 |

利用复杂度 | 低 |

影响版本 | 2.26.0<=version<2.26.2version<2.25.6 |

利用方式 | 远程 |

POC/EXP | 已公开 |

近日,GeoServer 官方披露了一个未授权 XXE 漏洞(CVE-2025-58360),能导致敏感信息泄露与服务拒绝,建议您及时开展安全风险自查。

GeoServer 是一个开源的、基于 Java 的 地理空间数据服务器,用于在互联网上共享和编辑地理空间数据。它遵循 开放地理空间联盟(OGC)标准,是构建 Web GIS(网络地理信息系统)和地图应用的核心组件之一。

据描述,GeoServer 在处理 /geoserver/wms 的 GetMap 请求时,未对 XML 输入进行充分限制,导致攻击者可定义外部实体并利用 XXE 攻击。

漏洞影响的产品和版本:

2.26.0 <= version < 2.26.2

version < 2.25.6

二、漏洞复现

三、资产测绘

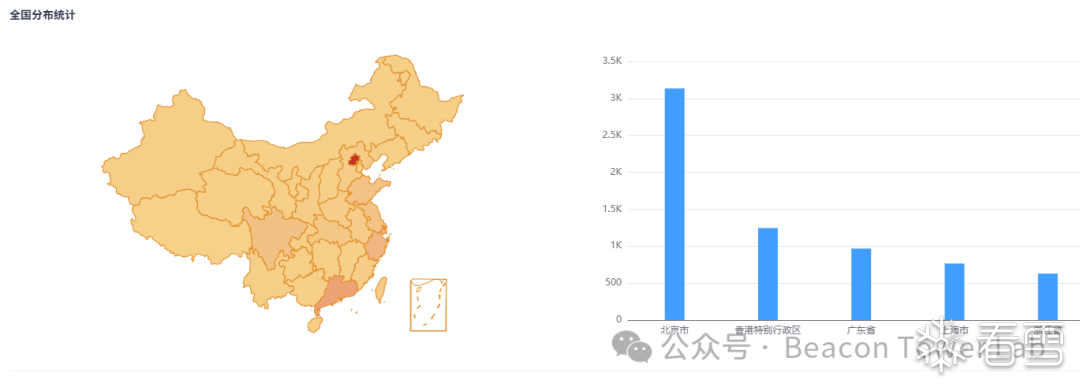

据daydaymap数据显示互联网存在41,990个资产,国内风险资产分布情况如下。

四、解决方案

▪ 临时缓解方案

1.在反向代理或 WAF 中拦截异常 XML 请求。

2.禁用或限制 WMS GetMap 接口的外部访问。

3.对 XML 解析器启用安全配置,禁止外部实体解析。

▪ 升级修复

目前官方已发布修复安全补丁

dd3K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6Y4k6h3!0K6k6i4u0$3k6i4u0Q4x3V1k6Y4k6h3!0K6k6i4u0$3k6i4u0Q4x3V1k6J5k6h3I4W2j5i4y4W2M7H3`.`.

五、参考链接

c95K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6S2k6s2k6A6M7$3!0J5K9h3g2K6i4K6u0r3c8@1S2e0b7g2)9J5k6r3k6B7k6U0g2Q4x3X3c8^5k6$3#2I4i4K6u0V1y4e0f1J5y4b7`.`.

5f3K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2V1k6s2m8G2j5#2)9J5k6h3y4G2L8g2)9J5c8V1c8h3b7W2)9J5k6o6t1H3x3U0g2Q4x3X3b7I4x3o6x3%4y4#2)9J5k6h3S2@1L8h3H3`.

原文链接

赞赏

他的文章

赞赏

雪币:

留言: