-

-

[原创]漏洞预警 | Flowise 任意文件读取漏洞

-

发表于: 2025-9-18 14:17 704

-

本文来源于:Beacon Tower Lab(烽火台实验室)公众号,作者:烽火台实验室

一、漏洞概述

近日,Flowise 发布更新修复高风险漏洞,攻击者可以利用该漏洞读取服务器上任意文件。建议您及时开展安全风险自查。

Flowise 是一个开源的、可视化的 LLM 应用构建平台,专为 LangChain.js 打造,支持通过拖拽组件的方式快速构建聊天机器人、问答系统、嵌入式 AI 服务等。它极大降低了构建 LLM 应用的门槛,适合开发者、数据科学家以及产品团队进行原型设计与部署。

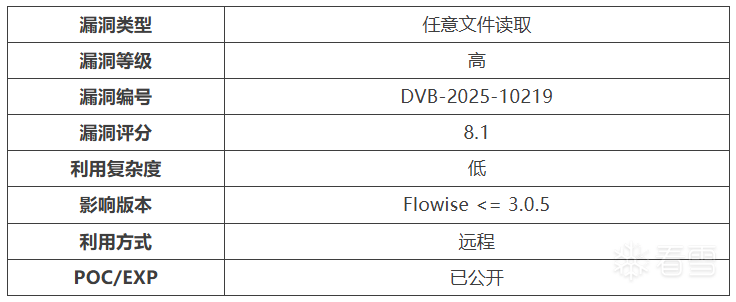

据描述,Flowise 存在一个严重的任意文件读取漏洞,攻击者可通过未授权访问以下两个 API 接口:

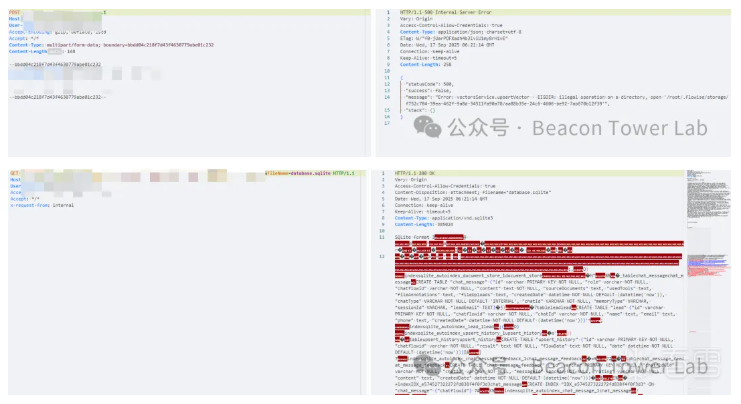

/api/v1/get-upload-file /api/v1/openai-assistants-file/download

攻击者可构造恶意 chatId 参数(如 ../../)绕过路径校验机制,读取服务器本地任意文件。默认部署情况下,可直接读取。/root/.flowise/database.sqlite —— 包含所有数据库内容,包括 API 密钥、用户数据等敏感信息。该漏洞利用了 fallback 路径逻辑,在文件未找到时会尝试去除 orgId 并重新拼接路径,从而绕过原有的目录限制校验。

漏洞影响的产品和版本:

Flowise <= 3.0.5

二、资产测绘

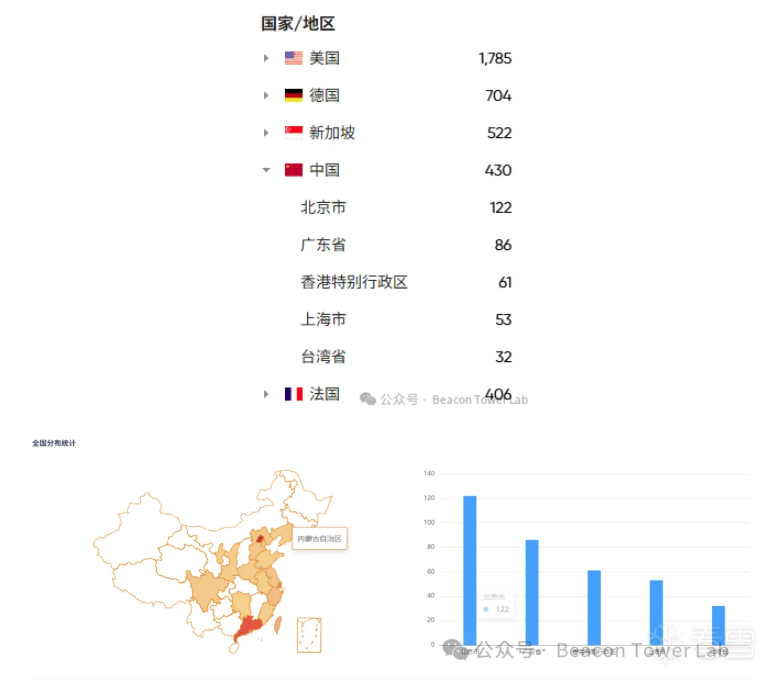

据daydaymap数据显示互联网存在5,587个资产,风险资产分布情况如下。

三、漏洞复现

四、解决方案

▪ 临时缓解方案

限制公网访问相关 API 接口,建议通过防火墙或网关进行访问控制。

审计历史访问日志,排查是否存在异常文件读取行为。

更换 API 密钥,如怀疑数据库已被读取。

启用 Web 应用防火墙(WAF),拦截路径穿越类请求

▪ 升级修复

立即升级 Flowise 至 v3.0.6 或以上版本

五、参考链接

650K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6S2k6s2k6A6M7$3!0J5K9h3g2K6i4K6u0r3c8@1S2e0b7g2)9J5k6o6V1&6M7r3N6Q4x3X3c8Z5M7i4k6^5i4K6u0V1M7U0c8Y4k6R3`.`.

ad7K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2V1k6s2m8G2j5#2)9J5k6h3y4G2L8g2)9J5c8V1c8h3b7W2)9J5k6o6t1H3x3U0g2Q4x3X3b7I4x3o6t1I4z5g2)9J5k6h3S2@1L8b7`.`.

[培训]Windows内核深度攻防:从Hook技术到Rootkit实战!

赞赏

他的文章

赞赏

雪币:

留言: