-

-

[原创]进程伪装原理与破除

-

发表于:

2025-7-17 07:26

14916

-

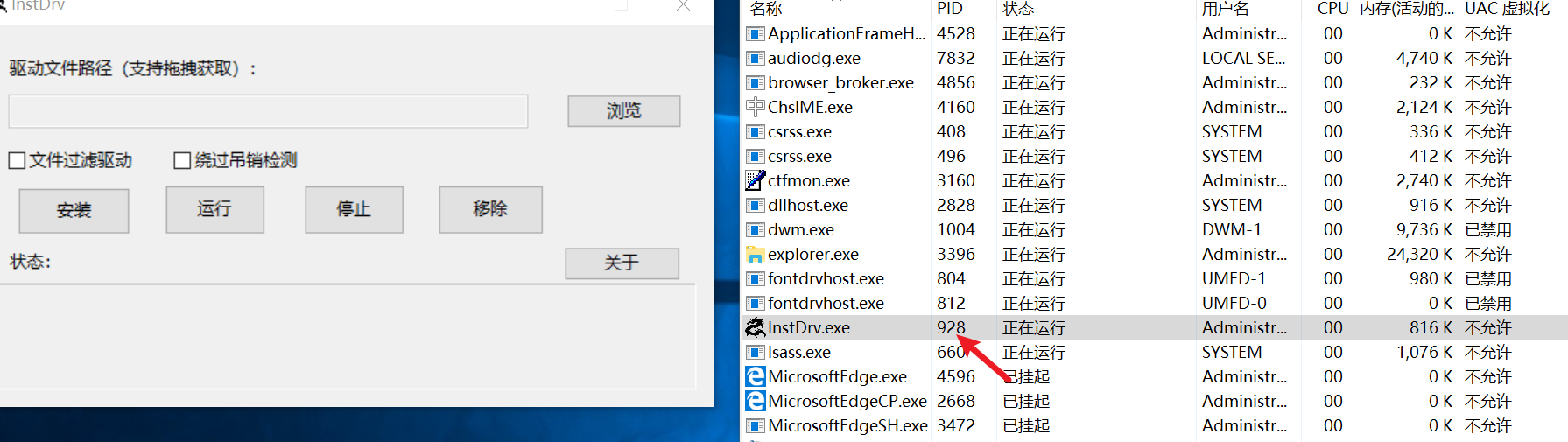

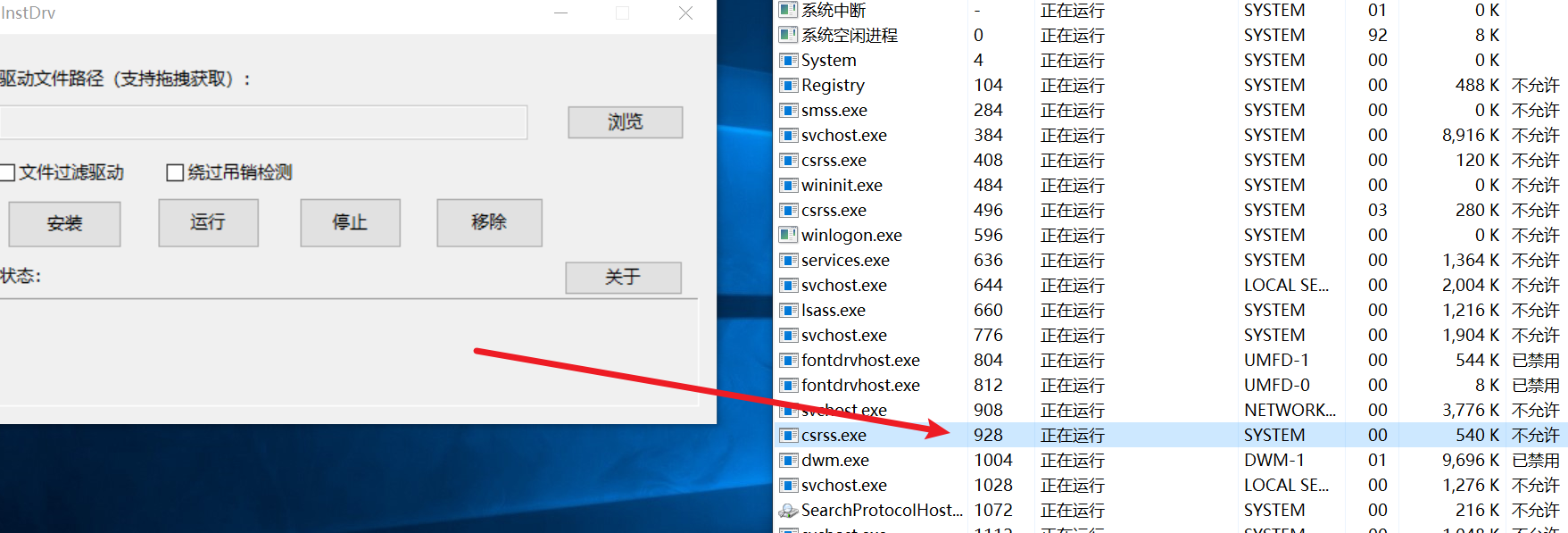

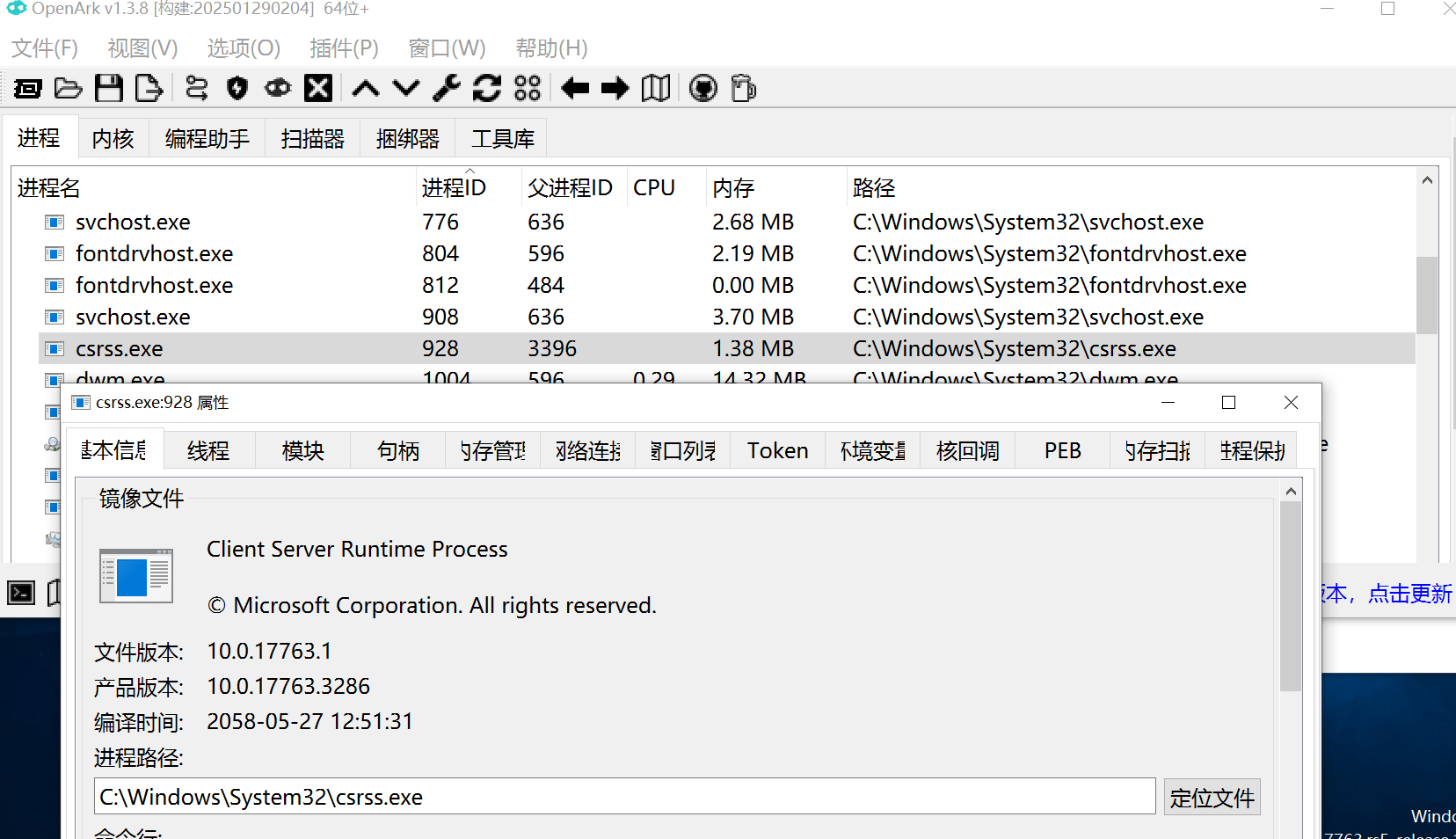

首先演示下进程伪装的效果

伪装前

伪装后

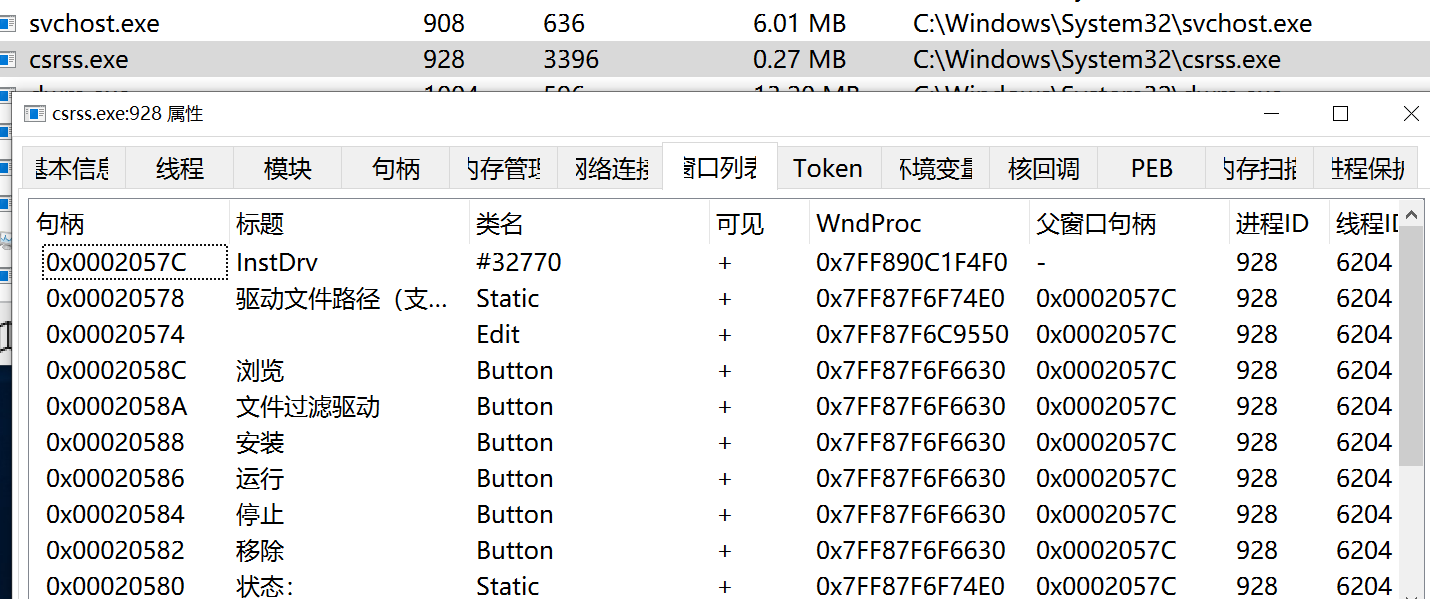

ark显示的信息

通过测试发现,可以伪装成系统进程或者其他正常应用,来迷惑ark工具的查询;相比隐藏进程而言更加稳定和隐蔽。

伪装进程的实现方式:

1.傀儡进程,这种方法3环也可实现,原理类似LoadPE,在进程内存中手动拉伸修复我们的可执行程序。

2.修改进程结构体信息达到伪装。这种进程伪装核心思想:把要伪装成进程的各种信息复制到当前进程,并且不能干扰操作系统正常运行程序。可以理解为就是疯狂CV。

1.复制eprocess中的ImageFileName[15] 进程名

2.复制eprocess中的SeAuditProcessCreationInfo 进程全路径

3.复制eprocess中的ImageFilePointer 文件对象

4.复制eprocess中的Token 令牌

5.复制eprocess中的Peb 环境块 注意32位程序与64位程序不同,这里只展示64位的,记得CommandLine,WindowTitle,CurrentDirectory也要复制不然ark一眼看出差距。

6.到此为止一个最基本的伪装进程已经实现,当然还有好多细节没有copy,细节就靠个人发挥了。

那么问题来了,如果恶意程序进行了伪装,我们应该如何查询呢?

俗话说的好,假的永远是假的,代替不了真的。下面介绍几个常见的查询点:

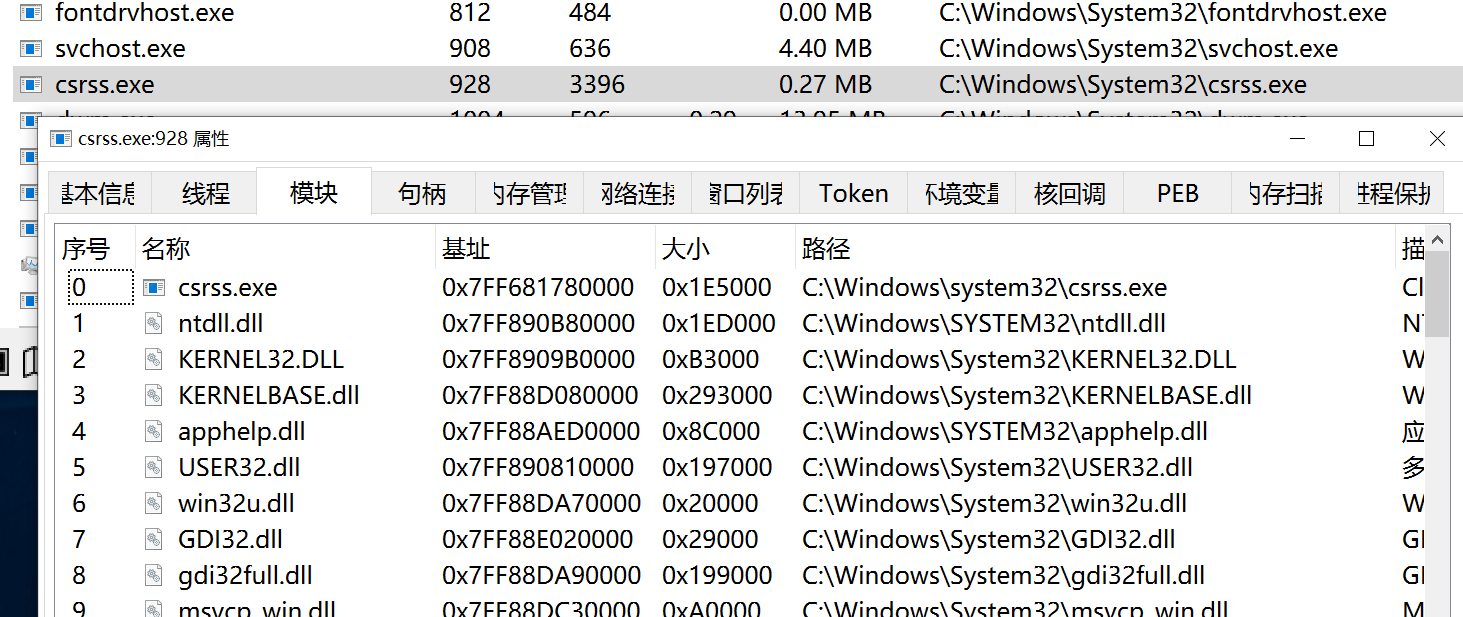

1.模块,虽然主模块可以伪装一致,但是其他模块和模块数量明显的差异,且模块大小和基地址都可能存在差异

2.窗口,如果伪装成例如系统进程csrss.exe是没有窗口的

传播安全知识、拓宽行业人脉——看雪讲师团队等你加入!