-

-

[原创]x64dbg入门系列(四)- 内存断点

-

发表于:

2020-6-17 13:58

14242

-

参考主题:https://bbs.pediy.com/thread-21378.htm

x64dbg可以设置内存访问断点或内存写入断点,原理是对所设的地址赋予不可访问/不可写属性,这样当访问/写入的时候就会产生异常。x64dbg捕获异常后,比较异常地址是不是断点地址,如果是就中断,接着用户就可以调试了。

接下来我们在实战中看一下内存断点的作用。

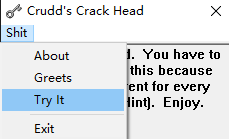

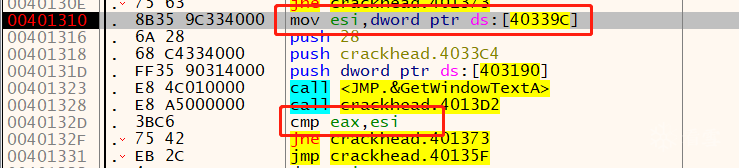

前面我们已经观察了程序,其中我们发现了一个关键字符串“Serial”,通过搜索字符串可以到达下图位置。

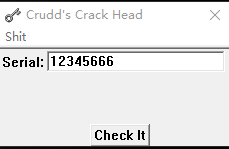

首先我们对上图的代码进行简单的分析后发现了“GetWindowTextA”获取文本框中的内容,之后有一个call 4013D2,根据call 4013D2的返回值与esi进行比较,如果相等就弹出一个弹框。

那么我们直接跳转到比较处通过修改eax的值就可以得到注册码。但是这个并不是完美的破解,所以我们需要知道这个ESI的值到底是怎么来的。

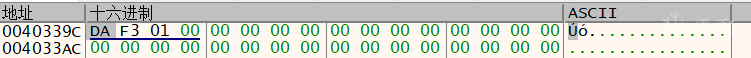

通过往上分析,看到着mov esi,dword prt ds:[40339c]命令。

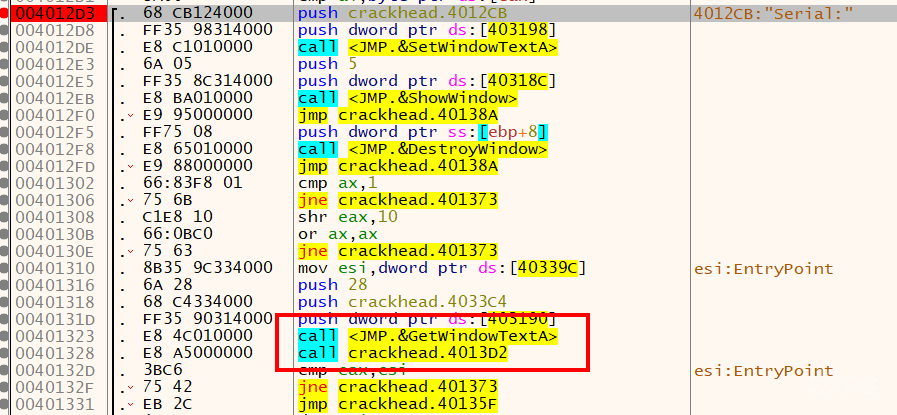

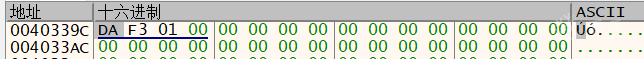

esi的值通过下图我们可以知道,但是这个值是怎么来的?这个时候就需要用到本节课的知识点了。

首先我们重新运行程序,接着在内存窗口中转到“0040339c”的位置,选中四个字节后我们右键——>断点——>内存写入——>重复设置。

这里有两个关键点:

1.为什么要下内存写入断点?

因为我们要知道程序什么时候在我们指定的内存位置写入。

2.为什么要重复设置?

因为我们一次性断点可能不会断在我们想在的位置。

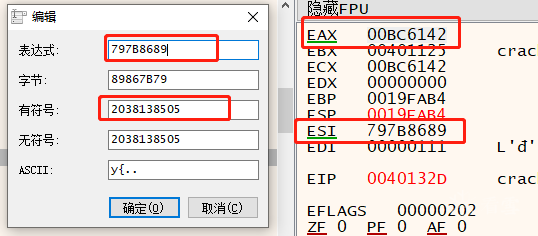

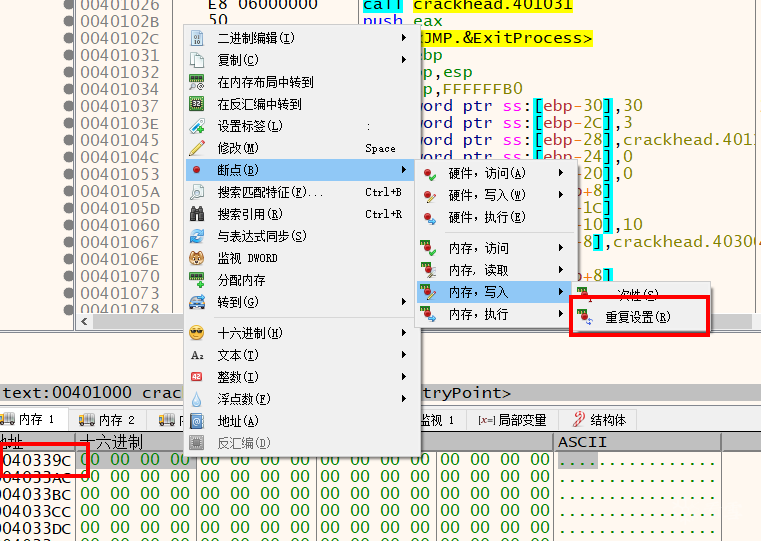

下好断点以后我们直接F9运行程序,(中间可能会中断几次)当到达下图位置的时候,我们进行分析。

同过对上图的分析我们可以知道,这个函数通过GetDriveTypeA获取磁盘类型参数作为循环次数,通过GetVolumeInformationA获取程序所在磁盘的名称,把名称作为数据进行运算。

最终得到的数据如下图所示。但是这个数据与我们最终比较的结果还是相差甚远。

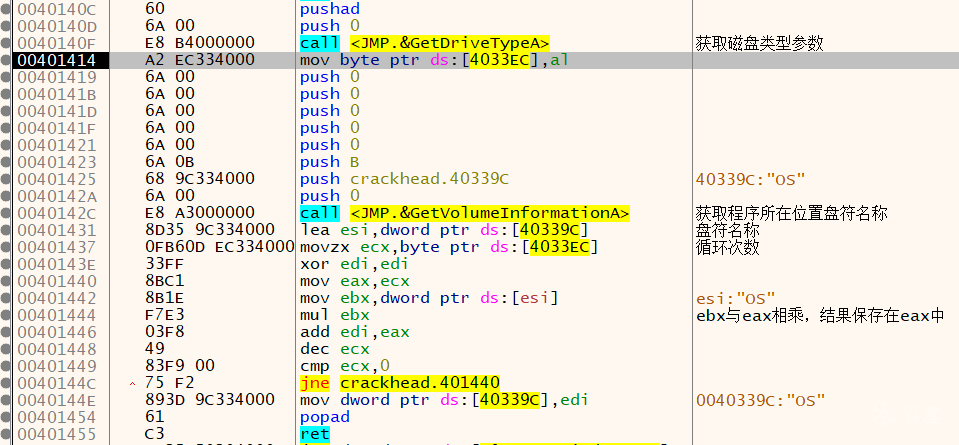

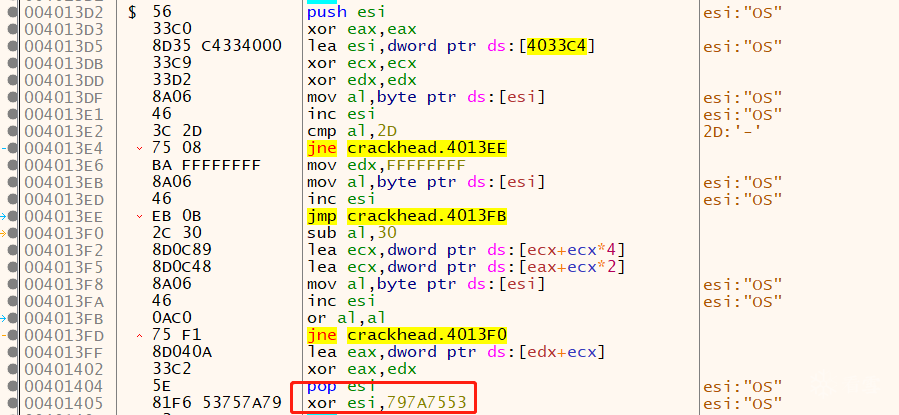

这个时候我们分析一下在文章开头处的关键函数,如下图所示。

在函数的末尾处我们发现了“xor esi,797A7553”。

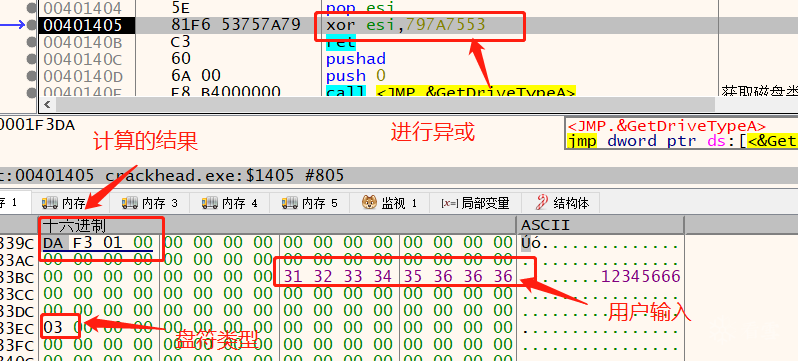

最终通过下图我们捋一下,地址“40339c”位置的值我们通过下内存写入断点可以找到它的算法,下面的“03”是通过GetDriveTypeA获取磁盘类型。“31 32 33 34 ·····”是用户的输入,

最后在函数内部与“797A7553”进行异或,结果作为返回值返回,最终与esi进行比较。

通过分析后我们就可以编写注册机。之后通过编写注册机才是完美的破解。

祝你好运~~~

公众号:一谷米粒

知乎:https://www.zhihu.com/people/yi-gu-mi-li-47

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2020-6-17 13:59

被一谷米粒编辑

,原因: