勒索软件是一种有害病毒,旨在黑入网络系统,访问数据,恶意软件要求支付赎金。它通常通过欺诈电子邮件或访问不熟悉的受影响网站而增长。勒索软件对个人或机构而言都是灾难性的。

似乎所有有关成功的勒索软件攻击的新闻报道都引用了安全专家的意见,他们提供了相同的两条建议:始终了解所有软件补丁,并实施现代的端点保护工具(例如防病毒软件)以防止包含恶意软件的电子邮件吸引用户。到目前为止,这种结合为组织提供了足够的防御能力。

一家美国安全公司,叫Nyotron。

Nyotron开创了具有集成保护功能的新一代自动端点检测和响应,称为端点预防和响应(EPR)。他们的产品可防止逃避现有安全层的恶意软件造成的破坏,并提供对攻击的详尽可见性。基于操作系统中心的肯定安全性,Nyotron的PARANOID自动将受信任的操作系统行为列入白名单,并拒绝其他所有行为。无需手动进行威胁搜寻,基准测试,机器学习或云连接。借助PARANOID,组织可以获得针对最高级攻击的真正的纵深防御保护。Nyotron的总部位于美国加利福尼亚州圣克拉拉,在以色列设有研发办公室。

然而在2019年春季,Nyotron的研究团队发现了一种逃避技术,该技术可以允许恶意行为者更改文件(包括加密),从而使其绕过大多数防病毒,反勒索软件和端点检测与响应(EDR)解决方案的检测功能。该技术利用记录在案的Microsoft Windows文件系统重命名操作,以使其对安全产品的筛选器驱动程序不可见。

如果利用勒索软件加以利用,可以为坏蛋提供巨大的优势。他们将这种技术称为“ RIPlace”,虽然没有在野外发现(至少据他们所知),他们已经向Microsoft和安全供应商发出了警报。

Nyotron创始人兼首席技术官Nir Gaist表示:“ 剑桥大学的一项研究估计,一次勒索软件攻击可能会给全球经济造成超过1800亿美元的损失,而RIPlace拥有助长此类攻击的能力。“我们遵循负责任的披露做法,并鼓励所有安全厂商积极解决这一重大问题,而不是被动地等待RIPlace被用于攻击。”

勒索软件是最常见的网络安全威胁之一。Verizon的数据泄露查询报告证实:“据称,这是黑客使用的前2种广泛使用的技术,就像在劫持28台计算机的情况下一样。” 不幸的是,目前证明它很难被发现。勒索软件可以依靠数据系统来使攻击者避免当前的计算机安全,这是Windows操作系统中的“重命名”选择。绕行可以仅在密码的两行中执行。这对黑客来说是如此简单。

几乎无法阻挡

RIPlace是Windows文件系统技术,用于恶意加密文件时,可以逃避大多数现有的反勒索软件方法。实际上,到目前为止,Nyotron已经测试过的所有防病毒产品都被绕过了。即使应该跟踪所有数据相关活动的端点检测和响应(EDR)产品也完全不了解该技术,这意味着这些操作将不可见用于将来的事件响应和调查目的。

使RIPlace如此阴险的原因是:

(1)它利用Windows操作系统设计缺陷而不是特定软件的缺陷;

(2)实施起来非常简单–只需要两行代码。

通常,勒索软件遵循以下标准步骤:

- 打开并读取原始文件

- 加密内存中的内容

- 通过以下方式销毁原始文件:

- 将加密的内容写入原始文件,

- 或将加密文件保存到磁盘,同时使用DeleteFile操作删除原始文件,

- 或将加密的文件保存到磁盘,然后使用“重命名”操作将其替换为原始文件。

RIPlace技术遵循选项C(稍作修改),并且我们认为恶意行为者可能会滥用此技术,以绕过安全产品并避免获取证据。

观看RIPlace如何欺骗防病毒软件

Nyotron制作了两个视频,以展示RIPlace如何欺骗两种流行的端点安全产品Symantec Endpoint Protection(SEP)和Microsoft Defender Antivirus(Defender AV)–并在完整补丁的 Windows 10系统上恶意加密文件。

秒过Windows Defender防病毒软件(具有“受控文件夹访问”反勒索软件功能)

视频关注微信公众号:红数位

观看

秒过Symantec Endpoint Protection 14(SEP)

视频关注微信公众号:红数位 观看

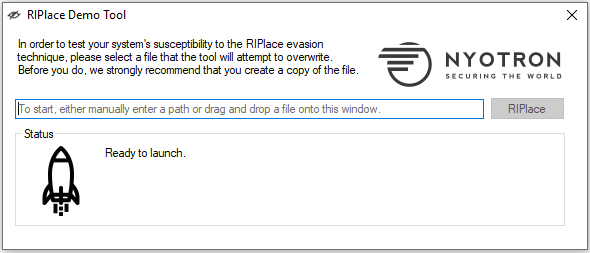

他们已按照负责的披露政策通知Microsoft,安全供应商以及所有相关的执法和监管机构。现在,我们已经发布了有关RIPlace技术的详细报告,以及任何组织都可以下载以检查其系统的免费测试工具。

您可以使用该工具来检查系统的RIPlace敏感性。您可以在他们的网站上访问此工具。

下载免费的RIPlace测试工具,以了解您是否容易受到攻击

501K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2F1P5h3!0@1M7X3!0F1i4K6u0W2j5$3!0E0i4K6u0r3j5$3!0D9L8r3q4@1k6i4u0S2L8q4)9J5c8W2u0u0f1r3I4S2j5$3g2Q4x3X3g2J5j5i4t1`.

小编测试已秒过了几款杀软。。。

有兴趣请参加:12月12日举行的在线网络研讨会“ RIPlace” –它使勒索软件势不可挡吗?”

ae8K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2T1M7X3W2Y4K9s2c8@1j5h3I4C8i4K6u0W2j5$3!0E0i4K6u0r3N6$3g2T1j5$3q4K6N6q4)9J5c8U0p5$3x3U0j5%4i4K6u0r3x3K6M7&6y4o6V1#2i4K6y4r3N6i4c8E0i4K6g2X3M7$3!0#2M7X3y4W2i4K6y4p5e0Y4W2G2N6s2u0G2L8W2)9J5y4X3q4E0M7q4)9K6b7Y4g2@1L8g2)9#2k6X3#2W2k6r3W2#2L8g2)9K6c8r3u0J5K9h3N6Z5N6s2c8S2L8r3E0Q4x3U0k6S2L8i4m8Q4x3@1u0#2N6r3#2Q4y4h3k6U0j5h3#2H3j5h3W2Y4L8W2)9K6c8o6x3%4z5e0b7&6y4b7`.`.

参考:

新闻稿:

658K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2H3M7X3&6W2N6%4y4%4K9i4u0W2i4K6u0W2j5$3!0E0i4K6u0r3L8X3g2%4M7#2)9J5k6s2u0W2L8r3g2S2M7$3g2K6i4K6u0r3L8Y4W2G2N6s2u0G2L8W2)9J5k6r3c8A6M7$3y4G2N6X3g2J5M7#2)9J5k6s2c8W2j5$3S2F1K9i4q4#2k6g2)9J5k6s2c8Z5j5i4c8Q4x3X3c8J5k6h3&6V1k6i4u0K6i4K6u0V1M7X3q4F1M7$3!0E0N6$3q4J5k6g2)9J5k6r3W2F1N6X3W2K6K9h3u0D9k6g2)9J5k6s2c8G2i4K6u0V1M7$3g2U0N6i4u0A6N6s2W2Q4x3X3c8K6L8$3k6@1N6$3q4J5k6g2)9J5k6o6x3H3x3o6V1$3x3U0M7&6y4q4)9J5k6h3S2@1L8h3H3`.

Nyotron发布规避技术RIPlace报告:

9c5K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2F1P5h3!0@1M7X3!0F1i4K6u0W2j5$3!0E0i4K6u0r3j5$3!0D9L8r3q4@1k6i4u0S2L8q4)9J5c8W2u0u0f1r3I4S2j5$3g2Q4x3X3c8J5k6i4m8G2M7Y4c8Q4y4h3k6U0L8$3#2H3M7X3g2K6M7$3g2V1i4K6u0V1x3#2)9J5k6i4m8V1k6R3`.`.

微信搜索关注红数位

混迹安全圈,每日必看!