lcx iptables rinetd 三个端口转发流量分析

lcx

环境搭建

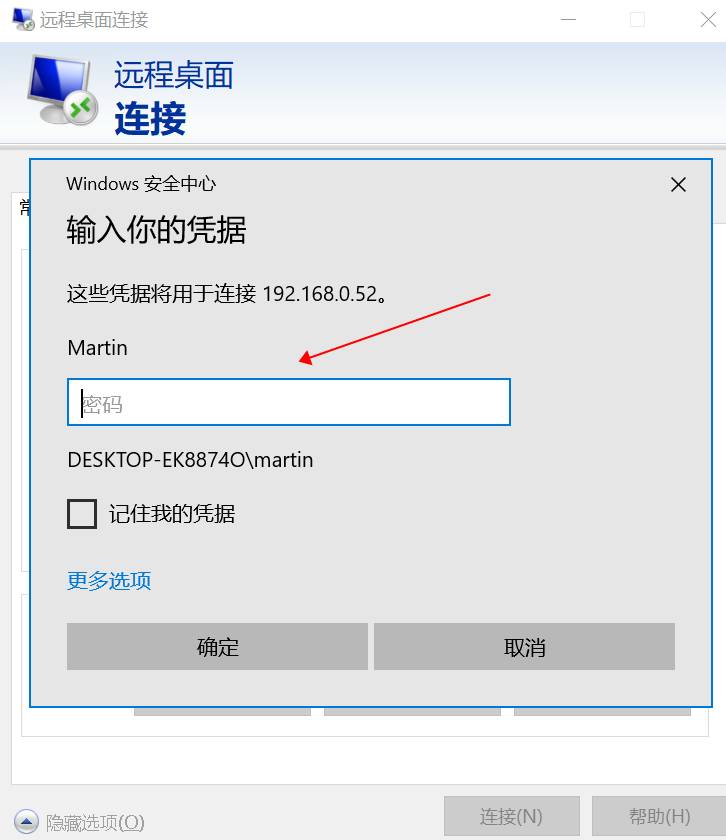

本机 :192.168.0.52

win7 : 192.168.0.247 10.0.0.3

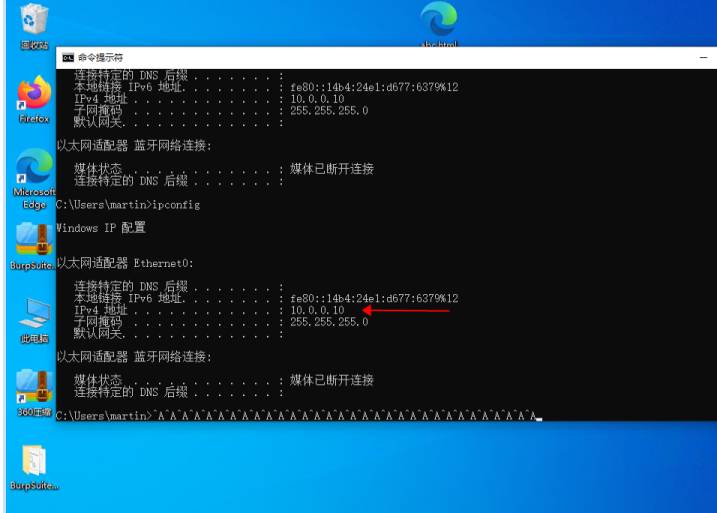

win10: 10.0.0.10

命令以及操作

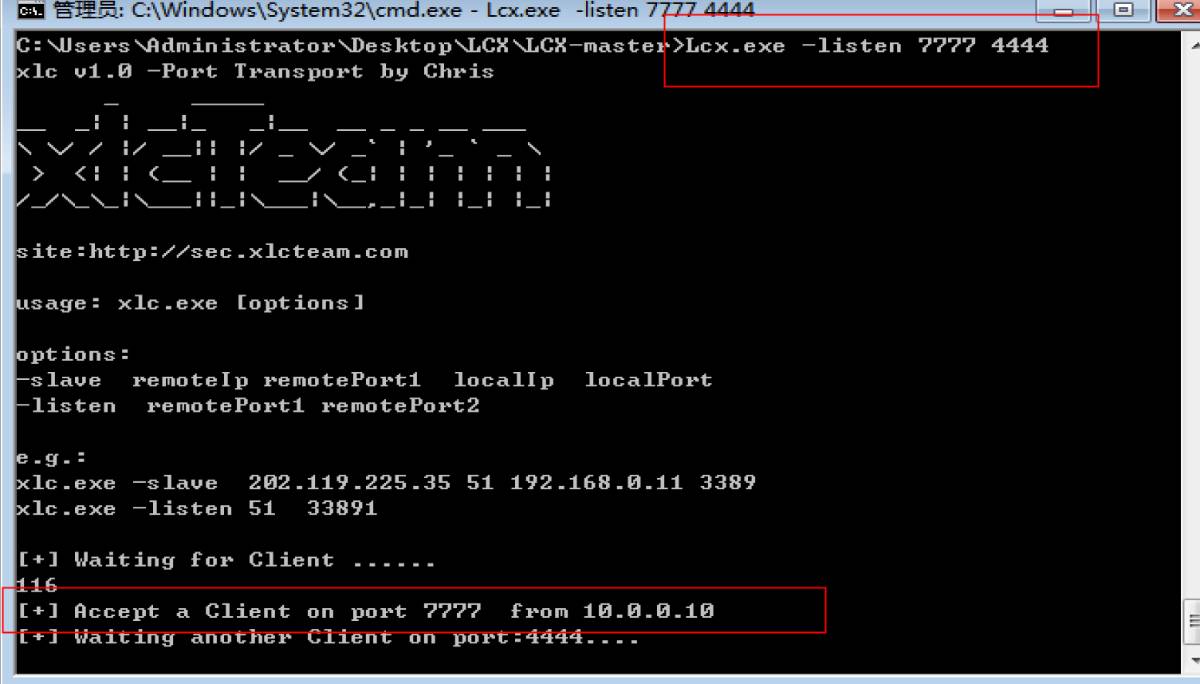

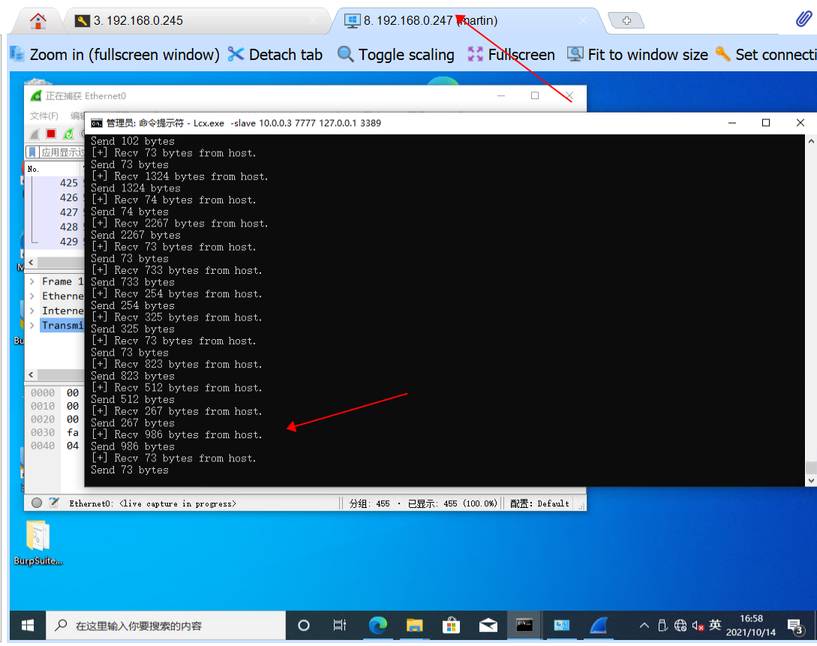

win7

1 | Lcx.exe -listen 7777 4444

|

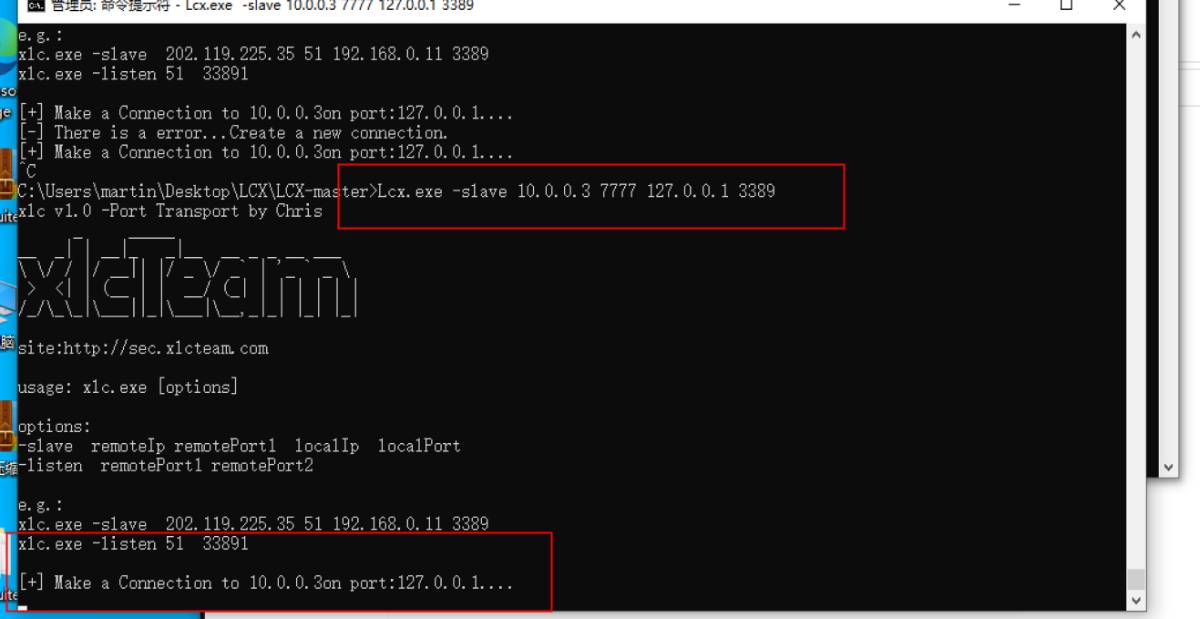

win10

1 | Lcx.exe -slave 10.0.0.3 7777 127.0.0.1 3389

|

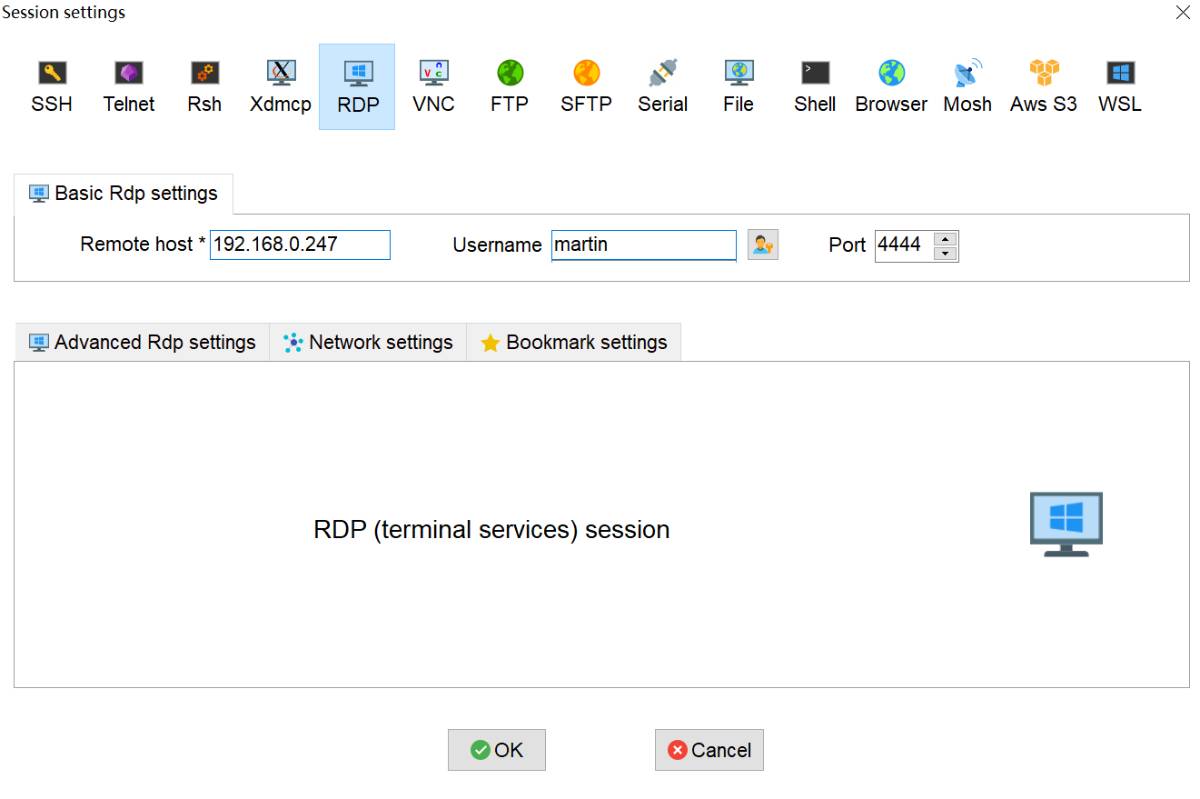

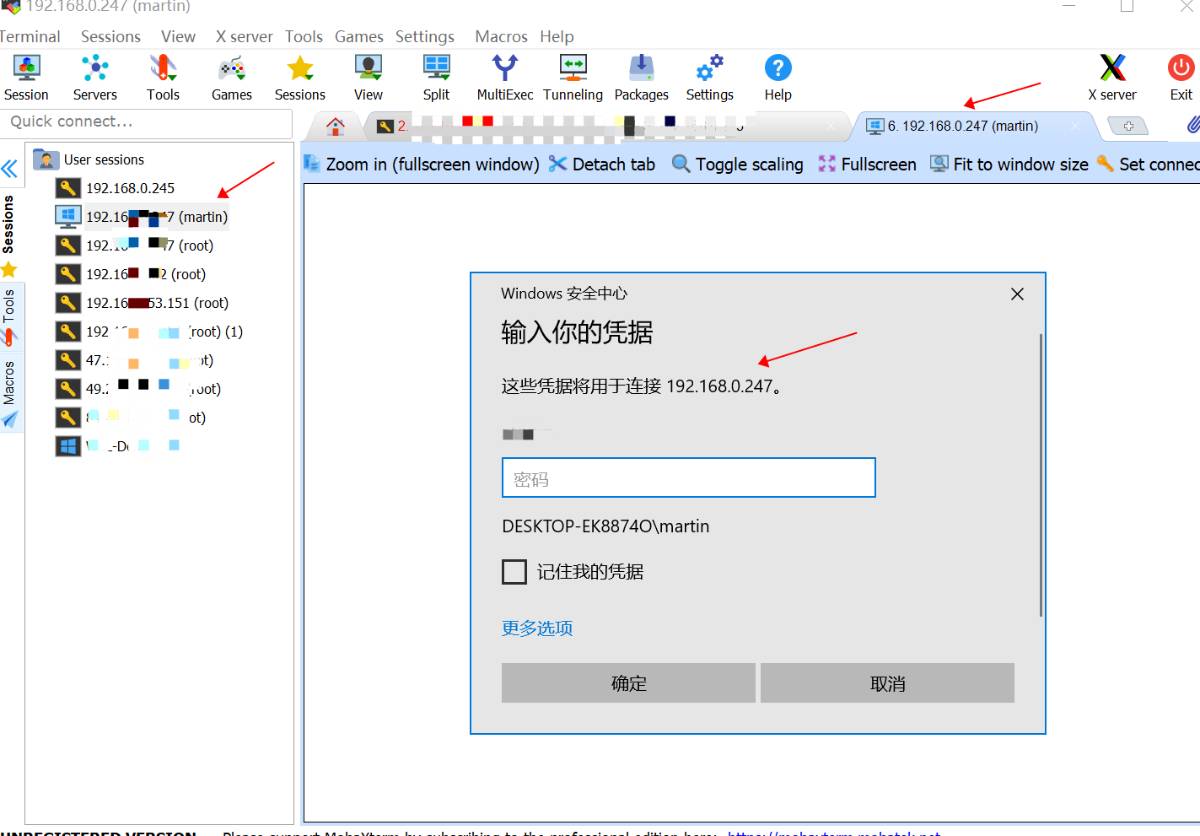

最后使用远程控制软件连接

连的是192.168.0.247的4444 端口

实际是内网的10.0.0.10

抓流量分析

中间的win7 无法使用wireshark,就不抓包了,分别抓主机和被控端。

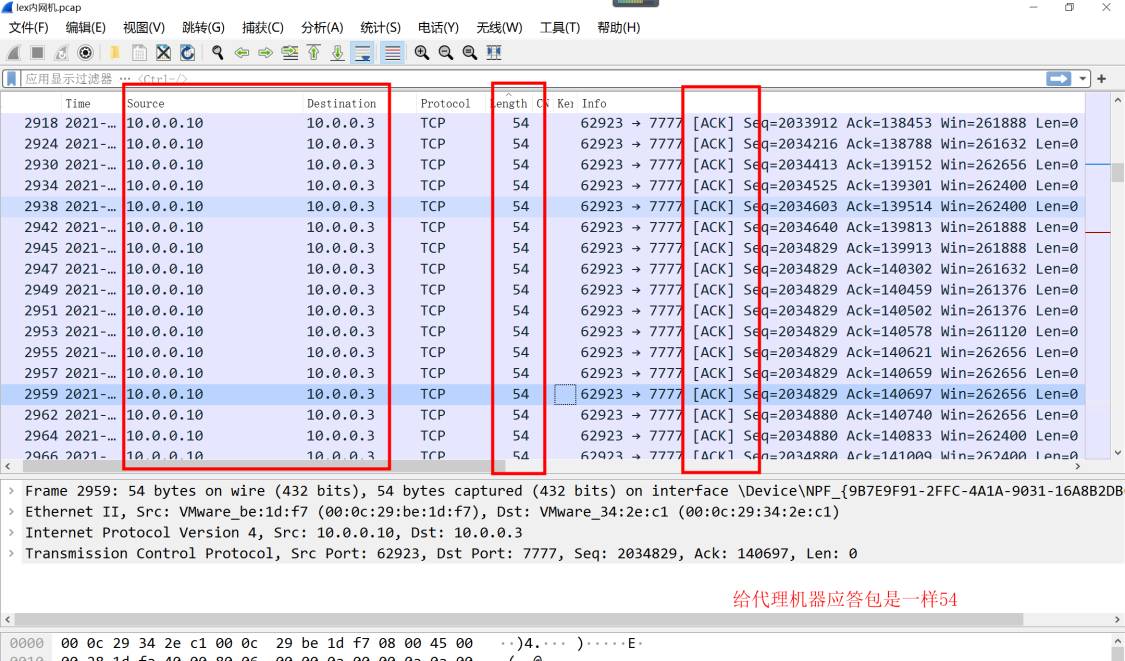

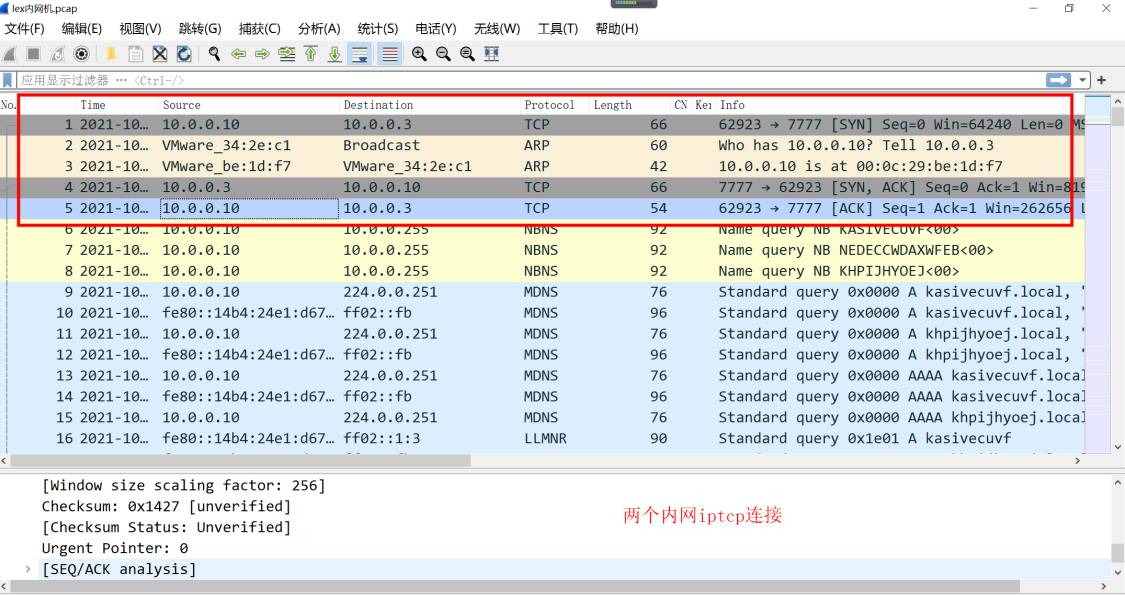

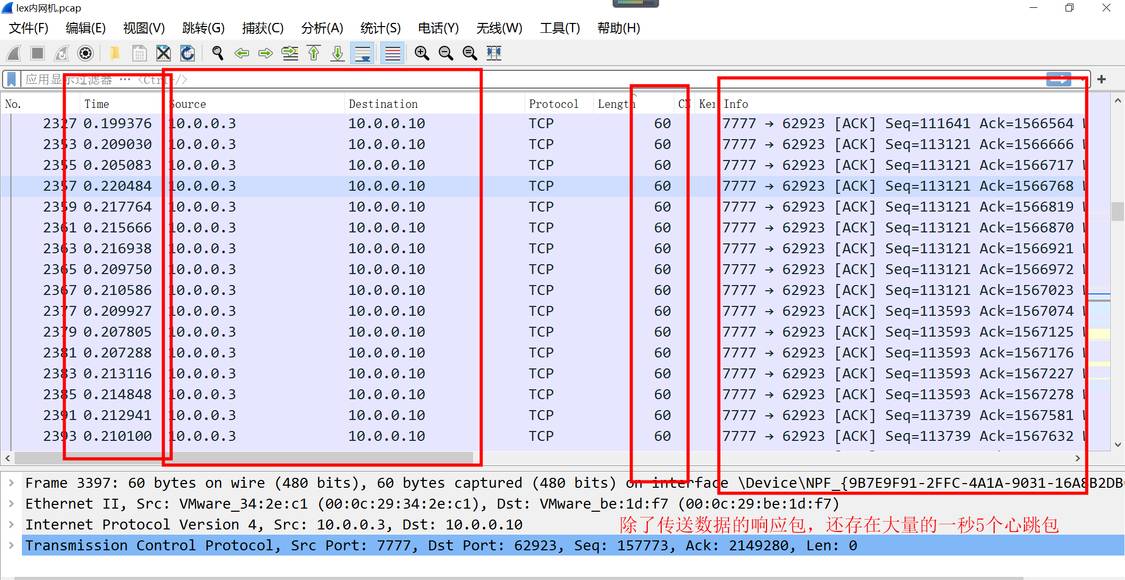

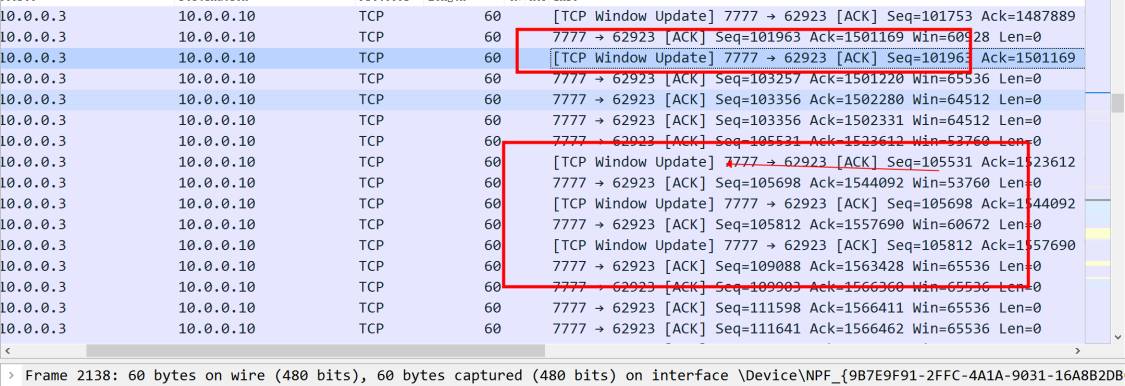

内网靶机流量分析

会有两个ip,其中有两个端口 ,端口转发的端口和系统自动获取的端口

存在大量tcp windows update包

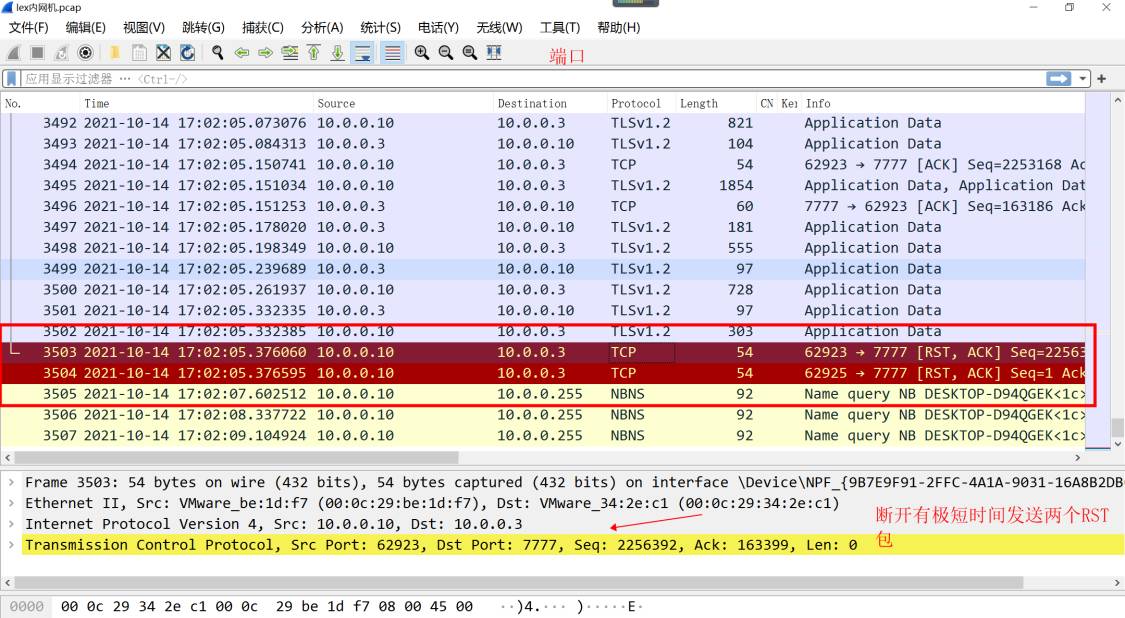

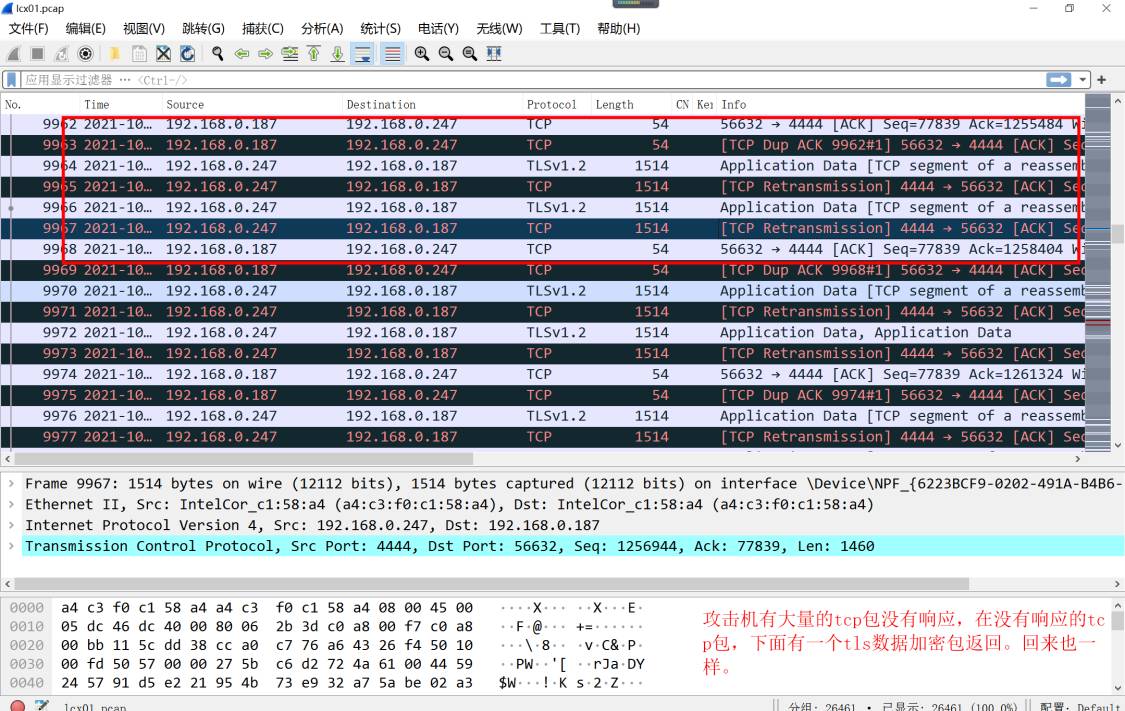

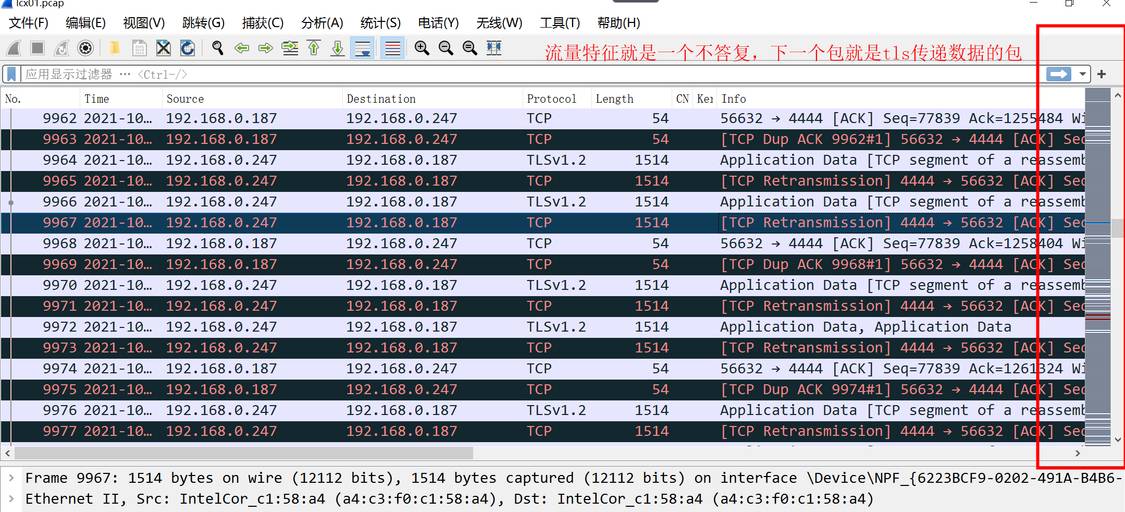

攻击机流量分析

访问的是4444端口

流量过程是攻击者使用跳板机,把靶机上的3389端口映射到代理机上的7777端口,然后再把代理机的的7777端口映射到代理机的4444端口,就像击鼓传花,这一直接攻击者访问可以控制的内网的3389端口。

iptables

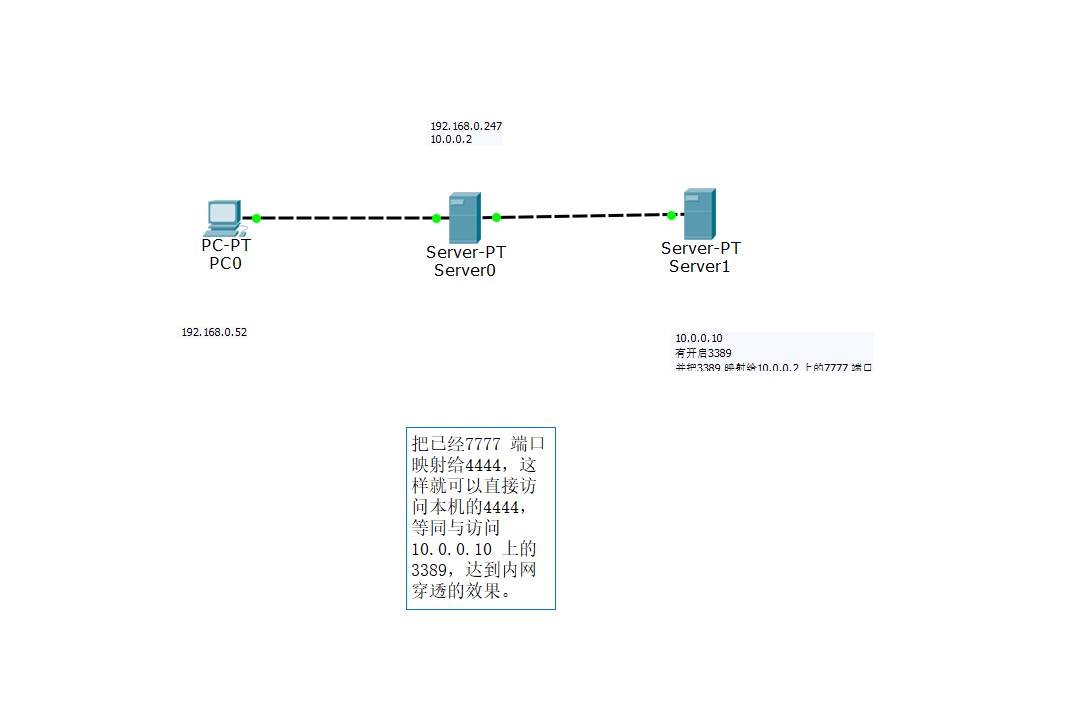

环境搭建

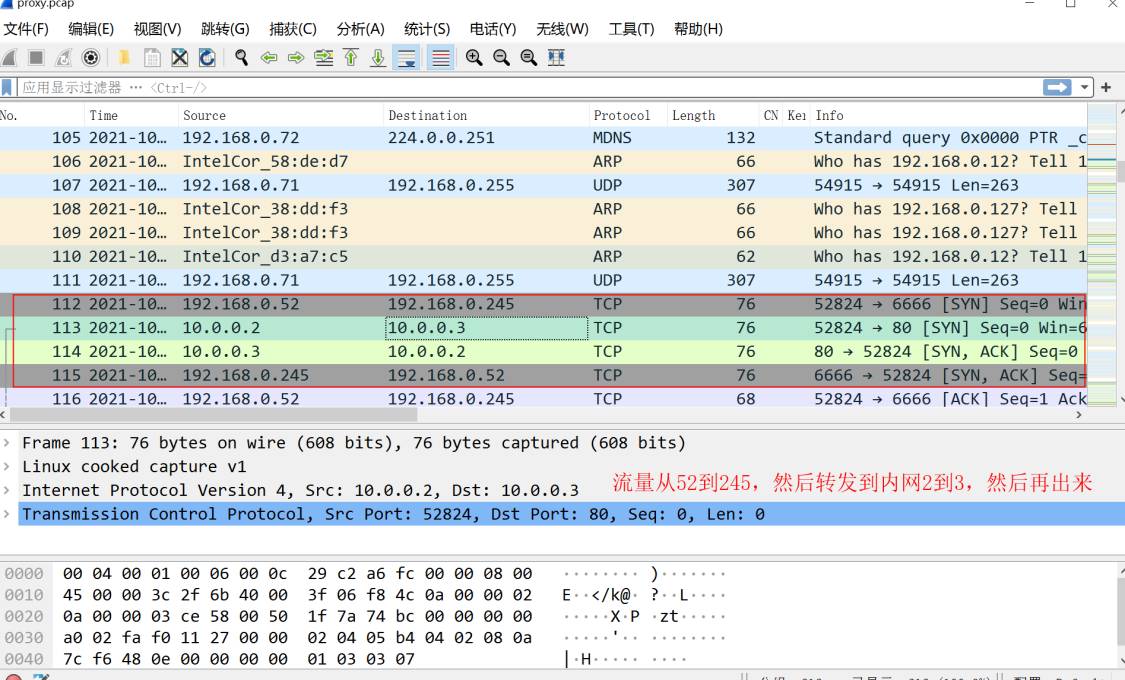

将本机的端口转发到其他服务器

客户机:192.168.153.52 172.20.0.2

服务器:192.168.153.245 10.0.0.2 172.18.0.2

真正的内网服务器:10.0.0.3 172.16.0.10

192.168.20.100

把服务器的6666端口转发到内网服务器上的80端口。

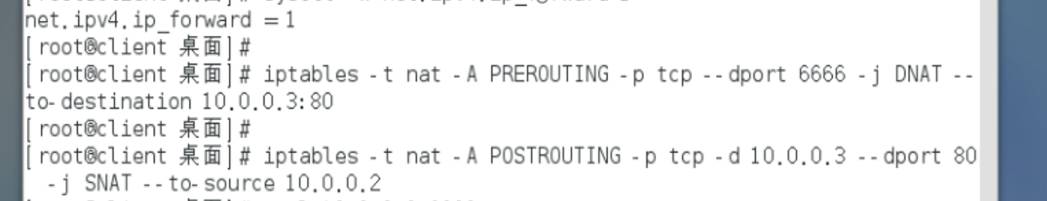

1 2 3 4 5 6 7 8 | [root@client 桌面]

//具体命令

iptables -t nat -A PREROUTING -p tcp --dport 6666 -j DNAT --to-destination 192.168.20.100

[root@client 桌面]

//具体命令

iptables -t nat -A POSTROUTING -p tcp -d 10.0.0.3 --dport 80 -j SNAT --to-source 10.0.0.2

|

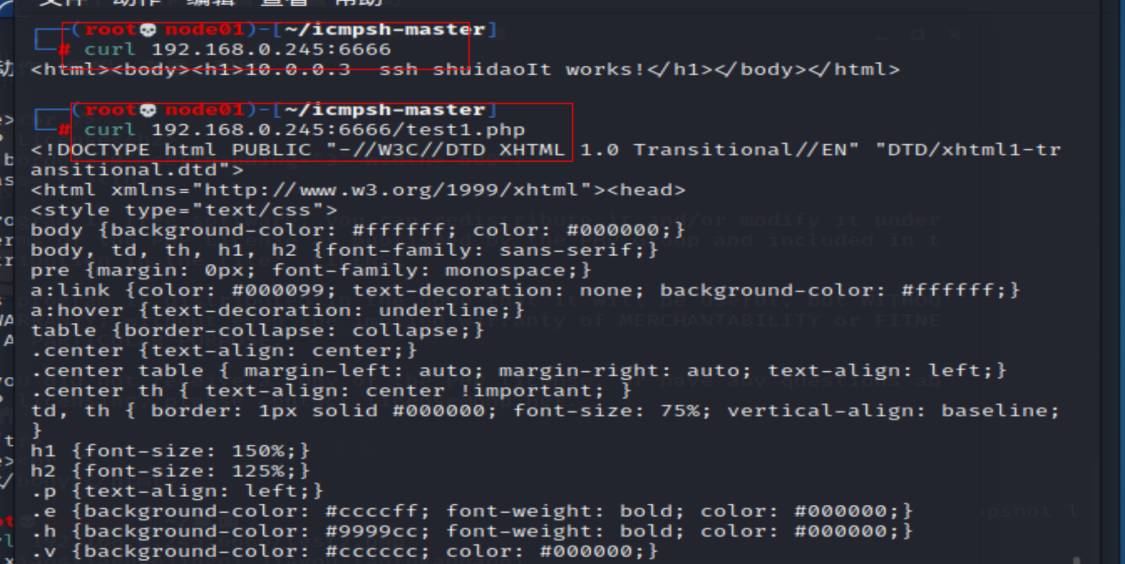

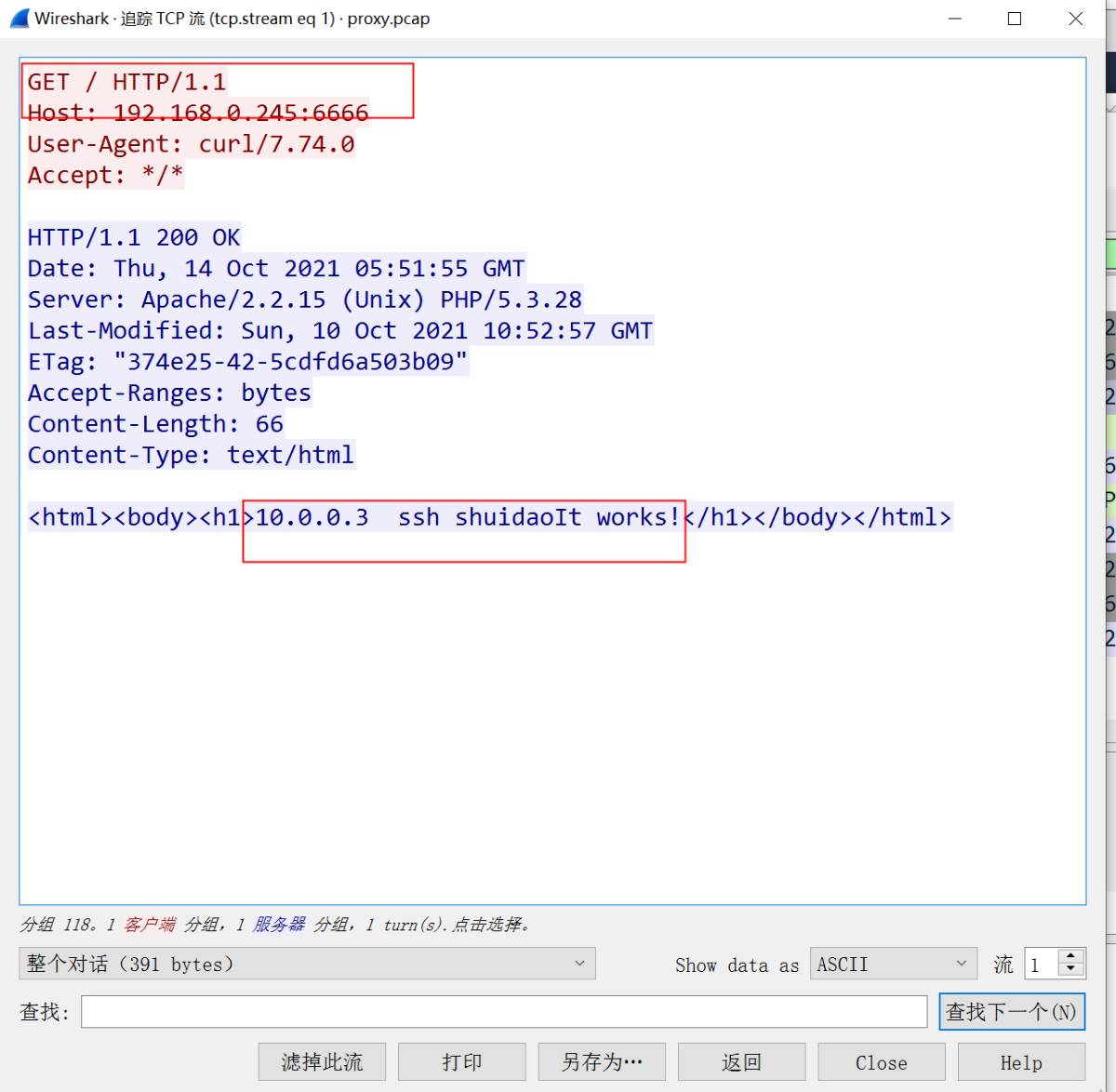

流量分析

rinetd

环境配置

wget 8a5K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4u0A6L8X3g2@1k6q4)9J5k6h3y4G2L8g2)9J5c8X3c8G2N6$3&6D9L8$3q4V1i4K6u0r3M7X3W2F1k6i4c8V1i4K6u0W2N6r3q4J5i4K6u0W2k6%4Z5`.

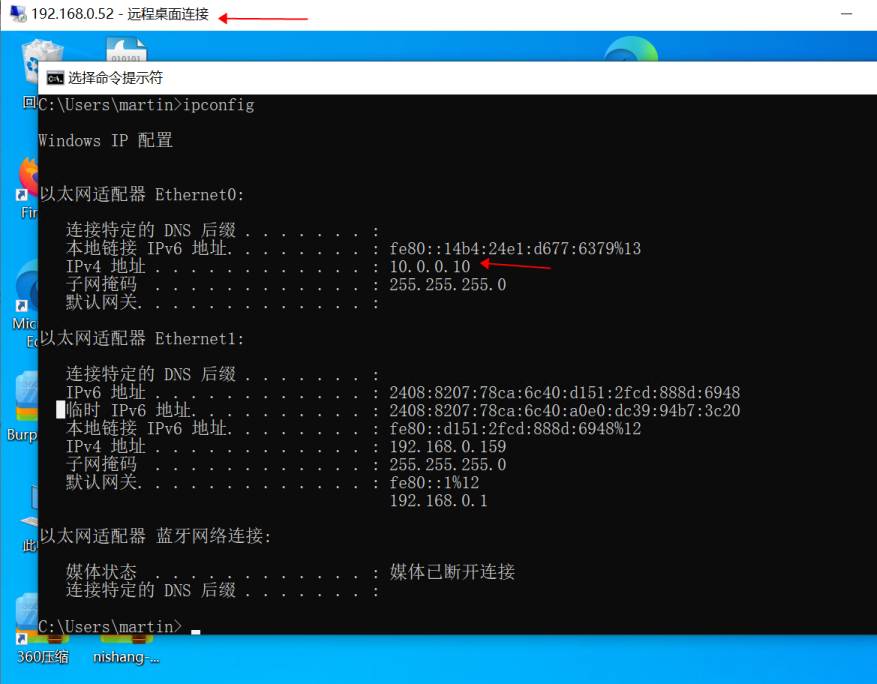

本机:192.168.0.187

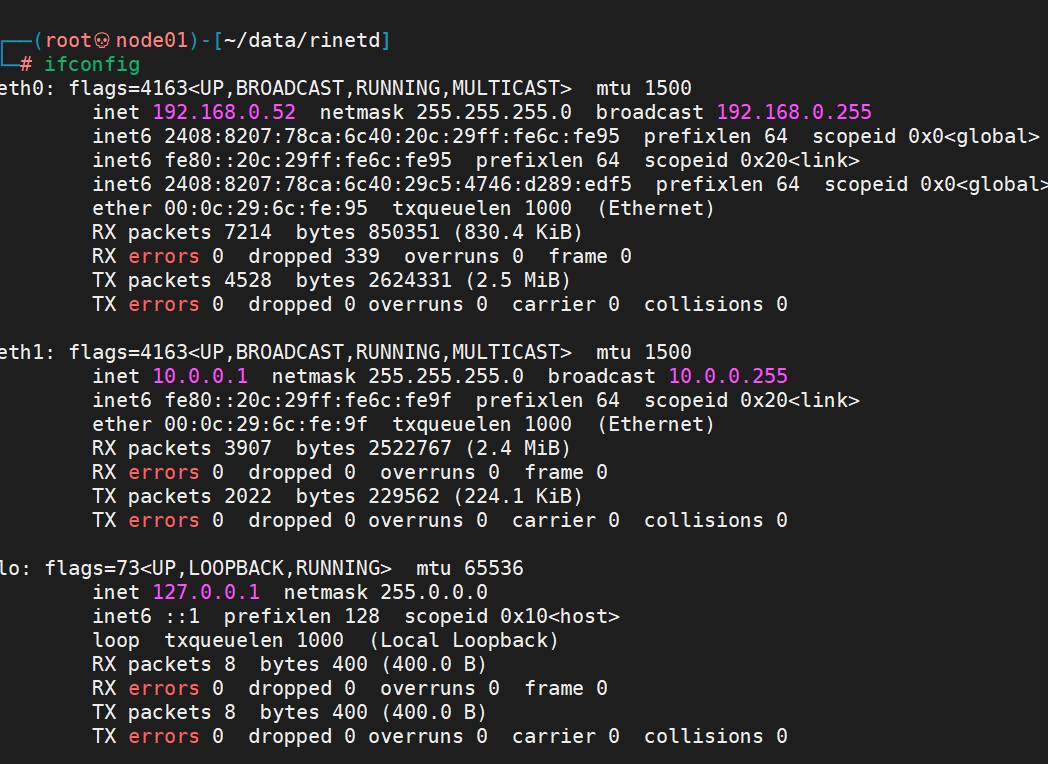

kali:192.168.0.52 10.0.0.2

内网win10: 10.0.0.10

操作及命令

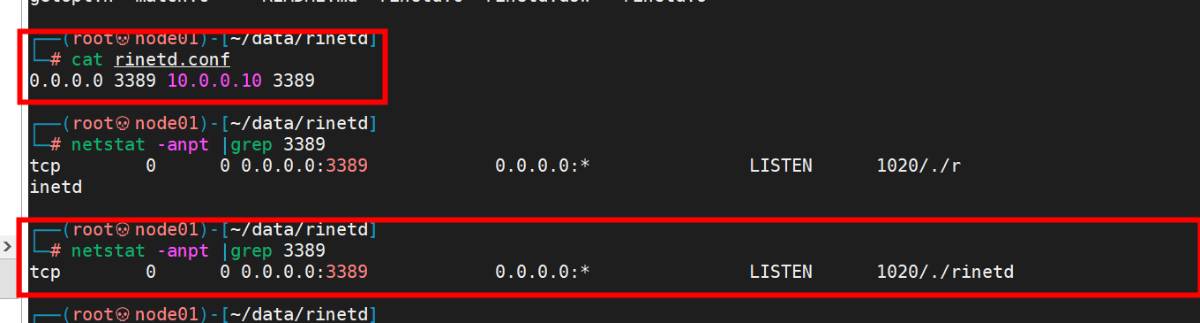

kali上操作

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 | wget http://a0fK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4u0A6L8X3g2@1k6q4)9J5k6h3y4G2L8b7`.`./download/rinetd.tar.gz

tar -zvxf rinetd.tar.gz

ls

cd rinetd

ls

make

ls

vim rinetd.conf

cat rinetd.conf

0.0.0.0 3389 10.0.0.10 3389

./rinetd -c rinetd.conf

netstat -anpt |grep 3389

ifconfig

|

实验结果

流量分析

最后一个流量分析忘记了,使用wireshark,跟踪对应的ip和端口很快就能找出关系了。