本文为安全知识图谱技术白皮书《践行安全知识图谱,携手迈进认知智能》精华解读系列第六篇——威胁建模技术,重点介绍基于知识图谱的威胁建模应用。

如何做好威胁建模

如今,随着技术的变化,攻防技术不对等和攻防双方关注面不同,让企业面临的威胁复杂多样化、多元化,传统的防御手段无法抵御新兴威胁,也无法有效地应对内外风险。威胁建模需要解决的问题是应该如何构建合理的安全体系,从而降低企业资产和业务面临的风险。威胁建模作为网络安全威胁分析的一个重要环节,需要从多个角度考虑,如资产和风险、系统和软件、攻击对手的目的和战术等,结合应用场景如漏洞管理、威胁狩猎、威胁溯源及入侵分析等考虑受害者、攻击者、攻击能力、基础设施之间的相互影响因素和动态关系,攻击能力划分可以在Cyber Kill Chain[1] 阶段进行事件建模和关联分析。

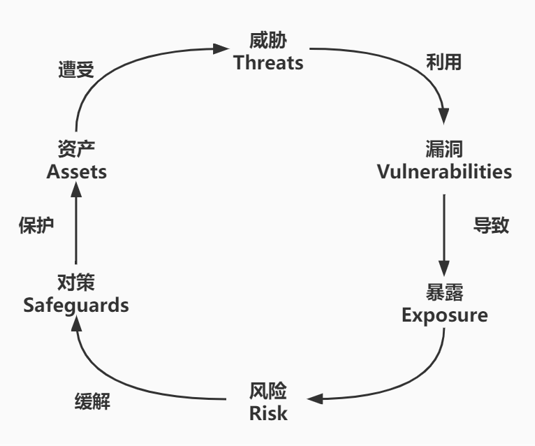

威胁建模主要含有资产(主机/系统)、威胁(攻击行为)、漏洞几个主要元素,通过识别威胁和制定保护策略来保证信息CIA(机密性/一致性/可用性)三要素。如图 1所示,资产(Assets)受到各种威胁(Threats)影响,这些威胁可能是黑客等人为因素,也可能是火灾地震等自然因素。威胁通过利用系统的脆弱性(Vulnerabilities)可导致暴露(Exposure),形成风险(Risk)。适当的对策是使用防护措施(Safeguards),缓解风险使资产得到安全保障,整个建模过程形成一个闭环。

图 1 威胁建模目标

常见的威胁建模方法Microsoft STRIDE,是面向安全开发(SDL)和运营的威胁建模;PASTA(攻击模拟和威胁分析)是以风险为中心的威胁建模框架;LINDDUN(可链接性、可识别性、不可否认性、可检测性、信息泄露、不遵守约定)专注于隐私问题,提供了一种系统的隐私评估方法,应用于数据安全建模;Attack Trees(攻击树)针对纯网络系统、物理系统的威胁建模和应用;定量威胁建模方法(hTMM)在SEI 2018年开发,是结合SQUARE、Attack trees(攻击树)、STRID及CVSS等多个方法组合应用的建模方法。

攻击视角下的“ATT&CK”模型

MITRE ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge )[2]是一个攻击行为知识库和模型,主要应用于评估攻防能力覆盖、APT情报分析、威胁狩猎及攻击模拟等领域。MITRE对威胁模型的概念按照抽象层次进行了粗粒度的划分,如图 2所示,划分到不同层次的模型、概念没有优劣之分,区别在于不同的抽象层次决定了模型的表达能力和能够覆盖的概念粒度。较高层抽象可谓高屋建瓴,可以从宏观的角度给威胁事件定性、给风险评级。较底层的概念可以提供更多信息细节,对威胁事件提供确切实际的解释、指导和评估。

图 2 知识模型抽象分层

从建模的层次来看,ATT&CK处于中间概念抽象层,是其区分于其他威胁模型、威胁知识库的关键。ATT&CK正是从攻击者视角出发,研究分析整理以往的攻击技术知识,用于识别网络攻击行为构建的模型。ATT&CK建模主要集中于攻击行为层面,而传统防护设备的告警则属于指示器层,指示器层往往基于规则进行数据匹配,能够检测已知的恶意数据,由安全专家提取特征进行驱动,准确性高,误报少,粒度小,进而现网环境中产生的告警数量庞大。行为层的分析针对可疑的事件进行检测,由行为动作进行驱动,误报相对较多,粒度粗,产生事件数量较少,生命周期更长。ATT&CK在行为层进行建模,一方面能够充分利用威胁情报的TTP进行知识共享,另一方面能够在更宏观的程度对攻击者进行画像,能够从具体的技术手段和指示器规则中解脱出来。

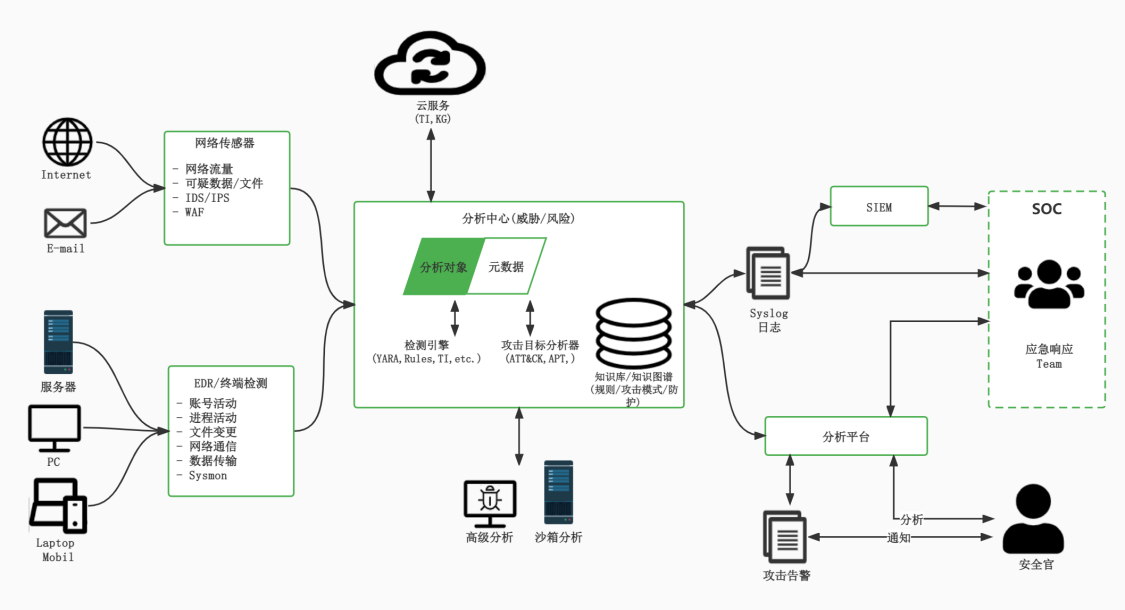

ATT&CK是一个反映攻击生命周期中攻击技术的知识库模型,主要应用于评估攻防能力覆盖、APT情报分析、威胁狩猎及攻击模拟等领域。经过数年的知识积累,ATT&CK已经从针对企业内网的、Windows平台的、终端侧、post-compromise的行为分析模型,拓展为多场景(企业内网、移动环境、工控)、多平台(Windows、Linux、macOS、Cloud等)、针对多源数据(终端、网络、文件等)、攻击链全生命周期的行为分析模型。目前安全厂商使用ATT&CK模型来评估产品的威胁识别能力,如图3所示,融合网络安全设备(IDPS/WAF)告警和终端检测进行关联分析,采用ATT&CK对攻击技术进行自动化识别,进一步构建攻击者行为画像,借助知识图谱推理能力进行攻击组织(APT)的识别,辅助推荐防护策略。

图 3 ATT&CK知识模型应用于威胁分析场景

ATT&CK模型不断迭代更新,安全研究者们开发出一些基于ATT&CK的安全项目,如开源项目CALDERA(https://github.com/mitre/caldera)是应用于红蓝对抗的自动化仿真系统;Atomic Red Team是基于ATT&CK设计的新型自动化测试框架;项目安全分析知识库CAR(https://car.mitre.org/)是基于ATT&CK攻击模型、网络、终端传感器开发的实用性分析知识库。如今一些安全产品如态势感知、终端检测与响应(EDR)、入侵检测系统(IDS)、动态沙箱等均在从数据分析的角度和ATT&CK的攻击技术进行映射,体现了安全产品的攻击技术识别能力,进一步达到对攻击者进行威胁建模的目标。

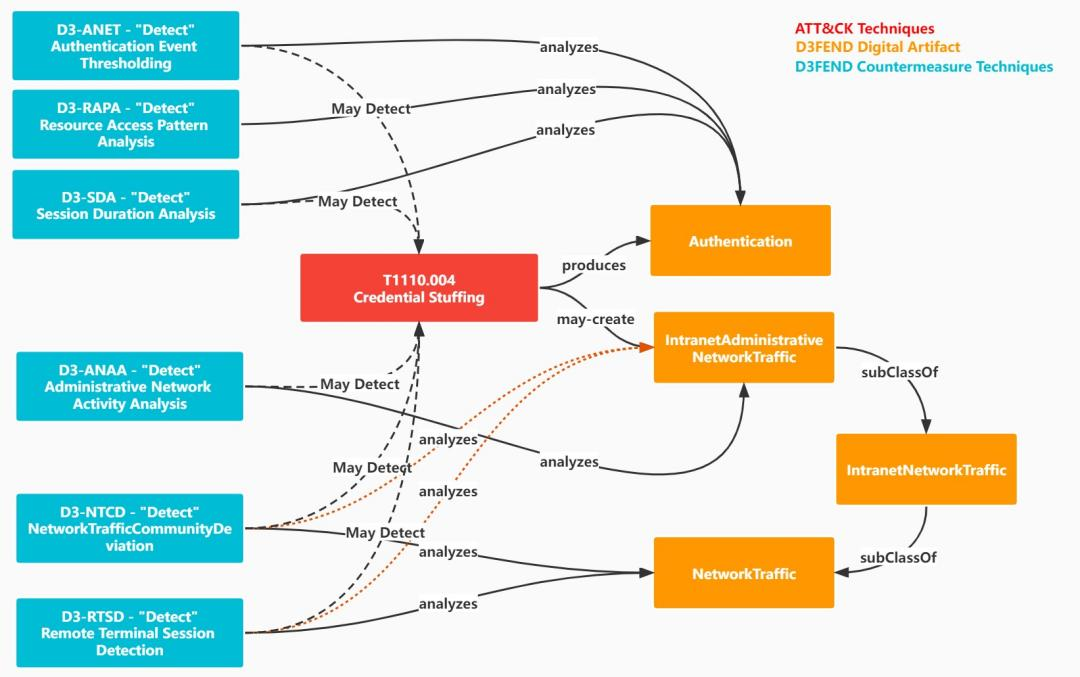

MITRE今年发布的D3FEND[3]网络安全对策技术的知识库,具体来看是网络安全对策技术知识图谱,主要目标是促进防御性安全技术功能词汇的标准化。此防御知识库和ATT&CK模型建立关联,有效促进安全攻防的闭环。

图 4 ATT&CK和D3FEND构建知识图谱

图识威胁,迈入智能防御

网络安全行业的一个新兴趋势是从攻击者角度开始威胁建模。组织通过扫描现有系统漏洞,整合当前可能受到攻击的威胁数据或攻击面,安全运营团队像黑客一样思考,试图识别潜在威胁或进行威胁狩猎(Threat Hunting)。

在日常的安全运营过程中,安全分析需要从海量的告警、日志、文件中发现确切攻击,这是一项巨大的挑战,ATT&CK作为攻防知识库为威胁建模框架提供抽象化概念支撑,能够在一些核心节点上,将安全检测数据(如告警、漏扫结果)及威胁情报数据碰撞融合,形成含有丰富语义的安全知识图谱,进一步可视化关联分析。

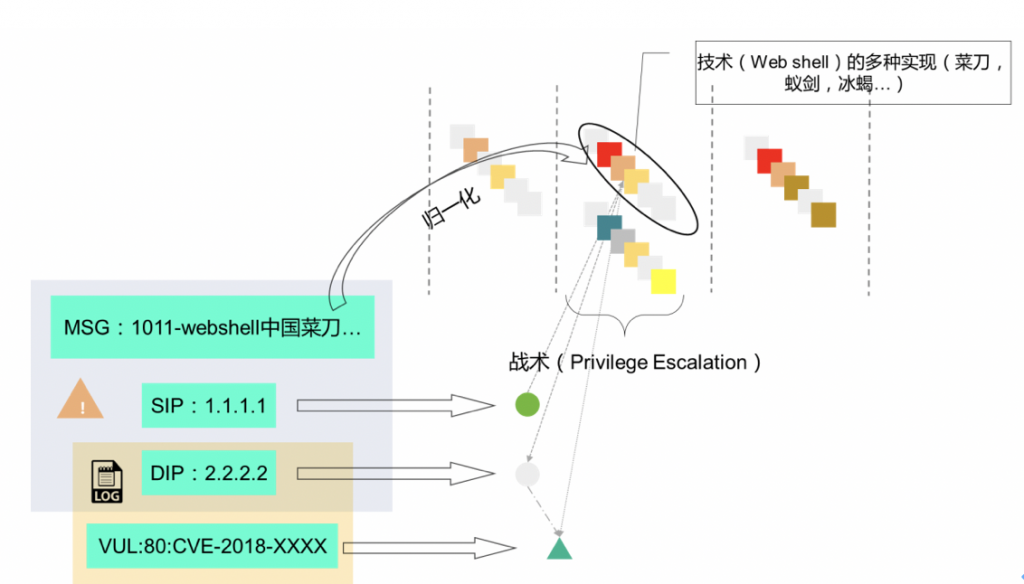

图 5 攻击模式实例化

上图是一个攻击模式实例化的简单示例,研究人员基于ATT&CK知识库形成攻击模式,将海量的告警归一化处理,达到数据去重、抽象表示形成语义序列表示的目的。

网络安全领域逐步兴起的威胁情报(Threat Intelligence)为网络态势感知提供了技术支持,要实现全面的威胁分析,首先需要能够理解威胁并能预测即将呈现的状态,触发相应的防护决策。目前,安全威胁情报主要是网络安全厂商为了共同应对APT(Advanced Persistent Threat高级持续性威胁)攻击,而逐渐兴起的一项热门技术。通常,APT攻击事件很可能持续很长时间,它在OSSIM系统中反映出来的是一组可观测到的事件序列,这些攻击事件显示出了多台攻击主机的协同活动,网络安全分析人员需要综合各种不同的证据,以结合全球性威胁情报关系数据查清攻击现象的根本原因。攻击知识图谱和告警关联工具可以结合在一起进行评估,告警关联关系工具可以把特殊的、多步攻击的零散告警合理地组合在一起,以便把攻击者的策略和意图清晰地通知安全分析人员,进一步触发主动防御机制,实现拦截或封堵。随着机器学习和图计算能力的提高,在安全知识图谱的基础上实现自动化安全运维将会变得更加简单。如图6所示,机器可以学习APT32攻击组织已使用过的攻击技术、恶意软件、工具集合等,结合威胁情报中基础设施、IOCs等特征,以及动态的攻击事件告警和终端日志,采用图算法模型实现自动化综合评估和攻击预测。

图 6 攻击组织APT32的知识图谱

总结

网络安全大数据为威胁检测分析带来机遇,也同样带来挑战。我们需要更加有效的数据收集、合理的数据组织、准确的数据分析以及丰富的可视化能力,来支撑分析任务中的模拟、关联、知识沉淀等过程,进而逐步构建自动化安全防御能力。以ATT&CK进行威胁建模并建立行为分析知识库,并以图谱形式组织,能够打通数据间壁垒,加速威胁情报、原始日志、检测数据、扫描数据、威胁知识库等多源数据的融合分析,并利用图学习和图计算模型实现攻击威胁评估和预测,为安全运营人员提供更准确的结果,减少安全运营人力投入,打造智能化安全防御体系。

参考文献

1. Cyber Kill Chain® | Lockheed Martin

2. MITRE ATT&CK®

3. D3FEND Matrix | MITRE D3FEND

点击“链接”下载报告完整版:https://nseocus.wjx.cn/vj/rCbWUu5.aspx