今日,戴尔发布了远程 BIOS 更新软件上存在漏洞的修补程序。该公司在支持页面上写道:“DSA-2021-106:这是一项针对戴尔客户端平台的安全更新,旨在修复 BIOSConnect 和 HTTPS 引导功能中的多个漏洞。”

据上周外媒MSPU报道,戴尔远程BIOS更新软件正存在的一个漏洞,导致多达129款不同型号的电脑遭受攻击。据悉,受影响的设备数量超过了3000万台,并且涵盖了戴尔的消费级商务本、台式机、以及平板电脑产品线。

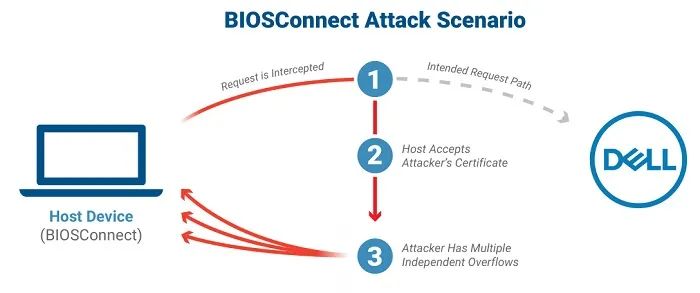

Eclypsium研究人员解释称,攻击者能够远程利用该漏洞执行多款戴尔笔记本电脑的 BIOS 代码,进而控制设备的启动过程,并打破操作系统和更高层级的安全机制。

然而,问题的根源就在于戴尔BIOS更新软件 —— BIOSConnect:

1、在客户机到服务器端的连接过程中,BIOSConnect 使用了不安全的TLS 连接。结合三个溢出漏洞,使得攻击者能够将特定的软件传送到用户设备上。

2、其中两个溢出型的安全漏洞会对操作系统的恢复过程产生影响,而另一个则影响固件的更新过程。但这三个漏洞都是相互独立存在的,最终都可能导致 BIOS中的任意代码执行。

BIOSConnect作为戴尔支持帮助(SupportAssistant)服务的一部分,该公司在大多数Windows设备上都预装了它。

研究人员建议所有受影响的设备用户手动执行 BIOS 更新,且戴尔官方也应该主动砍掉 BIOSConnect 软件中用不到的功能。

目前,戴尔已经承认相关问题,并于今日发布了修补程序。受影响的用户可参照以下措施进行更新:

1、浏览至 Dell Drivers & downloads(戴尔驱动程序和下载)页面。

2、确定您的戴尔产品。

单击Download&Install SupportAssist以自动检测您的戴尔产品。按照屏幕上的说明安装Dell SupportAssist。有关详细信息,请参阅戴尔知识库文章 Dell SupportAssist(旧称 Dell System Detect):概览和常见问题。

或者,输入戴尔产品的服务编号、快速服务代码或序列号,然后单击 Search。

或者,单击 Browse all products 并手动从目录中选择您的戴尔产品。

3、选择计算机上安装的操作系统。

4、在类别下,选择BIOS。

5、找到最新的系统BIOS。

6、单击 Download,将文件保存到您的计算机。

7、使用文件资源管理器(也称为Windows资源管理器)浏览至保存已下载的文件所在的位置。

8、双击 BIOS 设置文件,然后按屏幕上的说明完成安装过程。

对于那些不能立即应用 BIOS 更新的,戴尔还提供了临时缓解措施,以禁用 BIOS 连接和 HTTPS 引导功能:

1、用户可以使用两种选项之一禁用 BIOSConnect 功能。

选项一:从BIOS设置页面(F2)禁用BIOS连接

BIOS设置菜 A类型:F2 >更新、恢复> BIOS 连接>切换到关闭。

BIOS设置菜单B类型:F2 >设置>支持辅助系统分辨率> BIOSConnect >取消选中 BIOSConnect 选项。

注意:建议不要从F12运行“BIOS闪存更新 - 远程”,直到系统更新了 BIOS 的修复版本。

选项二:利用戴尔命令|配置 (DCC)的远程系统管理工具,以禁用空中 BIOS 连接和固件(FOTA)BIOS设置。

2、用户可以使用两个选项之一禁用HTTPS引导功能。

选项一:从 BIOS 设置页面(F2)禁用 BIOS 连接。

选项二:客户可以利用戴尔命令|配置 (DCC)的远程系统管理工具以禁用 HTTP 引导支持。

补充:

您可以在此阅读Eclypsium的报告和戴尔公告中受影响设备型号的完整列表:cfdK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3g2U0L8s2W2H3M7$3W2#2L8g2)9J5k6h3y4G2L8g2)9J5c8U0t1H3x3U0q4Q4x3V1j5H3y4W2)9J5c8U0t1@1i4K6u0r3j5X3W2G2M7$3c8A6M7$3y4G2L8X3&6W2j5%4c8Q4x3V1k6Q4x3U0k6F1j5Y4y4H3i4K6y4n7

您可以在此获取修补程序下载地址:316K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2p5c8f1I4x3i4K6u0W2j5$3!0E0i4K6u0r3M7%4g2H3M7r3!0J5N6q4)9J5c8X3E0T1k6r3!0U0i4K6u0r3k6h3&6Q4x3X3c8Z5K9#2)9J5c8U0l9H3x3o6p5^5z5o6j5^5x3W2)9J5c8X3c8K6j5g2)9J5k6o6t1H3x3U0q4Q4x3X3b7I4x3o6k6Q4x3X3c8V1k6h3I4D9i4K6u0V1j5$3I4A6k6h3&6@1i4K6u0V1M7r3I4S2N6r3k6G2M7X3#2Q4x3X3c8K6k6h3y4#2M7X3W2@1P5g2)9J5k6s2g2H3k6r3q4@1k6g2)9J5k6r3k6G2M7W2)9J5k6r3#2#2L8s2c8A6M7r3I4W2i4K6u0V1N6Y4g2D9L8X3g2J5j5h3u0A6L8r3W2@1K9h3g2K6i4K6u0V1K9h3&6Q4x3X3c8@1K9r3g2Q4x3X3c8K6N6i4m8H3L8%4u0@1j5i4y4K6K9i4y4@1i4K6u0V1j5X3W2G2M7$3y4G2L8X3&6W2j5%4c8Q4x3X3c8X3k6h3q4@1N6i4u0W2i4K6u0V1j5h3&6V1i4K6u0V1K9s2c8@1M7s2y4Q4x3X3c8T1L8$3!0@1i4K6u0V1k6X3g2S2N6s2g2J5k6b7`.`.

END

推荐文章++++

* 最新发现:NFC读卡器中存在漏洞,嵌入式系统安全面临挑战!

* 微软承认签名通过恶意Netfilter rootkit内核驱动程序

* “杀毒软件之父”麦卡菲狱中自杀,“传奇”人生落幕

* 最新恶意软件来袭!专攻Windows盗版用户

* 黑客兜售超330万数据!大众汽车客户躺枪

* iOS又有新Bug,iPhone连接此类Wi-Fi会使其无线瘫痪

﹀

﹀

﹀

公众号ID:ikanxue

官方微博:看雪安全

商务合作:wsc@kanxue.com