3.1 计划调整介绍和步骤

本节提供了符合NIST SP 800-37和NIST SP 800-53A的安全评估计划模板。有关文档元素的描述,请参见本NISTIR第1卷第6节。第1卷的第9节专门介绍如何将模板和文档与NIST SP 800-37和NIST SP 800-53A中定义的评估任务和工作产品关联。

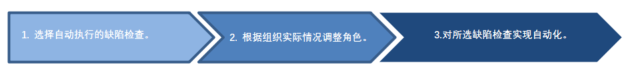

要对安全评估计划进行调整使其满足组织的需求并实现自动化监控,可采取图6所示步骤。下文对这些步骤做了详细描述。

图1. 计划模板调整主要步骤

3.1.1 选择自动执行的缺陷检查

本节介绍了选择自动执行的缺陷检查的子步骤。

图2. 选择自动执行的缺陷检查的子步骤

采取图7所示的子步骤选择要自动执行的缺陷检查:

子步骤1.1明确评估范围:明确要覆盖的评估范围(参见本NISTIR第1卷的4.3节)。

子步骤1.2分析系统影响:针对子步骤1.1[FIPS199]中明确的评估范围,识别联邦信息处理标准(FIPS)199所定义的影响级别(高级别)(请参见[SP 800-60-v1]和/或组织的分类记录)。

子步骤1.3 评审安全评估计划文档:

l 评审3.2节介绍的缺陷检查,初步了解要测试的拟议项目。

l 评审3.2节中的安全评估计划说明,了解如何将缺陷检查应用于支持漏洞管理的控制措施。

子步骤1.4选择缺陷检查:

l 根据子步骤1.1、1.2和1.3以及对组织的风险承受能力的理解,请使用3.2.3节的表6确定必要的缺陷检查,从而评估根据系统影响级别和组织风险承受能力实施的控制措施是否有效。

l 标记3.2.2节中选择的必要缺陷检查。组织无需采取自动化,但是控制措施评估自动化可协助实现以下两点:

1. 及时生成评估结果,从而更好地防御攻击和/或

2. 长期看,可以降低评估成本。

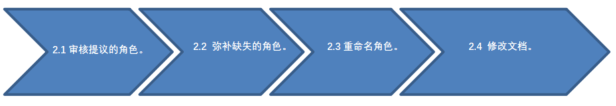

3.1.2 根据组织实际情况调整角色

本节介绍根据组织实际情况调整角色的子步骤。

图3. 根据组织实际情况调整角色

采取图8所示的子步骤根据组织实际情况调整角色:

子步骤2.1审核提议的角色:有关提议的角色,请参见2.7节“VUL角色和职责(说明)”。

子步骤2.2 弥补缺失的角色:确定组织中当前未分配的所有必需角色。明确如何分配未分配的角色。

子步骤2.3 重命名角色:确定每个角色匹配的组织特定角色名称。注意,同一组织角色可能会履行多个提议的角色。

子步骤2.4 调整文档:采取以下两种方法之一将组织特定角色映射到此处提议的角色(两种方法都可接受):

l 在2.7节的表中添加一列,列出组织特有的角色名称。

l 使用全局替换将整个文档中的角色名称从本NISTIR中建议的名称修改为组织特定名称。

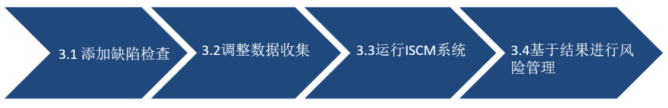

3.1.3 自动执行选择的缺陷检查

本节介绍自动执行选择的缺陷检查的子步骤。

图4. 自动执行选择的缺陷检查的子步骤

采取图9所示的子步骤选择要自动执行的缺陷检查:

子步骤3.1选择缺陷检查:查看缺陷检查定义,根据组织的风险承受能力和预期的攻击类型酌情添加检查。【角色:DSM(参见2.7节。)】

子步骤3.2调整数据采集:

· 查看所需的实际状态信息,配置自动化传感器收集所需信息。【角色:ISCM-Sys(参见2.7节。)】

· 查看所匹配的明确规定的期望状态规范,或添加其他规范匹配要检查的新增实际状态。配置采集系统接收和存储期望状态规范,可自动与实际状态数据进行比较。【角色:ISCM-Sys(参见2.7节。)】

子步骤3.3 运行ISCM系统:

· 运行采集系统,识别安全和数据质量缺陷。

· 配置采集系统将安全和数据质量信息发送至缺陷管理仪表盘。

子步骤3.4 基于结果进行风险管理:首先基于结果对发现的较高风险进行响应,评估潜在剩余风险,为总体风险承受决策提供支持。如果确定风险太大而无法承受,可基于结果对进一步缓解措施进行优先级排序。

3.2 VUL子能力和缺陷检查表格和模板

本节介绍提议的特定测试模板,我们认为这些模板足以用于评估支持VUL能力的控制项。关于缺陷检查的概要说明,请参见本NISTIR第1卷第5节。关于各缺陷检查的评估标准说明中涉及的实际状态和期望状态规范的概要说明,请参见本NISTIR第1卷4.1节。本文的3.2.1、3.2.2和3.2.3节分别介绍基础检查、数据质量检查和本地缺陷检查。3.2.1节、3.2.2节和3.2.3节中的“支持的控制项”数据明确了哪些控制措施在无效情况下可能导致特定缺陷检查失败。控制项和缺陷检查之间的关联进一步提供了检查(测试)原因的说明。关于如何调整检查(及其中的角色)满足组织的需求,参见3.1节。

本节中发现的数据可用于缺陷检查选择和根因分析。3.2.4节介绍各子能力(通过缺陷检查进行测试)如何通过提供某些示例攻击步骤和/或解决数据质量问题对整体能力提供支持。

附录G也可为根因分析提供支持。缺陷检查模板的内容如下:

· 以“该子能力目的……”开头的部分定义通过缺陷检查测试的子能力,并介绍评估标准。3.2.4节介绍子能力如何拦截或延缓执行某些示例攻击步骤。

· 以“该缺陷检查用以评估……”开头的部分介绍缺陷检查名称以及为实现子能力目的而采取的子能力有效性评估标准。

· 在以“响应示例……”开始的部分,举例说明了检出缺陷时可能作出的响应以及责任角色。可能的响应行动(含有主要职责分配示例)是常见操作,适用于特定子能力中发现缺陷时的情况。主要职责分配示例不影响其他NIST指南中定义的总体管理责任。此外,每个组织都可以自定义响应动作和职责,在最大程度上满足自身需求。

· 最后,在以“支持性控制项……”开始的部分,列明为支持子能力而互相配合的控制项。支持性控制项的识别基于3.3节中缺陷检查到控制项的映射。每个子能力都由一组控制项支持。因此,若列明的任何支持性控制措施都失败,则缺陷检查失败,总体风险可能上升。

如3.1节所述,该资料由组织进行定制和调整,最终纳入安全评估计划。

3.2.1 基础子能力和相关缺陷检查

NISTIR 8011第4卷针对VUL能力提出了一种面向安全的基础缺陷检查。基础检查为VUL-F01。

可针对单项检查(如基础检查、数据质量检查或本地检查)评估缺陷检查,或对整个评估范围之外的各设备分组(如设备管理人,设备负责人和系统)汇总缺陷检查。选择基础缺陷检查旨在将其纳入总结报告。“是否选择”列表示是否执行检查。

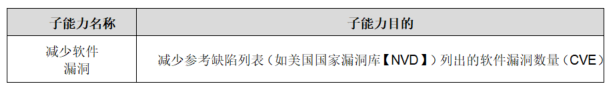

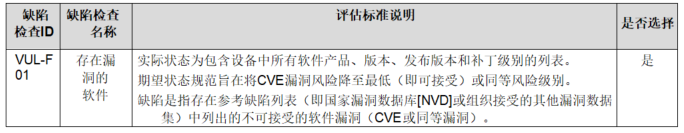

3.2.1.1 “减少软件漏洞子”能力和缺陷检查VUL-F01

该子能力目的如下:

该缺陷检查用以评估该子能力是否有效运行,其定义见下表。

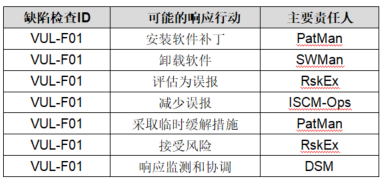

响应示例:

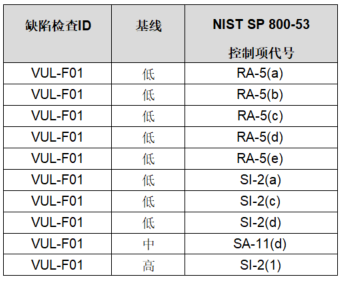

支持性控制项:

3.2.2 数据质量子能力和相关缺陷检查

NISTIR 8011第4卷提出了四种数据质量缺陷检查,以VUL-Q01至VUL-Q04命名。数据质量缺陷检查非常重要,因为它们提供了确定整体评估自动化过程可靠性的必要信息,该信息可用于确定其他缺陷检查数据的可信度(即更好地保证安全控制的有效性)。数据质量缺陷检查与特定控制项无关,根据在总结报告中的重要性进行选择。“是否选择”列显示组织执行了哪些检查。关于数据质量检查的更完整信息,参见NISTIR 8011第1卷“概述”的5.5节“数据质量措施”。

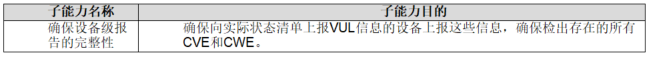

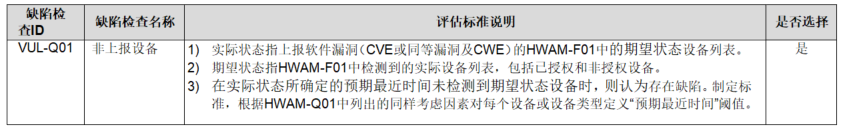

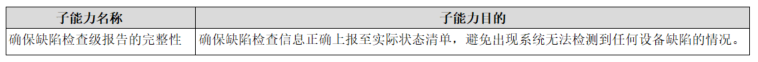

3.2.2.1 “确保设备级报告完整性”子能力和缺陷检查VUL-Q01

该子能力目的如下:

该缺陷检查用以评估该子能力是否有效运行,其定义见下表。

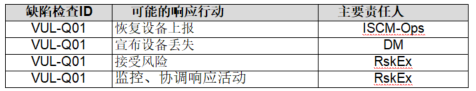

响应示例:

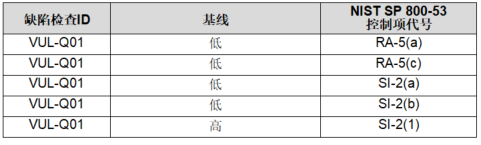

支持性控制项:

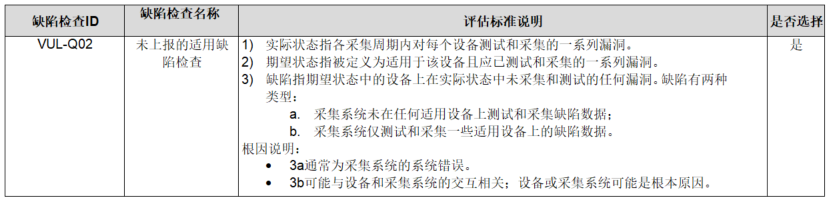

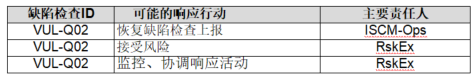

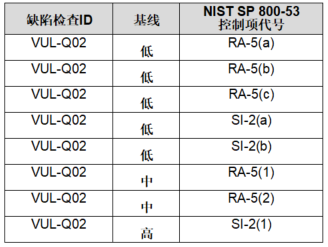

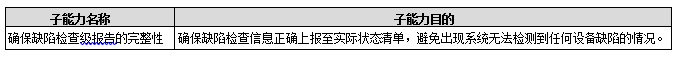

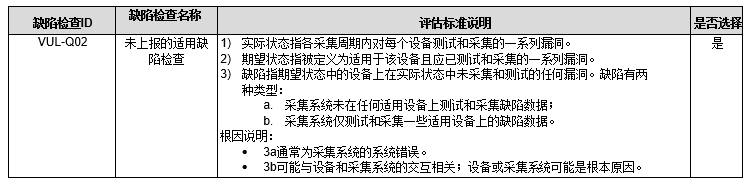

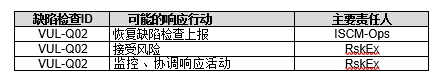

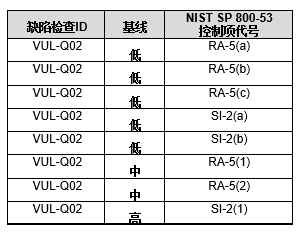

3.2.2.2 “确保缺陷检查级报告完整性”子能力和缺陷检查VUL-Q02

该子能力目的如下:

该缺陷检查用以评估该子能力是否有效运行,其定义见下表。

响应示例:

支持性控制项:

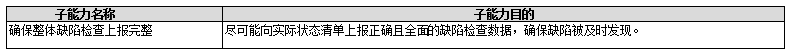

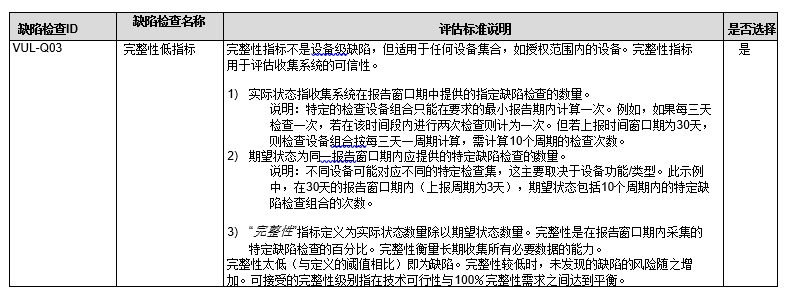

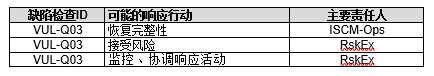

3.2.2.3 “确保整体缺陷检查上报完整”子能力和缺陷检查VUL-Q03

该子能力目的如下:

该缺陷检查用以评估该子能力是否有效运行,其定义见下表。

响应示例:

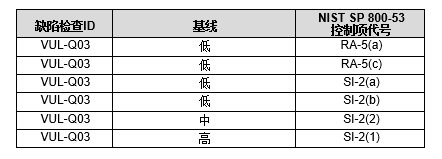

支持性控制项:

3.2.2.4 “确保总体报告及时性”子能力和缺陷检查VUL-Q04

该子能力目的如下:

该缺陷检查用以评估该子能力是否有效运行,其定义见下表。

响应示例:

支持性控制项:

3.2.3 本地子能力和相关缺陷检查

本节以本地缺陷检查VUL-L01为例介绍组织可在基础检查中添加的内容,为具备VUL的NIST SP 800-53控制措施进行更全面自动化评估提供支持。

组织可自行决定实施哪些缺陷检查进行风险管理。通常,选择更多缺陷检查可能会降低风险(如果有能力解决发现的缺陷)并提供更可靠的保障,但也可能会增加检测和缓解成本。组织可对缺陷检查进行取舍,以平衡收益和成本,首先关注会产生最大风险的问题(即管理风险),确定风险响应措施的优先级。

注意:根据组织的风险承受能力和系统的影响级别,可在缺陷检查中增加选项,让检查更为严格或宽松。

“是否选择”列显示组织根据文档记录或依据修改而选择执行的本地缺陷检查。

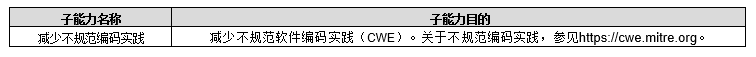

3.2.3.1 “减少不规范编码实践”子能力和缺陷检查VUL-L01

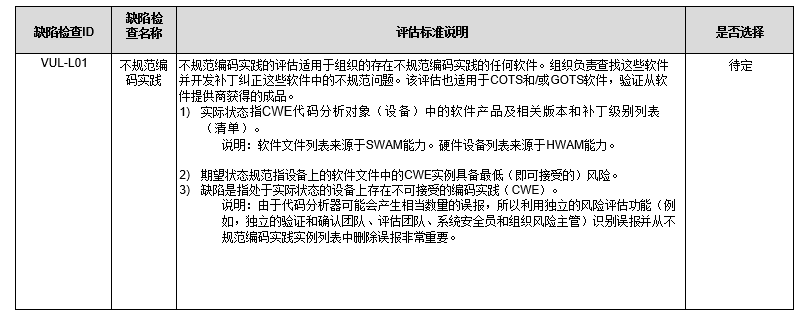

该子能力目的如下:

该缺陷检查用以评估该子能力是否有效运行,其定义见下表。

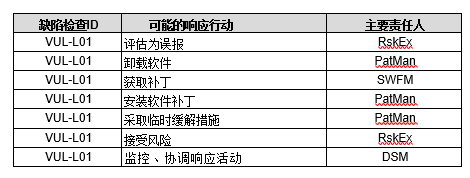

响应示例:

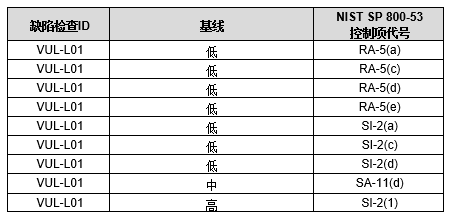

支持性控制项:

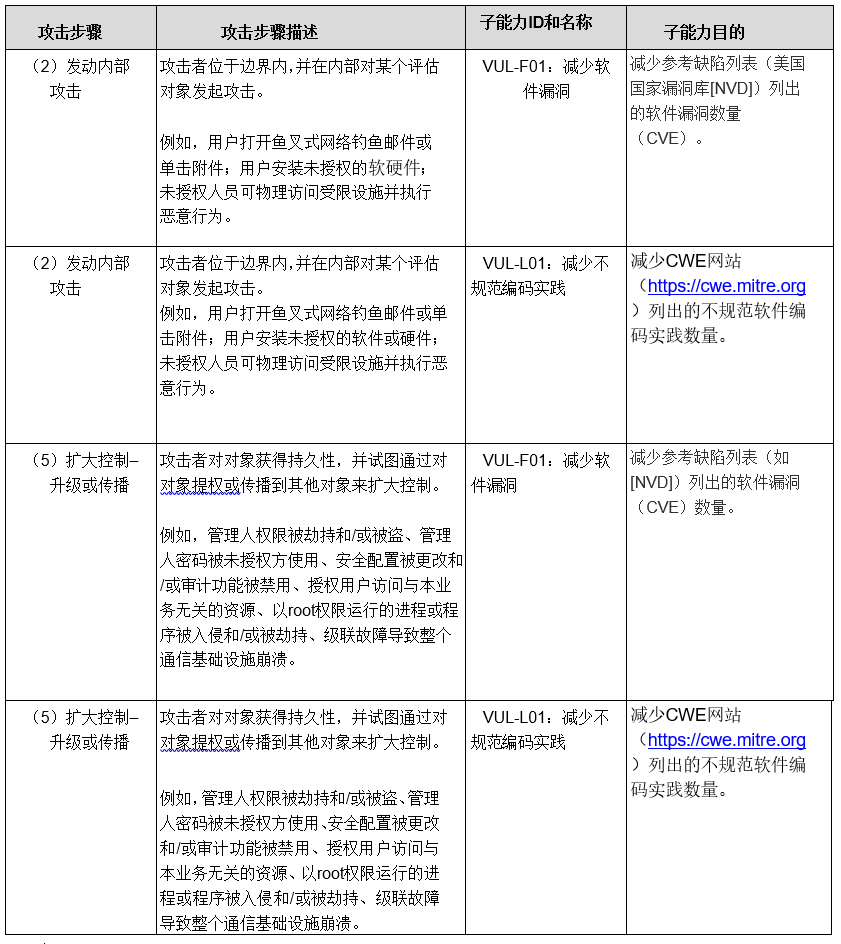

3.2.4 各子能力对攻击步骤模型的安全影响

表6列明NIST SP 800-53安全控制措施派生的缺陷检查协助阻止攻击/事件的主要方式,如图1所示。说明:表6中的一些单元格内容可能包含其他单元格的重复信息。这一方面是设计原因,另一方面是由于NISTIR 8011是自动化完成编写。

表1. 攻击步骤与安全子能力的对应关系

[1]风险可根据威胁,漏洞,可能性和影响确定。关于风险管理、评估和优先级排序的更多信息,请参见NIST SP 800-30 [SP800-30]和NIST SP 800-39 [SP800-39]。并且,自动化漏洞扫描工具还提供关于已发现的软件漏洞的风险信息和风险优先级排序信息。