近期,深信服安全团队捕获到DDG挖矿木马最新变种v5028,较之前的变种v5023,新版本的DDG挖矿木马更新了C&C地址及挖矿地址,同时弃用了传统的i.sh驻留方式。

经深信服安全云脑数据统计,该木马在短短一个月时间已有大量拦截数据,且每日攻击次数还呈递增的趋势。

0x0 威胁数据

根据云脑数据显示,截止2020年6月15号,全网已监测到近大量来自DDG v5028变种的流量攻击。

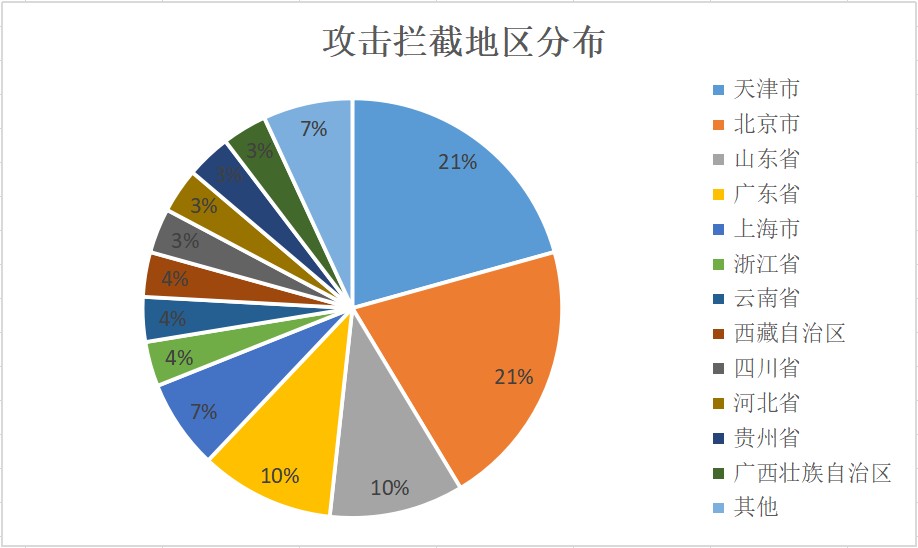

攻击数据拦截地区的分布大致如下,其中天津和北京的拦截数据量最大。

0x1 版本简介

自2020年开始,DDG已开始启用v5版本号,从以往的Memberlist开源P2P通信方式改为了自研的P2P通信方式,

在v5023中有较大更新,木马会在 /var/lib/ 或 /usr/local/下生成随机名目录,用于存放P2P通信中获取到的文件及数据,以及新增jobs配置文件来进行一些较高级的清除异己操作。

本次v5028的更新在于弃用了i.sh的驻留方式。

0x2 木马分析

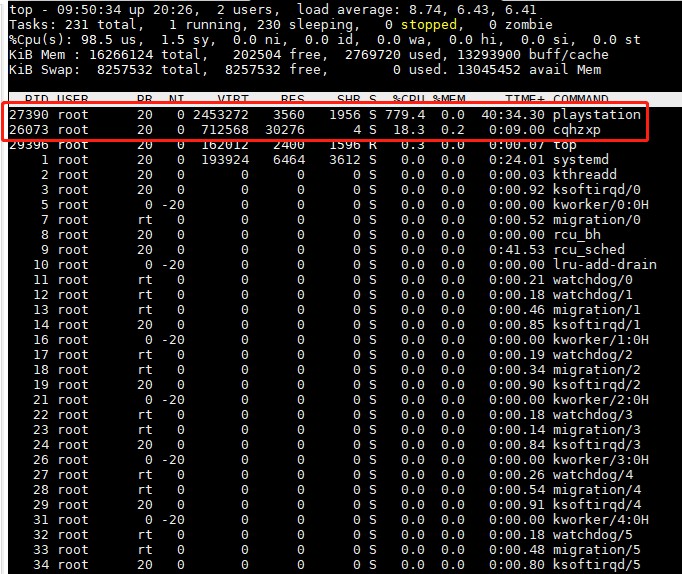

中毒后的主机现象如下,存在一个挖矿进程playstation及随机名母体进程cqhzxp。

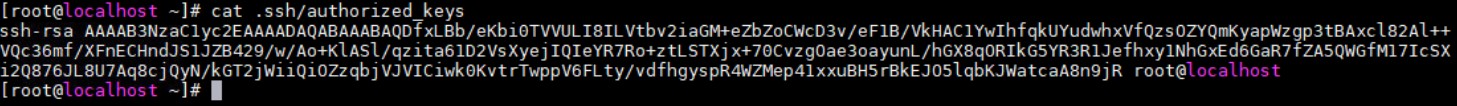

主机上无发现恶意定时任务,通过ssh特征匹配确认该木马为DDG家族。

本次DDG家族为最新的5028版本,其恶意组件在/var/lib/的一个随机名目录下。

重定向域名中,较5025版本新增了465K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3#2A6L8Y4m8G2M7q4)9J5k6h3y4G2L8g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4#2!0n7b7W2)9^5c8W2!0q4z5q4!0n7c8W2)9^5y4#2!0q4y4g2!0m8z5q4)9^5x3g2!0q4z5q4)9^5x3#2)9^5x3g2!0q4y4g2)9^5y4g2!0n7x3#2!0q4z5q4)9^5x3g2)9&6y4q4!0q4y4#2!0m8x3g2!0m8c8g2!0q4z5q4!0m8c8g2!0m8y4q4!0q4z5q4!0n7c8W2)9&6z5g2!0q4y4W2)9&6z5q4!0m8c8W2!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4q4!0n7z5q4!0m8b7g2!0q4y4g2)9&6x3q4)9^5c8q4!0q4y4q4!0n7z5q4!0n7b7i4y4Z5k6h3I4D9j5X3!0@1i4@1f1%4i4K6W2m8i4K6R3@1M7r3g2J5L8q4!0q4y4W2)9^5x3g2!0n7y4W2!0q4y4W2)9^5y4q4)9^5c8W2!0q4z5q4!0n7c8q4!0m8c8W2!0q4y4q4!0n7b7W2!0n7y4W2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

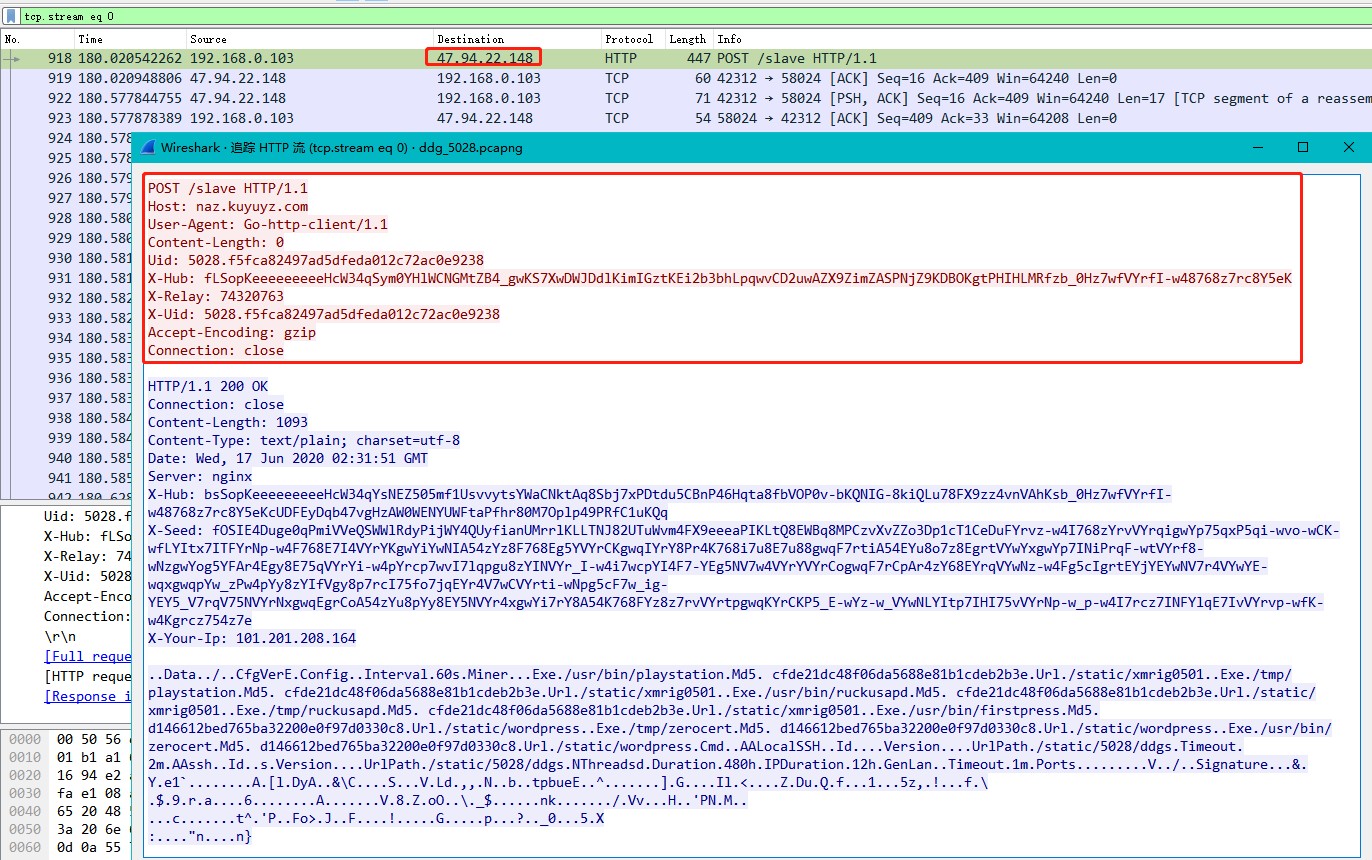

借助P2P僵尸网络,DDG挖矿木马运行后会随机从其他失陷主机中拉取slave或jobs配置文件,slave里配置的是攻击组件的信息,jobs配置的是清除异己家族的信息。

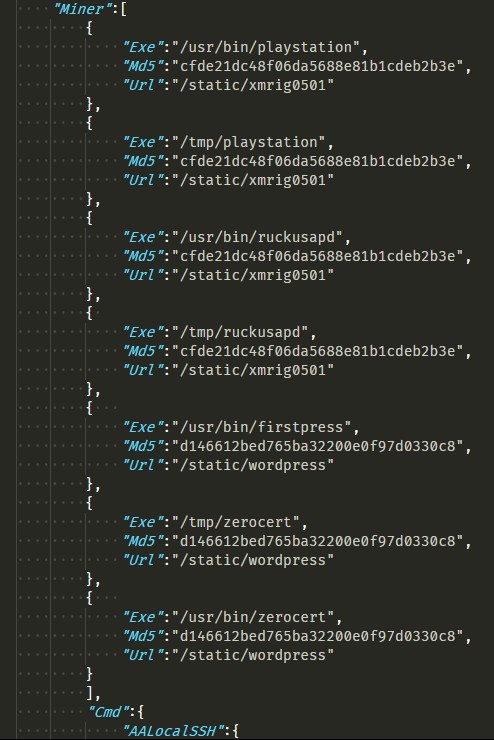

slave配置文件的核心内容如下,使用了2个挖矿程序,MD5分别为cfde21dc48f06da5688e81b1cdeb2b3e和d146612bed765ba32200e0f97d0330c8,新增了2个矿池地址,50.116.37.115和134.209.249.49。同时,slave配置中去掉了i.sh部分的内容,也说明5028变种已弃用i.sh的传播&驻留方式。

使用开源工具dd3K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1j5H3P5r3A6A6j5i4W2#2i4K6u0r3c8p5c8s2b7X3!0@1L8X3g2@1g2s2u0S2j5$3E0W2M7W2!0q4z5q4!0m8y4#2!0m8x3#2!0q4y4g2!0m8c8W2)9^5y4W2!0q4y4g2)9^5y4#2!0n7b7g2!0q4y4#2)9&6b7W2!0m8c8g2!0q4y4g2)9^5z5g2)9^5c8q4!0q4y4g2!0m8y4q4!0n7x3g2!0q4z5g2)9&6z5g2!0n7y4#2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4q4!0n7z5q4!0n7b7W2!0q4y4W2)9&6b7#2!0n7b7g2!0q4y4g2)9^5z5q4)9&6y4#2!0q4z5q4!0m8x3g2!0m8z5q4!0q4y4g2!0m8y4W2)9^5x3W2!0q4y4q4!0n7z5q4)9^5b7W2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

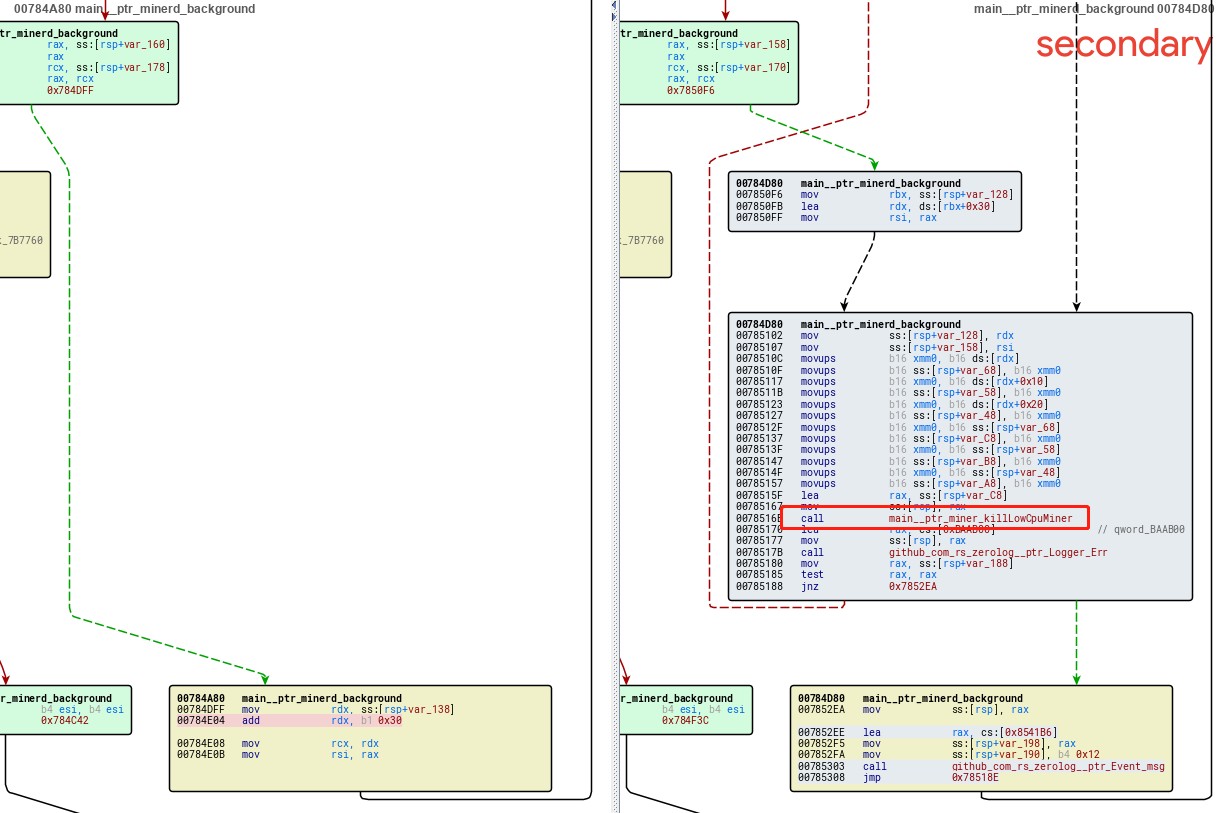

代码部分没有太大变化,新增了killLowCpuMiner函数,用于清除一些智能挖矿的进程。

传播方式还是沿用了以下4个漏洞进行攻击:

1.SSH密码暴破

2.Redis未授权访问漏洞

3.Nexus Repository Manager 3 RCE漏洞(CVE-2019-7238)

4.Supervisord RCE漏洞(CVE-2017-11610)

0x3 加固建议

1、Linux恶意软件以挖矿为主,一旦主机被挖矿了,CPU占用率高,将会影响业务,所以需要实时监控主机CPU状态。

2、定时任务是恶意软件惯用的持久化攻击技巧,应定时检查系统是否出现可疑定时任务。

3、部分企业还存在ssh弱密码的现象,应及时更改为复杂密码,且检查在/root/.ssh/目录下是否存在可疑的authorized_key缓存公钥。

4、定时检查Web程序是否存在漏洞,特别关注Redis未授权访问等RCE漏洞。

0x4 深信服安全产品解决方案

1、深信服EDR产品、下一代防火墙及安全感知平台等安全产品均具备病毒检测能力,部署相关产品用户可进行病毒检测,如图所示:

2、深信服为广大用户免费提供查杀工具,可下载如下工具,进行检测查杀。

64位系统下载链接:

ec8K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3g2V1M7W2)9J5k6i4y4S2L8X3N6X3L8%4u0Q4x3X3g2U0L8$3#2Q4x3X3g2U0L8W2)9J5c8Y4c8G2L8$3I4Q4x3V1k6e0k6X3q4T1b7h3&6@1K9f1u0G2N6q4)9#2k6W2R3$3y4q4)9J5k6e0N6*7

32位系统下载链接:

edcK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3g2V1M7W2)9J5k6i4y4S2L8X3N6X3L8%4u0Q4x3X3g2U0L8$3#2Q4x3X3g2U0L8W2)9J5c8Y4c8G2L8$3I4Q4x3V1k6e0k6X3q4T1b7h3&6@1K9f1u0G2N6q4)9#2k6W2R3^5y4W2)9J5k6e0N6*7

3、深信服安全感知、下一代防火墙、EDR用户,建议及时升级最新版本,并接入安全云脑,使用云查服务以及时检测防御新威胁;

4、深信服安全产品集成深信服SAVE安全智能检测引擎,拥有对未知病毒的强大泛化检测能力,能够提前精准防御未知病毒;

5、深信服推出安全运营服务,通过以“人机共智”的服务模式帮助用户快速提高安全能力。针对此类威胁,安全运营服务提供安全设备策略检查、安全威胁检查、相关漏洞检查等服务,确保第一时间检测风险以及更新策略,防范此类威胁。

0x5 IOC

C&C地址:

119.28.1.135

103.27.42.84

矿池地址:

50.116.37.115:443

178.128.108.158:443

134.209.249.49:443

103.195.4.139:443

68.183.182.120:443

样本MD5:

17028FABB703AD98E44691DEDC7C3D1F

cfde21dc48f06da5688e81b1cdeb2b3e

d146612bed765ba32200e0f97d0330c8

0x6 参考链接

985K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1L8r3!0Y4i4K6u0W2L8X3g2@1L8r3q4T1i4K6u0W2x3K6j5H3i4K6u0W2j5$3!0E0i4K6u0r3k6r3c8Y4i4K6u0V1N6i4m8Y4M7X3q4V1k6g2)9J5k6s2c8G2i4K6u0V1L8X3g2%4i4K6u0V1M7o6u0H3i4K6u0V1K9s2W2T1M7X3W2V1i4K6u0V1L8h3!0V1k6h3I4Q4x3V1j5`.

96eK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2X3M7X3g2W2j5Y4g2X3i4K6u0W2j5$3!0E0i4K6u0r3j5$3!0D9N6h3#2F1i4K6u0r3x3U0x3J5x3K6x3K6i4K6u0W2K9s2c8E0L8l9`.`.